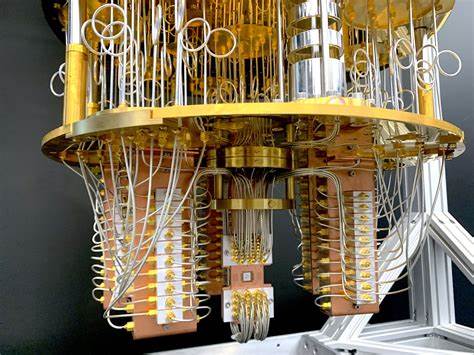

随着互联网应用的日益复杂和多样化,Chrome扩展程序作为提升浏览器功能的利器,受到了广大用户和企业的青睐。然而,近期关于Chrome扩展与本地MCP(Model Context Protocol)服务器通信的安全隐患引发了业界广泛关注。MCP协议允许AI代理与本地系统工具和资源交互,但其缺乏身份验证的设计缺陷使得本应该被严格隔离的浏览器扩展得以突破Chrome的沙箱保护,访问甚至控制用户本地文件系统和敏感资源。这种潜在的安全风险正在以惊人的速度发展,迫切需要引起安全团队和企业管理层的重视。 MCP协议是一种用于连接AI应用与系统底层资源的开放协议,它支持多种传输方式,其中Server-Sent Events(SSE)和标准输入输出(stdio)是目前最常用的方式。MCP服务器多数运行在本地,绑定到localhost端口,方便同机器上的客户端程序调用。

遗憾的是,几乎所有现有的MCP服务器实现都未默认启用任何类型的身份认证,意味着任何同一台机器上的程序均可直接与MCP服务器通信并调用其开放的功能。 Chrome扩展由于其高效、嵌入式的特性,通常被赋予对网页内容的高级访问权限。然而其与操作系统本身应保持严格隔离,依赖于Chrome内置的沙箱机制保障安全。令人震惊的是,检测系统发现某些Chrome扩展竟然通过访问localhost端口,成功与本地MCP服务器建立交互连接,并调用其提供的敏感工具,比如文件系统访问接口。更重要的是,这一过程无需任何特殊权限授权,不需要用户额外批准,突破了Chrome设计中的安全防线。 这种现象实质上代表了一次完整的沙箱逃逸攻击。

通常浏览器的私有网络访问被逐步限制,尤其是针对公共网页对本地私有网络的访问,自2023年以来Chrome已加大管控力度,防止恶意网页通过脚本扫描内网和localhost,提高整体网络安全水平。但Chrome扩展则享有更高的默认权限,出于功能丰富性的考虑,这些限制并未全面覆盖扩展环境,为漏洞的存在留下空隙。 实验证明,一款测试用的Chrome扩展可扫描本地端口3001(常用的SSE MCP服务器端口),无任何验证便取得会话ID和消息接口,然后获取服务器暴露的工具列表并调用其API做出文件读写等操作。更进一步,扩展还成功连接并利用了Slack和WhatsApp相关的MCP服务器实例,证明了该协议的高度通用性和风险的广泛性。MCP服务器的通用接口虽降低了AI应用开发成本和集成难度,但同时因缺乏安全保护机制,带来了巨大安全隐患。 毫无疑问,这一漏洞对企业IT环境构成严重威胁。

MCP服务器通常部署在开发环境和生产系统中,管理和控制往往不到位,缺少严格访问策略和审计。攻击者若能借助恶意扩展绕过浏览器沙箱,直接调用MCP服务器接口,将轻易实现未经授权的文件访问、数据窃取,甚至完全掌控主机,给企业带来灾难性的安全事件。此外,诸如企业单点登录解决方案和多因素认证工具常利用localhost端口进行机器指纹识别和认证,若浏览器全面禁止此类访问,可能导致正常服务中断,增加防护难度和部署复杂性。 针对当前严峻形势,企业和安全团队必须重新评估本地MCP服务的风险,优先实施强化身份验证和访问控制措施,确保所有本地暴露的接口都经过适当的权限管理和日志监控。细粒度权限授权、最小访问原则和持续行为分析能够在一定程度上缓解风险。同时,严格筛选和管理Chrome扩展来源,避免安装未经验证的扩展,是防止通过扩展发起攻击的关键步骤。

此外,Chrome扩展开发者社区和MCP协议维护者应协同制定安全标准,推动在协议层面引入身份认证和加密功能保障通讯安全。浏览器厂商也可考虑调整扩展权限模型,限制对本地敏感端口的访问权限,阻止无授权的本地网络连接。针对已知漏洞,及时发布安全补丁和更新是降低风险的有效方式。 现代企业IT环境正面临新型威胁持续演变,Chrome扩展与MCP协议交互暴露的安全缺陷典型地表现了软件生态中安全与便利之间的矛盾。虽然MCP为AI与系统深度整合带来便捷,但无论是开发者还是用户,都必须对潜在的安全成本保持警觉。唯有多方合作,共同提升安全防御能力,才能在享受技术红利时,有效抵御攻击,保障系统和数据的安全。

未来,随着AI应用和自动化工具迅速普及,类似MCP这样连接外部接口的协议将越来越多。建立完善的安全框架,强化对本地资源访问的控制,将成为所有平台和开发者必须优先解决的问题。只有如此,才能真正实现AI与系统的和谐共存,让创新驱动的数字化转型在安全底座上健康稳步前行。