近年来,随着网络安全威胁的不断升级,命令与控制(Command and Control,简称C2)架构作为黑客攻击和渗透测试中的重要组成部分,引起了广泛关注。ProjectD作为一个新兴的开源C++ C2框架,以其独特的技术设计和创新的通信手段脱颖而出。它利用Google Drive作为通信渠道,结合强劲的AES-256对称加密机制,展示了一种安全可靠且隐蔽的命令控制模式。本文将全面介绍ProjectD的设计背景、架构实现、核心技术及在安全研究中的应用价值,帮助读者深入理解现代C2系统的演进方向及应对策略。ProjectD是由安全研究者BernKing开发的一款C++构建的命令与控制框架,专门用于研究目的。该项目采用Google Drive作为客户端(植入体或代理)和服务器端(控制器)之间的通信媒介,利用云存储服务的普及性和隐蔽性最大化通信的隐秘性。

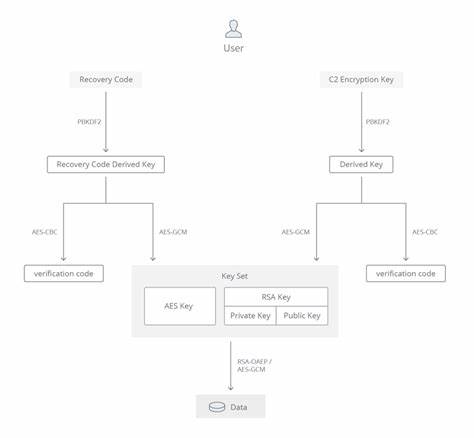

与传统依赖固定IP或专门服务器的C2系统不同,ProjectD通过Google Drive这一公共云平台,极大增强了C2通信的抗检测能力和灵活性。项目核心包含客户端和服务器两部分,除此之外还有用于加密通信和Google Drive API交互的共享代码模块。采用非对称密钥交换协商通信密钥,并基于此实现AES-256对称加密,用于保护通信数据免受中间人和网络嗅探攻击。在项目实现层面,ProjectD使用了多种现代开源库来保证功能的完整性和安全性。其依赖于libsodium库提供加密原语和安全密钥交换机制,nlohmann/json实现数据的JSON格式处理,jwt-cpp用于创建并签发JWT,从而完成Google OAuth2服务账号认证。网络通信部分则由cpp-httplib库负责,支持通过HTTPS协议与Google Drive RESTful API进行交互。

值得注意的是,项目并未依赖谷歌官方提供的Drive SDK,而是通过轻量级的HTTP客户端完成接口调用,体现出高度定制化和灵活性。ProjectD的构建采用vcpkg作为跨平台依赖管理工具,方便开发者在Windows Visual Studio 2022环境下快速集成并构建完整系统。用户只需克隆代码库,安装所需库,配置Google Drive的服务账号和OAuth2凭据,即可编译运行服务器端及客户端程序。服务器端程序负责管理连接的代理,包括发送命令和接收回传,而客户端程序则模拟植入的后门,持续与Google Drive同步获取任务和上传执行结果。采用Google Drive作为通信渠道的设计思路源自Cloud-based C2的兴起,依托于大众熟知且高度可用的云服务隐藏流量特征,显著降低被防火墙或流量监测系统阻断和识别的风险。此外,Google OAuth2认证机制中,令牌管理和访问控制较为严密,为恶意软件通信设置了更高的入侵壁垒。

项目采用的加密措施同样体现前瞻性。非对称密钥交换确保首次通信的密钥安全,避免遭遇重放或窃听攻击。随后的AES-256加密则提供高强度的数据保护,使得即使传输数据被捕获,也难以被破解解密。整体通信过程符合现代密码学安全设计原则。从研究和教育角度看,ProjectD是一个极佳的C2设计案例。随着红队和蓝队活动日益复杂,理解基于云端服务的隐秘通信手段变得尤为重要。

ProjectD不仅演示了构建云驱动C2的核心思路,也提供了完整的客户端—服务器代码,方便研究人员进行二次开发或模拟测试。该项目明确声明其仅限教育与科研使用,提醒使用者务必获取合法授权,防止滥用导致法律风险。总结来看,ProjectD代表了现代C2技术发展的一个方向。通过结合云平台和强加密,C2通信得以更加隐秘与安全,有效对抗传统安全检测方案。其在架构设计、加密实现及依赖管理方面都极具参考价值。安全研究者、红蓝对抗团队以及网络安全爱好者均可借鉴ProjectD的技术方案,深化对命令与控制系统的认识,探索云端C2的潜力和防御措施。

展望未来,随着云计算和加密技术的持续进步,基于云服务的C2通信将趋向多样化和智能化。如何平衡隐蔽性与可控性,如何突破云服务安全机制仍是值得持续研究的课题。同时,借助开放源码项目的推动,安全社区可以更好地提升整体防护能力,构建更加健壮的网络安全体系。对希望深入掌握现代C2架构和加密通信技术的读者而言,ProjectD无疑是一个宝贵的学习资源和实践平台。它不仅诠释了最新的技术趋势,也激发了更多关于云时代网络安全策略的思考。