在现代Linux系统中,sudo工具扮演着至关重要的角色。作为一种权限分配机制,它允许普通用户以管理员权限执行特定命令,而无需直接以root用户身份登录。然而,近期安全研究表明,sudo中存在严重的安全漏洞,攻击者可利用这些漏洞在本地环境中获取root权限,造成系统控制权的泄露与安全失控。这对于依赖Linux系统的服务器、大型企业及科技研发机构而言,带来了极大的安全隐患和挑战。 一、sudo安全漏洞的背景和发现 安全公司Stratascale的专家团队在2025年发现了两条关键漏洞,分别记作CVE-2025-32462与CVE-2025-32463。这些漏洞存在于sudo 1.9.17p1版本之前的版本中,影响广泛。

尤其让人震惊的是,CVE-2025-32462这一漏洞竟已潜伏在sudo代码中超过12年,直到近期被揭露。 具体而言,CVE-2025-32462漏洞涉及sudoers配置文件中的主机条目。如果文件规定的主机既不是当前主机,也不是所有主机ALL,攻击者能够利用此漏洞,在本地执行为其他机器设计的命令。此漏洞的核心在于sudo的-h选项引入了安全隐患。自2013年该选项被引入以来,它不仅可以列出针对其他主机的权限,还被错误地应用于命令执行,从而允许攻击者混淆环境,完成未授权命令调用。 相比之下,CVE-2025-32463为更加致命的漏洞。

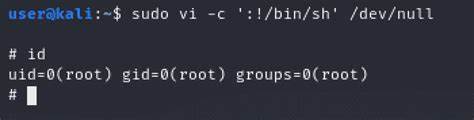

它关联sudo的-R(chroot)选项,允许本地非特权用户通过构造恶意的/etc/nsswitch.conf配置文件,诱使sudo载入伪造的共享库,实现任意代码执行,从而突破权限限制,取得root身份。这意味着攻击者无需任何sudoers中给定权限,即可完成提权操作,风险极为严重。 二、漏洞的影响与风险评估 对Linux生态系统而言,sudo是几乎所有发行版的标配管理工具。这两个漏洞被修复之前,诸如AlmaLinux、Debian、Ubuntu、Red Hat、SUSE、Gentoo等主流发行版均存在潜在风险。攻击者若获取本地访问权限,便可立即执行提权攻击,使整个系统陷入控制危机。 尤其是在多台机器共用sudoers文件的环境中,比如采用LDAP或SSSD进行授权管理的企业网络,CVE-2025-32462的影响尤为严重。

攻击者能够利用此漏洞跨机器执行命令,威胁范围扩大,安全防护难度提升。 CVE-2025-32463漏洞则突破了传统sudo安全模型的基石。其依赖chroot功能,但该功能的存在本身已存在争议。借助该漏洞,攻击者可通过环境变量和共享库加载机制注入恶意代码,绕过权限限制。此技术难度较高,但一旦成功,后果极为严重,直接威胁系统完整性与数据安全。 三、漏洞利用技术解析 攻击者镕用CVE-2025-32462时,主要目标是利用sudo -h选项,将命令强制指向与当前主机不相关的远程主机配置。

由于sudo未能正确限制主机匹配逻辑,命令被错误执行于本地环境,从而突破访问规则。此类攻击可用于执行拥有远程权限的命令,而绕过本地主机限制。 对于CVE-2025-32463,攻击路径更为复杂。攻击者先在其控制的目录下构造恶意的/etc/nsswitch.conf文件,随后通过sudo带-R选项启动chroot环境运行命令。由于sudo在解析配置文件时加载共享库路径与配置被攻击者篡改,载入攻击者指定的恶意库代码,进而提升权限。此攻击充分利用了Linux动态链接机制与sudo执行流程中的信任漏洞,实现隐蔽且高效的本地提权。

四、防护与应对措施 为应对此次sudo漏洞,多个Linux发行版迅速发布了安全补丁,升级至sudo 1.9.17p1版本或更高版本是根本解决方案。管理员必须及时检查与更新系统sudo版本,避免使用被漏洞影响的版本。 对于使用共享sudoers文件与LDAP授权机制的环境,建议加强配置审计,限制主机模式下的权限设置,避免将特定主机权限泛化或误用。同时,应禁用或限制sudo的-R选项使用,特别是在不受信任用户环境中。 此外,考虑到sudo未来版本计划移除chroot功能,系统管理员应提前调整应用程序与脚本设计,减少对chroot依赖,提升安全架构的稳健性。 更广泛地讲,系统整体安全应包括加固用户权限管理、及时打补丁、强化审计日志、使用多因素认证等综合措施,以抵御类似本地提权与权限滥用的攻击威胁。

五、社会与技术启示 sudo漏洞事件再次暴露出开源软件中隐匿多年安全缺陷的风险。作为关键系统基础组件,其代码审计与安全测试必须长期且持续保持高标准,不能忽视任何细节。开发团队和安全社区应加强合作,建设完善的漏洞报告与应急机制。 从用户角度看,该事件提醒系统管理员切勿过分依赖默认配置,定制化安全策略至关重要。动态监控、本地权限隔离、异常行为分析等技术应被广泛采用,减少潜在风险点。 六、总结 sudo作为Linux系统的权限调度核心,其安全直接关系整个操作系统的安全防护能力。

此次发现的两条关键漏洞提示我们,任何细微的设计缺陷都可能衍生成严重的安全威胁。 对广大Linux用户和系统管理员来说,务必增强安全意识,积极响应补丁发布,将安全防护进行到底。未来应推动sudo功能精简与设计优化,删除高风险特性,如chroot选项,进一步强化权限约束和访问规则验证。 通过全方位提升系统安全管理与风险防控能力,才能保障Linux作为企业级操作系统在云计算、大数据、人工智能等关键领域中的安全稳定运行,驱动数字化时代的繁荣发展。