近年来,随着信息安全威胁日益复杂多变,恶意软件开发者不断寻求新的编程语言和技术以规避检测和分析的难点。Rust语言以其高性能、类型安全和内存安全的优势,正逐渐成为网络攻击者的新宠。微软威胁情报中心注意到,越来越多的金融驱动和国家支持的攻击组织开始利用Rust开发恶意软件,推动了恶意软件技术的革新,同时也为安全从业者带来了前所未有的挑战。 Rust为何成为恶意软件开发者的新选择? Rust语言近年来迅速崛起,广泛应用于系统开发、云计算和区块链领域。其并发处理能力和避免典型内存错误的特性,不仅帮助开发者构建高效、健壮的软件,也让恶意软件设计者看到了借助Rust实现更难以分析和检测的恶意程序的可能。Rust编译出的二进制文件通常包含大量静态链接库,代码体积较传统语言如C++大得多,导致逆向工程分析的难度大幅提升。

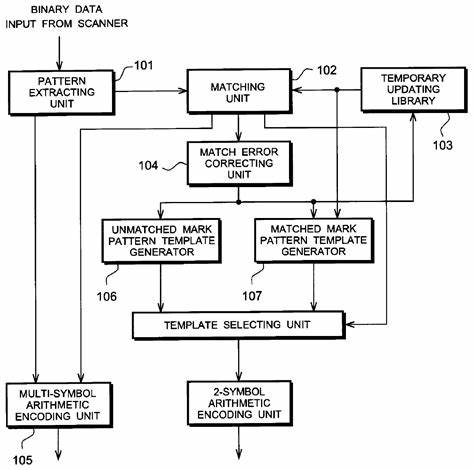

此外,Rust特有的抽象机制和内存安全特性增加了静态分析时对代码行为理解的复杂度,逆向工程师们不得不面对海量且格式复杂的函数和代码片段,耗费大量时间分辨恶意行为代码与库函数。 微软RIFT工具的诞生背景 针对Rust恶意软件分析中的难点,微软威胁情报中心开发了名为RIFT(Rust Identification and Function Tagging)的开源工具,帮助安全分析师自动化识别Rust二进制中的攻击者自定义代码。RIFT的主要设计目标在于区分嵌入二进制中的标准库代码和攻击者实际编写的恶意逻辑,从而显著缩短分析周期,提高分析效率。 RIFT技术架构与核心功能 作为一套针对IDA Pro逆向工具(支持版本9.0及以上)的插件和辅助Python脚本集合,RIFT包含三个核心组件。首先是RIFT静态分析器插件,能够自动提取Rust编译器版本的提交哈希值、依赖库信息和目标平台元数据,并将数据格式化为JSON用于后续处理。其次是RIFT生成器,通过调用Rust的包管理工具Cargo、编译器rustc 以及Hex-Rays的FLIRT签名工具,自动生成针对提取的依赖和编译器版本的函数签名库,并借助Diaphora进行二进制文件的差异分析(binary diffing)。

第三是RIFT差异应用插件,便于分析师在IDA中灵活加载和对比生成的二进制差异信息,交互式识别库函数与自定义函数。 FLIRT签名技术是RIFT识别流程的核心,它能够基于函数字节码的特征精确匹配标准库函数,极大地减少假阳性,但对版本或依赖变动敏感。为弥补这一限制,RIFT结合了二进制差异分析技术,通过比较目标恶意样本与已知库文件的函数相似度,为标记更多库函数提供辅助,虽然这一过程时间较长,但有效提升了检测覆盖率和准确率。 RIFT的实际应用效果 微软团队公开分享了RIFT在分析真实威胁样本中的表现案例。以RALord勒索软件为例,应用RIFT生成的FLIRT签名后,超过大部分标准库函数被自动注释,反汇编视图显著简洁,使分析人员能够聚焦于恶意逻辑代码,大幅缩短逆向时间。此外,针对名称混淆严重的SPICA后门项目,结合二进制差异分析功能补充识别,帮助揭示更深层次的恶意行为特征。

这些实践证明RIFT不仅是工具,更是提升Rust恶意软件逆向分析效率的创新范式。 Rust恶意软件未来的发展趋势与应对策略 随着Rust生态不断壮大,恶意软件作者将利用其跨平台支持和安全特性,编写更加复杂和难以检测的威胁。安全社区需密切关注Rust工具链的演进,强化对编译器版本和依赖库变化的监测与分析。此外,对自动化分析工具的优化至关重要,结合机器学习、符号执行等多种技术,提升对Rust代码抽象和行为的理解能力,是未来研究方向之一。 微软开源RIFT并非终点,而是安全研发道路上的重要里程碑。通过开放源代码,社区得以共享知识,共同攻关Rust恶意软件的分析难题,加速防御体系的更新换代。

这种合作精神将助力构建更加安全稳固的网络环境,有效抵御利用新兴编程语言的高级持续威胁。 结语 Rust作为一门现代编程语言,以其性能和安全优势被广泛采用,同时也成为网络威胁领域的新挑战。微软通过RIFT工具的发布,不仅针对由Rust开发的恶意软件分析提供了针对性解决方案,也开启了安全领域对抗新兴威胁的创新篇章。面对快速演变的攻击技术链条,唯有技术创新和行业协作相结合,方能筑起坚不可摧的防护屏障,守护数字世界的安全与信任。随着RIFT等工具的成长和社区的壮大,我们有理由期待一个更加安全的未来。