在网络安全领域,很多组织依赖仪表盘、漏洞扫描和合规报告来判断自身是否"安全"。这些工具能够展示配置、缺陷和合规项的状态,但无法回答最关键的问题:在真实攻击情境下,我方防御能否有效阻止对手完成破坏目标?汽车行业早已明白设计蓝图不足以证明安全:只有把车撞上墙、重复试验,才能看到气囊是否弹出、车身是否变形。同样,入侵与攻击模拟(Breach and Attack Simulation,简称 BAS)承担了网络安全的"碰撞试验"角色,通过仿真对手行为检验防御控制在现实攻击链中的表现,从而把假设变为证据。 BAS 的核心价值在于从假设验证转向实证验证。传统的可见性工具和漏洞管理系统虽能列出成千上万条问题与高危漏洞,但这些信息往往包含大量噪声。未经过模拟验证的高危漏洞可能在实际攻击链中并不构成突破口,而某些看似次要的配置缺陷则可能在特定场景下导致严重后果。

BAS 通过可控的攻击场景复现,从入侵初始、提权、横向移动到数据外泄,完整演练攻击流程并记录防御链条在每一步的反应,帮助安全团队识别哪些防线真正有效,哪些在关键时刻会失灵。 在企业治理层面,CISO 面临的不是漏洞数量,而是"能否向董事会和监管方证明防御在关键情景下生效"的问题。仪表盘上的百分比和合规勾选无法替代行为数据。当 BAS 呈现一系列模拟结果,比如某类勒索软件行为在 500 次模拟尝试中被阻止的次数、某个已公开漏洞在本环境能否被实际利用、或是数据外泄阶段的检测与阻断率,CISO 就能把安全从声称"部署了 X 工具"转为"我们验证过 X 工具在真实行为下的拦截效果"。这种证据对于争取预算、向董事会汇报和应对监管问责都具有决定性意义。 技术实施层面,BAS 不取代渗透测试或红队演练,而是把它们补充为连续、可量化的安全验证方法。

渗透测试和红队往往依赖人工、成本高、周期长,更多侧重发现高价值缺陷与攻防演练。BAS 则以自动化为核心,可以持续、频繁地在生产或测试环境中运行标准化攻击场景,评估防御随时间和配置变动的稳定性。它能对已知利用链、常见勒索软件策略以及新兴威胁战术进行重复测试,让安全团队在日常运营中及时发现退化或失效的控制点。 BAS 还改变了漏洞管理的优先级定义。传统漏洞优先级基于 CVSS 分数或资产重要性,但这些方法常常率先放大"噪声"。当 BAS 将漏洞与攻击流程关联并演练时,很多标记为高危的项会因对攻击链并不起决定性作用而被降级,从而把有限的修复资源集中在那些一旦被利用就能导致严重破坏的关键问题上。

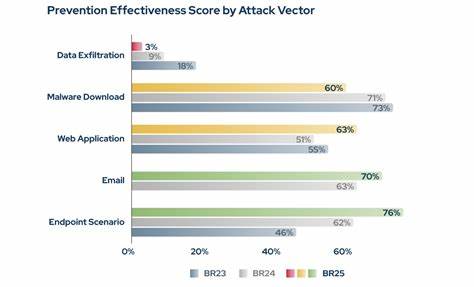

结果往往是安全回报率显著提高,平均修复时间缩短,且回滚和重复修复的次数减少。 可观的现实数据经常揭示传统防御的盲点。模拟研究表明,在大规模对抗模拟中,很多防御控制在实际攻击情景下的防护率低于预期,部分攻击行为不会生成日志,很多链路没有触发告警,数据外泄阶段更是最容易被忽视的环节。BAS 能暴露这些沉默点,让团队有机会在攻击者真正尝试前闭合盲区。此外,BAS 的证据可以与威胁情报、日志管理和端点检测与响应(EDR)系统结合,形成闭环的验证链,从而提升检测规则、告警策略和取证能力的有效性。 对于运营型安全团队,BAS 的引入应关注工程化与业务化两条主线。

工程化上,需要把模拟结果与现有的工单系统、漏洞管理平台和配置管理流程联动,确保发现的暴露有明确的归责与修复路径。业务化上,要把模拟结果翻译成风险敞口指标,便于高层决策和投资优先级判断。例如,用模拟阻断率衡量某类流量的防护成效,用数据外泄成功率衡量敏感数据防护能力,并在定期报告中呈现趋势变化而非孤立快照。 BAS 在组织文化上也起到催化作用。持续的模拟使安全团队从被动响应转为主动验证,促使开发、运维与安全在日常工作中更早介入风险讨论。通过可重复的验证结果,团队可以减少对经验和直觉的依赖,把决策建立在可量化的防御表现上。

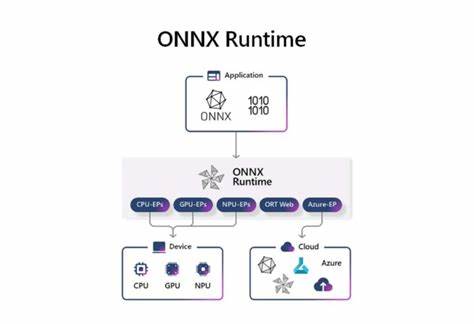

这种文化的变化能够在事件发生时缩短响应时间,提高跨部门协作效率,并在面对外部审查时提供可信的证据链。 在实践中,选择合适的 BAS 策略需要兼顾覆盖面与风险可控性。攻击模拟应优先覆盖最可能被利用、且对业务冲击最大的路径,同时确保仿真对生产环境的影响最小。企业可以分阶段推进,先在试验环境中完整演练,再逐步向关键生产系统扩展,并结合灰盒或白盒信息提升模拟的现实性。此外,BAS 与红队、渗透测试并行可以形成"自动化持续验证+周期性深度演练"的组合,为不同深度和粒度的威胁检测提供互补证据。 随着人工智能与自动化技术的发展,BAS 的能力正在进一步增强。

AI 可以帮助生成更接近真实攻击者的行为模式,自动发现攻击链中的变异点,并在检测规则和防护策略上提出优化建议。这并不意味着 AI 替代人类专家,而是把专家从重复性繁琐的测试中解放出来,让他们更专注于策略设计、复杂威胁分析和跨团队协调。 对组织来说,采纳 BAS 并不是简单地购买一个工具,而是一项持续改进的实践。关键在于建立明确的度量标准,确保模拟与业务风险对齐,并把模拟结果融入常规安全治理流程。BAS 成功的标志包括防御阻断率的提升、告警覆盖率的提高、无日志或无告警的攻击链数量下降、修复优先级更为精准以及向高层提供可解释的防御证明。 最终,网络安全的目标不是追求零漏洞的乌托邦,而是以有限资源实现最大化的业务保护。

BAS 把抽象的安全假设转化为可验证的防御能力,为决策者提供能够经受审查的证据。正如汽车制造商不会用设计图说服消费者安全,安全团队也不应只用仪表盘去安抚董事会。通过持续的碰撞试验式模拟,企业能够在没有真实灾难的情况下发现并修复致命缺陷,从假设走向实证,从不确定走向可证明的韧性。 。