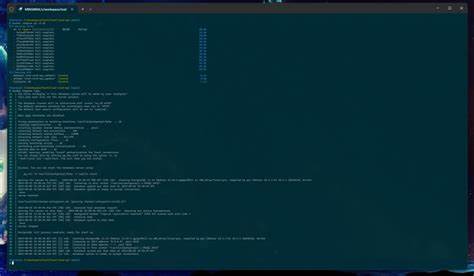

Sitecore Experience Platform(简称Sitecore XP)作为一款领先的企业级内容管理和数字营销平台,广泛应用于全球银行、航空公司和大型企业的数字化转型中。然而,2025年中旬,安全研究人员发现该平台存在多处严重安全漏洞,其中最具威胁性的莫过于一个硬编码的单字符密码“b”,赋予攻击者利用该口令进行远程代码执行(RCE)的能力。这一发现令数字安全领域震惊,也为Sitecore用户敲响了警钟。研究人员特别指出,Sitecore XP的默认用户账户“sitecore\ServicesAPI”密码被硬编码为“b”,且该密码设置自10.1版本起即被植入安装程序内。Sitecore官方文档亦明确建议用户不要更改默认账户凭证,但这恰恰成为了安全隐患的根源。攻击者无需任何身份认证便能利用该账户访问“/sitecore/admin”接口,并获得有效的会话cookie,从而绕过IIS授权规则直接访问特定端点。

此默认账户虽然没有赋予任何角色或权限,但仍能够调用多个API,这使得攻击链得以构建。具体而言,攻击者可以通过访问Upload2.aspx上传恶意构造的ZIP文件,实现zip slip漏洞的利用,将包含Web Shell的文件解压写入网站根目录。这种远程代码执行路径不仅令企业服务器面临数据泄露和控制权丧失风险,还可能波及整个企业网络环境,造成极大破坏。除了以上漏洞,报告还披露了两个后续漏洞:一是路径遍历导致的认证后远程代码执行,二是Sitecore PowerShell扩展内的文件上传漏洞,同样可被“sitecore\ServicesAPI”账户利用实现RCE。这些漏洞的存在进一步扩大了攻击面,也加剧了企业资产保护的难度。令人担忧的是,像银行、航空业等高度敏感的行业均有Sitecore部署,意味着攻击成功后可能引发大规模的信息安全事件。

业内安全专家警告称,硬编码密码的存在违反了基本的安全最佳实践。如今已是2025年,企业信息安全的门槛理应更高,尤其是在互联网威胁日益猖獗的环境下。未及时修补漏洞意味着将遭受全面攻击的风险。对于已经安装10.1及以上版本Sitecore XP的用户,升级补丁和更改默认凭据刻不容缓。值得注意的是,如果是从旧版本升级并保留旧数据库的用户,风险相对较小,但依然不能掉以轻心。Sitecore方面也在漏洞暴露后迅速响应,发布了相关知识库文章,详细说明修补方案,并主动通知客户进行更新。

同时,针对此前2024年年底修补的中等风险漏洞,也表示已全面完成整改。尽管如此,从攻击展示的完整利用链和广泛部署来看,安全问题的严重性不容忽视。企业应加强安全意识,定期检查和修复系统漏洞,避免使用默认或弱密码,强化访问控制并启用多因素认证。安全团队应与开发部门协同,确保所有组件经安全验证,并在出现类似硬编码密码风险时,快速响应和补救。此外,应开展渗透测试和漏洞扫描,及时监控系统异常,防止潜在的远程代码执行威胁变成现实攻击。通过部署先进的安全防护措施,如应用程序安全测试、网络入侵检测和事件响应计划,企业能够显著提升防御能力,降低漏洞利用的可能性。

综上所述,Sitecore XP硬编码密码漏洞事件提醒我们,软件供应链安全是数字时代不可忽视的课题。任何忽视安全配置和更新的行为都可能为攻击者打开方便之门。在数字化进程加速的背景下,企业必须将安全视为核心战略,确保所有关键系统均处于最佳防护状态,才能有效抵御复杂多变的网络攻击威胁。保持警惕,及时更新和强化安全策略,是维护业务稳定和客户信任的关键所在。