Python Package Index,简称PyPI,是全球Python开发者获取开源软件包的主要平台。数以百万计的开发者与企业依赖PyPI提供的各种代码库和工具,用以构建、维护各种软件项目。然而,近期PyPI面临了一场猖獗的供应链攻击,不得不采取紧急暂停新用户注册和新项目创建的措施以遏制攻击的蔓延。此举不仅彰显出开源生态面对安全威胁的脆弱性,也让整个技术社区敲响了警钟。 事件发生在2024年3月底,当天晚间,PyPI突然以横幅公告的形式告知访问者暂停部分服务,虽未明确说明原因,却引起广大开发者的高度关注。十个小时后,服务恢复,官方仍未公开具体细节。

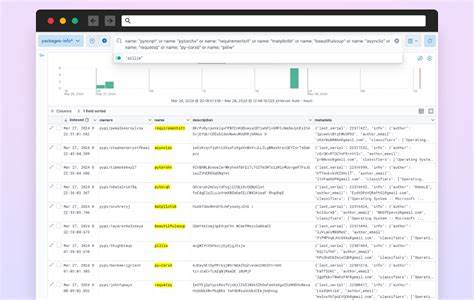

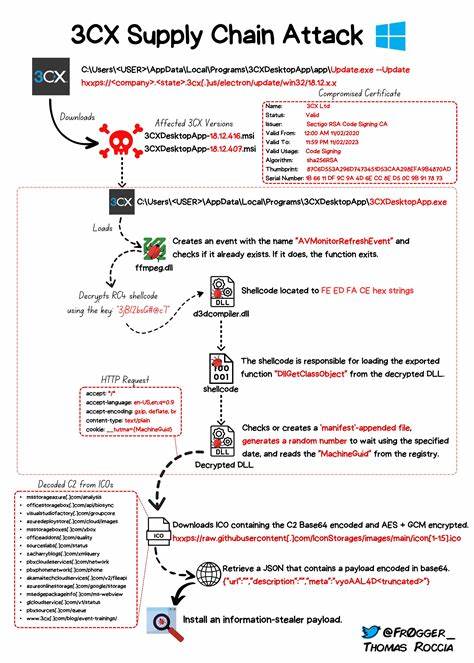

安全研究公司Checkmarx随后披露,PyPI这次遭遇的正是一场通过自动化手段上传恶意代码包的供应链攻击,利用了"打字挤占"(typosquatting)这种针对开发者习惯的攻击技巧。 打字挤占的核心原理极具欺骗性,攻击者创建与流行软件包名称极为相似的恶意包,期待开发者因输入拼写错误而无意中下载并安装它们。比方说,著名的Requests、Pillow和Colorama等流行Python库的名称被微妙地模仿,令人难以察觉。相较于传统恶意软件,这种伪装更加隐蔽,且一旦安装,便会自动执行恶意代码,给用户带来极大风险。 Checkmarx的分析指出,这些恶意包在setup.py文件中嵌入了复杂的加密代码,利用Fernet加密模块对恶意负载进行加密,安装时动态解密并执行,进一步下载更多恶意程序,具备窃取加密货币钱包、浏览器敏感数据及登录凭据的能力。更为危险的是,这些恶意代码还含有持续存活机制,能在设备重启后依然保持活跃,大幅增加了清除的难度。

此次攻击的规模和自动化程度极高,攻击者通过仿冒包名并结合自动上传,迅速释放大量恶意软件包。与此同时,这一事件也反映出开源软件仓库在安全管控上的挑战。类似问题不仅出现在PyPI,GitHub、npm和RubyGems等其他著名开源平台亦受到类似攻击骚扰,显示攻击手法的普遍性和复杂性不断升级。 近年来,供应链攻击已成为网络安全领域的重要关注点之一,原因在于它对整个软件开发生命周期产生深远影响。攻击者若能成功渗透公共代码库,即可借助被信任的分发渠道,将恶意代码散播给成千上万的下游用户。用户往往信赖开源软件的安全与质量,但攻击却精准利用了这种信任,制造渠道依赖上的漏洞。

此次事件中,除了打字挤占,攻击者还可能使用了品牌劫持(brandjacking)和依赖混淆(dependency confusion)等攻击技术。品牌劫持通过模仿或篡改知名开发者账户发布恶意代码,依赖混淆则是通过向公共仓库上传与内部包名称相同的恶意包,使得开发自动依赖外部恶意包优先于内部安全包,达到攻击目的。这些高级手法揭示了攻击者的巨大资源投入及技术水准,也反映出开源生态防护机制的一些不足。 面对越来越频发和复杂的供应链攻击,PyPI与其他平台正在不断强化安全防护措施,诸如提升上传包审核效率、增强账户安全机制及推广多因素认证等。同时,开发者个人也需提高警惕,养成严格核对包名的习惯,选择知名来源并关注包的维护记录,避免因输入失误而落入陷阱。 使用自动化安全扫描工具进行代码包检测,定期审查项目依赖,同时关注安全社区发布的漏洞通告,是维护项目安全的必要手段。

只有技术平台与开发者形成合力,才能有效遏制恶意代码传播,保障软件生态的健康发展。 尽管此次PyPI的临时服务暂停给部分开发者带来了不便,但毫无疑问,这是对安全威胁果断应对的正确选择,也提醒社会各界高度重视开源软件的信任体系。鉴于现代软件越来越依赖开源组件,供应链安全不仅是技术问题,更是全行业共同的责任。 此次事件的曝光也促进了业界对供应链安全的持续关注,未来或将在政策规制、技术创新和社区协作等多个层面展开更深入的改进与突破。技术企业需积极实施安全最佳实践,开发者应加强安全意识教育,而平台方需构建更加完善的威胁检测和响应机制。 随着互联网生态的日益复杂,供应链攻击仍将是安全领域的重大挑战。

通过从PyPI事件汲取经验教训,全球开源社区能进一步强化安全防线,为广大开发者和用户营造更安心的技术环境。只有如此,Python以及更广泛的软件开发领域才能持续繁荣稳健地迈向未来。 总而言之,PyPI在面对大规模供应链攻击时所做出的临时服务限制,正是保障开源生态安全不可或缺的重要举措。此次事件不仅是一次技术挑战,更是一堂宝贵的安全教育课,激励整个社区对开源软件安全投入更多关注与资源,共同筑牢未来软件供应链的防护墙。 。