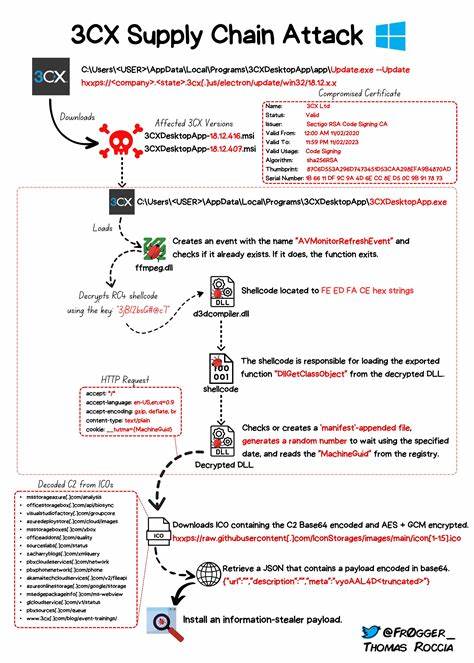

近年来,随着信息技术的飞速发展与数字经济的蓬勃兴起,网络安全问题日益凸显,尤其是在供应链攻击领域,攻击手段愈发复杂多样。备受瞩目的3CX供应链攻击事件成为业界焦点,尤其令人担忧的是,在此基础上,黑客组织开始瞄准加密货币公司,意图通过高明的入侵手段窃取数字资产,造成严重财产损失。本文将围绕3CX供应链攻击的最新进展进行深度剖析,挖掘其背后的攻击集团特征、技术细节及潜在影响,帮助企业增强防护意识,有效应对未来可能的网络威胁。 3CX作为全球领先的基于VoIP的通信解决方案提供商,拥有逾百万的企业用户基础,其产品广泛应用于全球多个知名公司和组织当中,覆盖范围极其广泛。正因为其软件的高度普及性,使得攻击者将之作为理想的突破口,通过分发被植入恶意代码的伪装版3CX软件软件,成功渗透到成千上万家企业的IT环境之中。此类供应链攻击以"影子风险"著称,因为其利用合法软件渠道传播恶意程序,使得防御难度大幅提高,在企业安全策略仍以传统防护为主的背景下,无疑为网络安全敲响警钟。

最新研究揭示,发动3CX供应链攻击的幕后黑手为臭名昭著的朝鲜黑客组织"Lazarus Group",该组织长期以来以发起高度复杂且针对性的网络攻击闻名,先前涉及多起金融机构和政府部门的攻击事件,显示出其极强的技术实力和明确的利益驱动。借助独特的恶意后门程序"Gopuram",黑客能够以极高的隐蔽性对目标系统实施持续监控和操控,此后门具备模块化设计,能够绕过常见的安全检测手段,如时间戳篡改技术和进程注入,从而实现有效隱匿和持久化控制。 相比以往大规模扩散的恶意活动,Lazarus团队在本次行动中表现出更为精准的打击重点,他们只锁定了数家加密货币公司,将Gopuram后门植入这些组织的关键节点。这种"手术刀式"的定点攻击不仅极大提高了成功率,也使得攻击效果最大化。加密货币因其去中心化、高流动性的特点,一直是网络犯罪分子最为青睐的目标,而此次事件无疑揭示了黑客们不断演进的攻击策略和更具针对性的资金掠夺手段。 通过对这些攻击样本的深入分析可以发现,攻击者首先利用伪装的3CX软件在目标网络中获得初始访问权限,随后分阶段部署恶意负载,逐步建立起隐蔽的通信通道,以便从远程控制设备并提取敏感数据甚至执行资金转账操作。

尤其值得关注的是,Gopuram后门能够加载未签名的Windows内核驱动,这使得其权限提升和系统深层操作变得更加轻松,同时规避了传统驱动签名检测机制,加剧了防御难度。 在全球范围内,感染3CX恶意软件的企业分布较为广泛,主要集中于巴西、德国、意大利和法国等国家,表明攻击活动已扩散至国际多个重要经济体。尽管感染规模庞大,但加密货币公司遭受Gopuram特定后门感染的数量却极为有限,这从某种程度上反映出幕后黑客的攻击策略偏向"精而准",他们优先确保核心目标的成功入侵,而不是一味扩大攻击面。此举一方面减轻了被攻击企业的察觉风险,另一方面也表明攻击者背后存在明确的经济利益考量。 攻击事件的爆发,无疑给全球加密货币生态带来了前所未有的隐患。随着数字资产规模不断壮大,安全漏洞的任何利用都可能引发剧烈市场震荡,影响投资者信心和行业整体发展。

对此,专家建议加密领域相关企业务必加强终端设备的安全监测,及时更新安全补丁,并采用多层次的防御机制,从源头上遏制被感染软件的传播。 此外,企业还应提升员工的安全意识,尤其是对供应链环节的安全管理不能掉以轻心。定期审查供应商的软件交付渠道,确保软件版本的合法性和完整性,是抵御此类供应链攻击的关键举措。一旦发现疑似异常,应快速响应,配合专业安全团队进行溯源分析与清除,避免攻击进一步扩散。 技术层面,针对Gopuram这类高隐蔽性的后门工具,现有的反病毒和端点检测产品面临较大挑战,需要借助行为分析、人工智能辅助检测等新兴技术手段提升检测率。同时,积极分享威胁情报信息,促进行业协同防御,能够有效缩短攻击链的识别与阻断时间。

从事件中不难看出,网络攻击正逐步向高精尖方向发展,不再是单纯的泛滥式攻击,而是紧密结合目标环境进行量身定制的恶意行动。3CX供应链攻击揭示了现代企业所处的复杂安全生态,也提醒业界在享受技术带来便捷的同时,必须切实强化安全建设,才能真正筑起抵御未来未知威胁的坚固防线。 总结来看,3CX供应链攻击不仅揭示了近年来供应链安全的核心危机,更折射出加密货币行业面临的严峻网络挑战。以Lazarus组织为代表的高级持续威胁团队,结合多阶段隐蔽技术,将攻击目标精准锁定于经济利益价值极高的加密货币企业,体现出攻击者在资金驱动下的疯狂演进。对此,企业唯有树立全面安全理念,构建多重防御体系,方能在波谲云诡的网络战场中立于不败之地。未来,随着黑客攻击手法的不断升级,网络安全形势依旧严峻,持续保持警惕与创新,将是守护数字资产安全的关键所在。

。