近年来,WordPress作为全球最受欢迎的内容管理系统之一,拥有庞大的用户群体和多样化的插件生态系统。然而,随着使用人数的激增,针对WordPress平台的攻击也日益增多,插件安全问题尤为突显。2025年7月初,互联网安全研究领域爆出一起关于热门WordPress插件Forminator的严重安全漏洞事件,直接威胁超过40万个网站的安全,使得全球站长和开发者高度关注。Forminator是由WPMU DEV开发的一款功能强大的插件,专注于表单构建,支持支付表单、联系表单、调查问卷、测验和反馈收集等多种功能。其简单的拖拽界面和灵活的第三方集成,使其在WordPress用户中广受欢迎。据官方数据统计,截至目前,Forminator插件安装并激活的站点数高达60万以上。

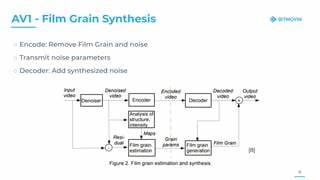

此次公开的安全漏洞编号CVE-2025-6463,安全评分达到8.8分(基于CVSS评分体系),体现了漏洞的严重性和潜在风险。该漏洞主要来源于Forminator插件后端代码中对文件删除操作的逻辑缺陷,特别是缺乏对用户输入的充分验证和过滤。具体来说,漏洞允许未经过授权的用户通过特殊构造的请求来触发任意文件删除操作。攻击者可向插件的表单提交接口注入带有恶意路径的文件信息,比如指向核心配置文件wp-config.php的路径。一旦管理员手动删除这一条目,插件便会错误地删除系统中的关键文件,导致网站立即进入初始化配置状态。更具危险性的是,此时攻击者能够利用网站重置的机会,连接并控制网站数据库,从而实现全面接管,恶意植入后门或执行破坏操作。

该漏洞由安全研究员Phat RiO(BlueRock)首先发现,并于2025年6月20日通报Wordfence安全团队。研究人员因此获得8100美元的奖励,以表彰其为网络安全贡献的努力。Wordfence的安全专家也发表了技术分析报告,详细解释漏洞成因及危害。自漏洞发布之日起,Forminator插件开发团队迅速响应,于2025年6月30日发布了1.44.3版本修补程序。新版中增加了更严格的字段类型校验和路径验证,确保文件删除操作仅限于WordPress的上传目录,避免系统文件被误删。目前,更新版本已被下载近20万次,但这个数字相较于目标用户基数仍存在较大差距。

安全专家建议所有使用Forminator的站点管理者务必第一时间升级插件,或者在升级前暂时禁用插件功能,以防止潜在攻击事件发生。同时,定期备份网站数据、强化服务器安全配置、实施多层防御策略,也是维护网站安全的重要手段。此外,本次事件也强调了插件市场安全生态的重要意义。WordPress社区和第三方开发者需要加强代码审计和安全测试机制,减少类似漏洞的出现。用户则需理性选择插件来源,关注插件厂商的安全声明和更新频率。总结来看,Forminator插件中的这一关键漏洞暴露了Web应用在文件处理逻辑方面的风险,给广大站点敲响了安全警钟。

通过及时更新、完善安全策略及提升用户安全意识,站长们可以有效避免信息泄露和网站被攻陷的危害。未来,随着网络威胁的不断演进,维护WordPress平台的安全环境依然任重道远。所有使用Forminator和类似插件的用户应保持警觉,重视安全动态,才能保障网络空间的健康和稳定。