随着云计算的广泛应用,企业对云环境的安全保护提出了更高的要求。攻击者不断地尝试入侵云基础设施,带来潜在的数据泄露和系统破坏风险。作为云安全领域的一项创新技术,AWS基础设施诱饵令牌(AWS Infrastructure Canarytoken)帮助安全团队实现早期攻击检测,显著提升防御效果。其独特的设计思想和简便的部署流程,使得云安全生态充满了新的可能。诱饵令牌这一概念并非新生事物,而是在过去十年中逐渐成熟的攻击诱导和溯源技术。通过设置伪装成真实资源的诱饵,吸引攻击者主动暴露行为,从而实现事半功倍的安全防护。

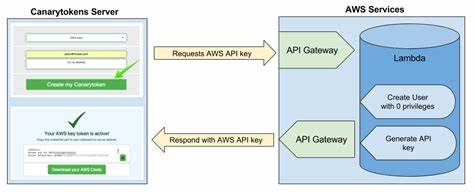

AWS基础设施诱饵令牌基于这一理念,将传统的单一令牌诱饵扩展到整个云基础架构,包含DynamoDB表、S3存储桶、SSM参数、Secrets Manager秘密和SQS队列等多种AWS资源。这种多维度的诱饵部署,能够更精准地捕捉攻击者的活动轨迹,及时发出预警。部署AWS基础设施诱饵令牌的第一步是通过Canarytokens.org平台完成与AWS账户的集成。用户需提供账户编号和目标区域,平台将自动生成与现有环境相匹配的诱饵资源设计方案。此过程利用最小权限原则设置IAM角色,确保Canarytokens.org仅能读取资产名称,而无权访问资产内容,实现安全且受控的数据访问。设计阶段允许用户根据自身威胁模型调整诱饵资源的种类和数量。

依托先进的Google Gemini智能命名技术,生成与真实资源极为相似的诱饵名称,增强诱饵的可信度和隐蔽性。通过灵活编辑,安全团队能够打造贴合实际业务场景的诱饵架构,最大化捕获攻击者兴趣。完成设计后,平台将导出Terraform模块,便于用户在AWS账户中快速部署诱饵基础设施。Terraform对云基础资源的自动化管理能力,使得部署过程简单高效。用户只需将模块集成至现有Terraform计划并执行即可,一键完成诱饵资源的上线。部署后,AWS CloudTrail会严格筛选并监控与诱饵资源相关的事件,通过EventBridge规则将敏感访问信息传送至Canarytokens.org。

该机制保障了事件推送的精准度,同时有效避免泄露非诱饵资源的隐私数据。通过邮件即时发送告警,当诱饵资源遭到访问,安全团队能够实现实时响应,显著缩短安全事件的检测时间。使用AWS基础设施诱饵令牌的最大优势在于其早期发现攻击行为的能力。当攻击者破坏账户并开始探查资源时,诱饵资源因其相似性和迷惑性往往成为首选目标。攻击者的访问触发后端告警机制,安全人员可据此及时锁定威胁来源,采取相应措施阻止破坏,避免损失扩大。相比传统单点检测,该方法有效提升了安全威胁的可见性,增强态势感知。

此外,诱饵资源为了避免产生不必要的费用设计得极为经济,除Secrets Manager秘密外,大部分资源的运营成本极低,不会对企业的云预算造成明显压力。对安全团队而言,将诱饵基础设施纳入常规防御战略,有助于构建多层次、纵深防御体系,同时提升员工对内外部威胁的敏感度。另一方面,AWS基础设施诱饵令牌严格遵守跨账户访问安全规范。短期只授权最小权限的IAM角色供平台读取资产名称,完成之后平台主动撤销访问权限,降低长期暴露风险。长期监控则通过事件驱动模型,仅限特定资源事件上传,确保数据隐私。为了持续优化检测能力,平台支持用户后续对诱饵资源配置进行调整和再部署,灵活响应安全态势变化。

通过结合多样化诱饵资源、动态命名策略及精准事件过滤,AWS基础设施诱饵令牌使企业能够在云安全战场上抢得先机。随着数以百万计的企业依赖AWS云平台运行核心业务,建设健壮的安全预警机制不可或缺。AWS基础设施诱饵令牌不仅提供快速且简易的部署路径,更通过技术创新降低安全检测盲区,提高防御体系智慧化水平。在未来,随着云基础设施的不断演进和威胁模式的复杂化,诱饵令牌技术必将发挥更加重要的作用。企业可结合AWS原生安全工具及第三方监控系统,实现全方位、动态响应的安全防护格局。借助AWS基础设施诱饵令牌,安全团队能够更好地捕获潜在威胁,减少入侵损失,促进业务稳定运行。

综上所述,AWS基础设施诱饵令牌作为一种创新型安全工具,将诱饵技术与自动化基础设施管理相结合,不仅提升了攻击检测的效率和准确度,也为企业构建灵活、低成本的云安全体系提供了新思路和技术手段。企业在云安全规划中应重点关注诱饵令牌的应用,借助其强大的防御能力,打造坚不可摧的云环境安全防线。 。