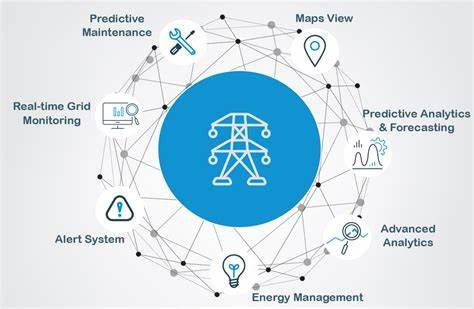

在现代操作系统中,内核流媒体(Kernel Streaming,简称KS)技术被广泛应用于实时处理音频和视频数据,尤其是Windows操作系统中,这项技术为多媒体设备和应用提供了高性能、低延迟的数据传输架构。然而,随着系统复杂性的提升,漏洞的出现也日益不可避免。近期,研究者发现了存在于Windows内核流媒体WOW Thunk服务驱动程序(ksthunk.sys)中的一个基于堆的缓冲区溢出漏洞,编号为CVE-2025-53149。该漏洞的发现不仅提醒了安全社区对内核多媒体组件的关注,也彰显了内核安全维护的重要性。 Kernel Streaming技术旨在支持多媒体数据流的高效处理,允许应用程序和硬件设备实时交换大量音视频数据。作为Windows生态中多媒体架构的重要组成部分,Kernel Streaming通过内核模式驱动程序与用户模式应用程序协同工作,实现流媒体的捕获、处理和播放。

为了兼容不同平台,尤其是32位和64位系统之间的调用转换,微软设计了名为KSThunk的组件。KSThunk是"Kernel Streaming WOW Thunk Service"的简称,它充当32位用户模式应用和64位内核模式驱动之间的桥梁,确保多媒体请求能够正确传递并处理。 该漏洞所在的驱动程序文件为ksthunk.sys,安全哈希值为68B5B527550731DD657BF8F1E8FA31E895A7F176。漏洞根源位于函数CKSAutomationThunk::HandleArrayProperty()中,具体是该函数在处理某些IOCTL请求时,未能对输出缓冲区长度进行充分验证,导致可能发生基于堆的缓冲区溢出。堆缓冲区溢出是一种危险的内存错误,攻击者可借此覆盖内存中的关键数据结构,从而导致系统崩溃甚至远程代码执行。 漏洞触发的条件涉及特定设备属性集合,即KSPROPSETID_VPConfig和KSPROPSETID_VPVBIConfig,这两组属性包含若干控制项,其中KSPROPERTY_VPCONFIG_DDRAWSURFACEHANDLE为关键触发点。

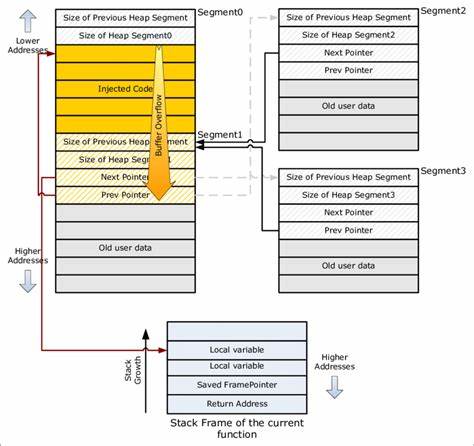

通过对该属性发起特殊的IOCTL调用,内核驱动中的CKSAutomationThunk::HandleArrayProperty()会尝试读取设备返回的数据数组。漏洞核心在于,驱动程序仅检查输出缓冲区长度是否大于零,而未核实其是否足够容纳实际返回的数据量,导致在数据复制过程中可能超出缓冲区边界,进而产生溢出。 技术分析显示,此漏洞发生在getter代码路径中。调用CKSAutomationThunk::ThunkPropertyIrp()函数时,会首先调用KsSynchronousIoControlDevice()获取设备返回的数据长度,随后分配堆内存并再次读取数据。然而,在复制数据到系统输出缓冲区时,缺乏有效的长度校验,循环中越界写入风险明显。由此造成的溢出不仅可能破坏内核堆结构,更存在潜在的本地权限提升或崩溃风险。

虽然该漏洞具备理论上的威胁,但实际利用条件相对苛刻,需要系统安装并启用支持该特定设备属性集的多媒体设备。研究人员在公开测试环境中未能找到符合条件的设备,因此未能完整触发该漏洞。然而,若系统具备相关硬件支持,则此漏洞存在被利用的可能性,增加了内核层安全隐患。 微软于2025年8月12日发布了针对该漏洞的修复补丁。补丁在目标函数中新增了对输出缓冲区长度的严格检查,确保只有在缓冲区足够容纳数据时才进行复制操作,否则调用日志记录异常路径函数RtlLogUnexpectedCodepath(),避免溢出风险。补丁发布前,该漏洞经历了发现、报告、确认、奖励与最终修正的完整生命周期,显示了负责任漏洞披露和快速响应机制对安全防护的关键作用。

从安全防护角度来看,该漏洞再次提醒我们,内核驱动尤其是涉及复杂用户与内核交互的组件,应严格执行边界检查和输入验证,防止因疏忽导致严重的内存错误。此外,多媒体设备驱动作为与用户应用广泛交互的关键接口,其安全性更应受到重点关注。企业和个人用户应及时更新系统补丁,减少潜在攻击面。 综合而言,Kernel Streaming中基于堆的缓冲区溢出漏洞展示了现代操作系统内核模块在性能与安全之间的微妙平衡。微软通过KSThunk架构实现的32/64位兼容虽提高了系统的灵活性和用户体验,却也带来了额外的安全挑战。通过此次漏洞的发现与修复,我们看到了安全研究者在深潜复杂系统内部固若金汤的防线中的价值,也暴露了未来驱动设计和验证中亟需强化的环节。

面向未来,随着多媒体技术的不断演进以及对实时数据处理性能需求的提升,Kernel Streaming及其相关组件仍将持续发展。与此同时,安全隐患亦不会消失,反而可能呈现更复杂的态势。因此,开发者和安全团队需保持高度警惕,加强源代码审计和动态行为分析,结合自动化检测技术及时捕获风险点。此外,提升用户态与内核态之间的验证机制,如加入更严格的缓冲区管理策略和异常路径处理流程,将有助于防范类似溢出问题的发生。 总结来看,CVE-2025-53149漏洞虽不易普遍利用,但其背后反映的内核流媒体驱动安全设计缺陷值得广泛关注。通过深入理解其触发机理和危害,研究人员与厂商可更加科学地安排安全更新策略,保障操作系统稳定运行和用户数据安全。

用户亦应保持警觉及时应用官方补丁,避免遭受潜在攻击带来的损失。此外,安全社区应继续促进漏洞的透明披露和合作响应,这不仅能提升整体生态安全水平,也能推动安全技术的不断进步与创新。 。