近年来,网络攻击日益复杂化与多样化,各类恶意软件和攻击手法层出不穷。2025年初,斯洛伐克知名网络安全公司ESET公布了一项重要研究,揭露了一个名为GhostRedirector的威胁集群,该组织利用一种名为Rungan的C++后门和Gamshen IIS模块,成功入侵了至少65台Windows服务器。此威胁主要集中在巴西、泰国和越南等国家,但攻击范围已扩展至美国、加拿大、印度、菲律宾和新加坡等多个国家和地区。GhostRedirector的攻击不仅突出其技术的隐蔽性和复杂性,更揭示了SEO欺诈作为攻击目标的新兴趋势。GhostRedirector攻击的一个显著特点是利用了Windows服务器所运行的Internet Information Services(IIS)平台的漏洞。攻击者通过精心设计的Gamshen IIS模块植入恶意代码,使服务器能够识别并响应来自特定搜索引擎爬虫的请求,从而实现针对搜索引擎结果页(SERP)的操控。

简而言之,攻击者借助它恶意提升目标网站的搜索排名,以达到SEO欺诈的目的。这种背后隐藏的操控大大影响了受害网站的信誉。Gamshen模块仅在检测到请求源自Googlebot时才会修改服务器响应,并不会对正常访客展示恶意内容,导致受害者难以察觉背后正在进行操控。ESET研究员Fernando Tavella指出,这种通过被黑服务器为第三方网站创建虚假背书的手段,可能正在为赌博类网站等不良行业提供非法推广服务。这种SEO欺诈不仅损害网站声誉,还可能导致合法业务流失。与此同时,Rungan后门承担了对被入侵服务器的控制权。

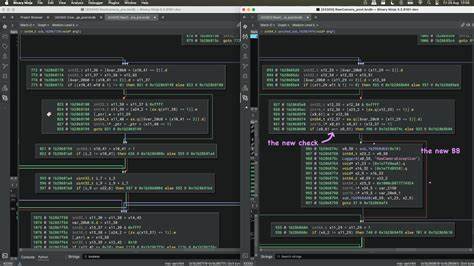

它是基于C++开发的,被设计成被动侦听一类特定URL请求后,解析其中的命令参数并执行相应命令,从创建用户账户到执行系统命令,功能全面且隐蔽。通过Rungan,攻击者得以在受害服务器执行任意代码,同时实现持久化控制。一些关键功能如创建新用户、注册新的URL监听点和运行任意命令,体现了攻击者对服务器几乎无障碍的操作权限。此外,Rungan背后的攻击链显示出攻击者极强的渗透与持久化能力。初始入侵路径推测是SQL注入漏洞,攻击者利用$sqlserver.exe执行恶意PowerShell脚本,从远程托管服务器(诸如868id[.]com)下载并执行更多恶意工具。基于xp_cmdshell存储过程的滥用,PowerShell的调用常来自sqlserver.exe进程,表明攻击者对微软SQL Server的存取利用做到了深入且隐秘。

细节显示除了Rungan与Gamshen外,攻击者还部署了多种配套工具:GoToHTTP用于从浏览器中建立远程连接,BadPotato和EfsPotato用于提升权限创建管理员帐户,Zunput用于收集运行的IIS中的网站信息并植入ASP、PHP和JavaScript后门。这些工具共同构建了一个高度复杂的攻击生态,使攻击组织能够长时间潜伏并反复利用被入侵服务器。GhostRedirector攻击活动自2024年8月开始活跃,属于中度确定的中国背景黑客组织。从其源代码中硬编码的中文字符串、签名证书对接中国深圳的科技公司、创建用户密码使用"huang"等细节来看,攻击者与中国关系紧密。这与其他中国关联的恶意IIS模块攻击(如DragonRank组织的BadIIS)表现出的手法和目标存在较大重叠。微软早在2022年7月即指出,IIS模块作为攻击载体难以察觉,恶意模块和正常模块往往共处一目录,且结构高度相似,使检测异常变得极其复杂。

GhostRedirector利用同样手法,对公众站点造成巨大隐患。受影响的行业广泛,涉及教育、医疗、保险、运输、科技与零售等多个领域,说明其攻击对象并未明确限制,攻击目标具有高度随机性与广泛性。此类攻击不仅窃取了服务器的操作控制权,更潜伏地利用网站声誉进行黑SEO操作,植入虚假后门,极大提高了被攻击服务器被长期利用的风险。防御GhostRedirector等高级攻击的关键在于多层次的安全措施。首先,确保服务器及应用程序打上最新补丁,尤其是针对SQL注入漏洞的修补。实施严格的输入验证与代码审计,杜绝通过数据库注入方式执行代码的风险。

其次,加强PowerShell及关键管理员权限的监控,对不明脚本执行及时拦截与排查。实时网络流量监控能够发现异常访问模式,结合已知命令与URL路径的特征识别潜在后门调用行为。针对IIS服务器,建议管理员重点核查所有安装模块的合法性与来源,使用专业工具检测未知模块和异常流量请求。此外,应使用多因素认证、最小权限原则以及应用白名单等技术限制攻击者建立的管理员账户与远程访问入口。对于SEO欺诈现象,应密切关注搜索引擎排名异常和外部链接激增,及时与搜索引擎服务提供方沟通审核可疑的背书或跳转行为。总结来看,GhostRedirector事件暴露了当前Windows服务器及其IIS平台在面对复杂的多阶段攻击时存在的巨大安全漏洞。

同时也反映了攻击者正利用SEO欺诈引入新的盈利模式,突破传统单纯数据窃取或勒索的网络攻击范式。全球企业与组织必须认识到网络攻击正走向更为隐蔽和多重目标融合的趋势,不断提升自身防护与响应能力成为安全保障的关键。未来,结合行为分析、威胁情报共享与自动化监控,将成为阻止此类高级持续威胁的重要防线。只有全面强化安全防御与快速响应,才能有效遏制GhostRedirector以及类似高级恶意势力的扩散风险,守护服务器与业务的长远安全。 。