2025年8月,苹果公司紧急发布了针对其主要操作系统的安全补丁,修复了标记为CVE-2025-43300的高危漏洞。该漏洞是一种典型的越界写入错误,影响苹果广泛应用的ImageIO框架,尤其关联到了RAW数字负片(DNG)文件中嵌入的JPEG无损压缩数据处理环节。令人关注的是,这一漏洞被确认曾在实际攻击中被利用,允许攻击者零点击即可远程触发执行恶意代码,对终端用户构成巨大威胁。本文旨在深入剖析该漏洞的技术本质,结合图像格式知识、二进制补丁分析和逆向调试,为大家还原一个完整的漏洞研究过程。 作为专业图像和视频处理框架,ImageIO负责领会多样图片格式及其压缩机制,支撑iOS、macOS等多个苹果操作系统中的图像渲染。该框架的复杂性和灵活度也带来了安全隐患,尤其在RAW格式处理和压缩数据解码环节。

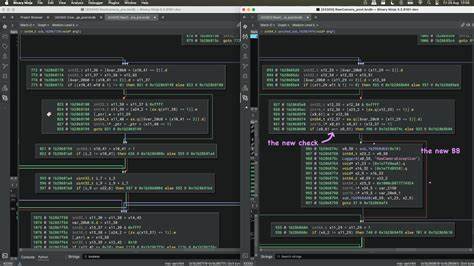

DNG格式作为一种基于TIFF拓展的RAW文件标准,允许存储高精度摄影数据,并支持多种压缩算法,其中JPEG无损压缩因其在保证图像质量的同时大幅减少文件尺寸,被广泛应用。正是这段解压缩代码的边界检查不足,让攻击机会乘虚而入。 苹果官方补丁排查显示,这次安全升级集中更新了RawCamera文件,且主要涉及名为CDNGLosslessJpegUnpacker的JPEG无损解压类。对比补丁前后二进制差异,核心修改发生在两个关键函数之中,新增了一段指针范围边界判断逻辑,避免了内存越界写入回调。具体来说,漏洞源于某个由2字节大小定义的循环控制参数没有正确考虑实际样本通道数,导致内存后续数据被错误覆盖。 为了还原漏洞细节和触发路径,研究团队设计并构建了专门的测试环境。

在禁用系统完整性保护(SIP)后,调试macOS自带的预览应用失败未能到达目标函数,转而开发自定义的基于ImageIO和Core Image的图像读取与展示小程序,实现对结构复杂DNG文件的解压流程精准控制。 通过逆向分析与调试可知,该漏洞触发前提极其明确。关键在于DNG文件内部的SamplesPerPixel字段(描述每个像素包含的采样通道数)和JPEG SOF3标记中声明的组件数量(NumComponents)间存在不合理匹配。正常场景下,这两个值保持一致,确保解压循环中分配和访问的缓冲大小准确。然而在恶意构造的DNG文件中,SamplesPerPixel被设置为2,表明每像素拥有两个采样值,而NumComponents却被巧妙设置为1。 代码逻辑中,循环控制所依据的宽度乘2假定了采样通道数为2,且decompress函数返回的写入长度亦为SamplesPerPixel大小2字节。

由此当组件数为1时,写入循环持续超出分配的内存边界,陡然引发越界写操作。此类写越界严重影响内存完整性、可能损坏堆结构、甚至被利用进行任意代码执行。 漏洞代码复杂繁琐,涉及JPEG无损压缩特有的Huffman表解析、标记码处理及像素层面迭代写入。其中SOF3标记定义了压缩图像的基本参数,DHT标记则包含了Huffman编码表,这些均需严格匹配才能保证数据正确还原。开发者在解码循环设计时,本意通过SamplesPerPixel和NumComponents协同绑定解压逻辑的边界,殊不知当两值不符时,循环计数器和缓冲区大小检查未能同步调整,产生了严重安全隐患。 Apple补丁的核心修复方法在于引入了针对缓冲区大小的动态检查以及异常控制流,使得在潜在异常数据到达时,能够即时阻断执行并防止越界访问。

此外,还优化了内存分配函数,确保为输出数据分配的空间与实际解析的样本数量相匹配。该补丁显示了对数据结构字段间相互依赖关系的重新审视和代码鲁棒性的强化。 CVE-2025-43300揭示了现代操作系统中图像处理模块常见的安全挑战。一方面,图片格式的多样与复杂压缩技术带来了高安全门槛;另一方面,真实环境下的文件处理往往隐含恶意构造风险。恶意攻击者通过伪造DNG文件,诱使用户系统解析触发漏洞,无需交互即可执行代码,堪称零点击攻击。 社交媒体应用制造商如WhatsApp也在该漏洞披露后紧急更新,警告称攻击者可能通过远程引诱目标用户下载特制资源并自动执行,形成完整攻击链。

此类攻击凸显了底层系统组件安全保护的重要性,以及多层缓冲区边界校验的必要。 除了一次性补丁修复,该事件也促进了安全社区对图片压缩和图像格式内部机制的深入交流和研究。从像素、样本点、位深度到DNG及TIFF文件切片、瓦块组织结构,乃至JPEG各标记代码的具体含义,都成为分析师必备知识。尤其是对无损JPEG压缩中Huffman表的解析,更是触及算法实现本质。 纵观整个重现过程,研究者采用静态代码分析、补丁二进制diff、反汇编对比、运行时断点调试及代码覆盖率监控等多手段相结合,构建详细函数调用栈,锁定漏洞函数位置。同时以自制测试程序为突破口,利用不同配置的DNG文件,逐步逼近漏洞触发。

该过程展示了高水平逆向工程实践和软件安全分析流程。 总结来看,CVE-2025-43300是典型的因数据大小误判引发的缓冲区溢出事故。两个字节的大小设置代表了整体数据结构的边界基线,一旦不精准,便引发系统在数据写入时跳出预定范围,造成严重风险。苹果公司及时响应并发布跨多个平台的补丁,体现了对用户安全的高度重视。 对开发者而言,最重要的教训是增强参数间逻辑关联的边界校验意识,特别是多变量互依环境中,不能允许任一字段脱离整体一致性检查。对于系统设计者,也需加大对图像处理模块安全加固力度,包括输入文件格式验证、异常状态容忍及内存分配安全控制。

随着攻击者手段更加精妙,零点击漏洞或将成为常态,唯有持续深化安全防护技术,才能守护终端环境的稳固安全。 未来,图像处理领域的安全研究应结合机器学习辅助模糊测试、自动化符号执行等方法,提前发现潜在漏洞点,同时推动业内共享安全基线和安全开发最佳实践。多方协作将有助于构筑一条多层保障网,减少类似CVE-2025-43300漏洞的出现频率及影响范围。 小结,CVE-2025-43300事件是安全界对于影像系统隐蔽风险的一次警钟。两字节差异背后是代码结构、格式规范与安全防护三者之间的微妙关系。只有透彻理解图像格式与压缩技术的细节,正视代码中每一次边界判断的重要性,才能避免漏洞重演,保障终端生态的安全稳定。

。