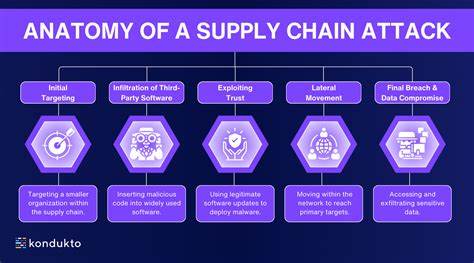

在现代软件开发中,每一次通过包管理工具如cargo add或pip install安装依赖时,开发者实际上是在做一场信任的跳跃。我们信任下载的代码是我们所期望的,来自可信的来源,并执行预期的功能。然而,这些信任假设正被攻击者系统性地利用,使得软件供应链面临重大威胁。随着供应链攻击的复杂化和频繁化,理解这些信任假设被如何破坏,是保障软件安全的首要任务。 软件供应链攻击并非新鲜事物,但近年来其规模和复杂度显著提升。2024年内,PyPI和npm分别下架了数千个恶意包,而多项知名开源项目的构建流程曾直接被植入恶意代码。

甚至像XZ Utils这样关键性组件的后门尝试也险些波及数以百万计的Linux系统。依赖漏洞扫描只能发现已知风险,却无法识别拼写相似的恶意包窃取凭证,无法预防维护者账户被攻破后发佈恶意代码,更无法防止构建流水线自身被污染。攻击者正是利用了软件生态中那看似理所当然的隐形信任。 隐式信任是现代软件供应链的基石,却也是最大漏洞。许多开发者依赖软件材料清单(SBOM)和依赖扫描来确认所拥有代码及其漏洞,却忽视了代码的来源和运输路径。安装一个广泛使用的库如rust_decimal时,我们默认它是安全的,但类似名称的rustdecimal就曾被攻击者用来迷惑用户,将恶意代码混入。

在发布环节,尽管软件包维护者身份理应被信任,但诸多注册表缺乏严密的发布者身份验证流程,使得盗用或冒名发布成为可能。即便开发团队仔细审查了代码仓库的变更,也难以确保发布的包确实源自审核过的代码。最终,开发者不得不信赖包维护者的诚实与可靠,而这种信任随着开源社区日益庞大且维护者负担加重愈发脆弱。 这类隐式信任并不限于传统包管理器,类似的假设同样存在于GitHub Actions、Homebrew工具安装以至于curl | bash脚本等安装方式中。攻击者通过针对多个环节的信任漏洞展开多样攻击策略,涵盖了从简单的拼写欺骗到复杂的内部供应链污染。 拼写欺骗是一种广泛且有效的入侵方式。

攻击者发布名字极其相似但内部携带恶意代码的软件包,诱使开发者不慎安装。例如2022年在crates.io上的rustdecimal恶意包,就冒充为知名的rust_decimal库,通过在Decimal::new函数中运行恶意程序实现攻击。自此后,针对PyPI和npm等平台的拼写欺骗活动层出不穷,2024年单次行动就发布了500个恶意包。据报告,一场针对40个流行PyPI包的拼写欺骗运动注册了900个近似名称的恶意包,显示攻势愈演愈烈。 依赖混淆攻击则直接利用包管理器的查找逻辑。安全研究者Alex Birsan揭示,许多公司使用的内部包名称具有泄露或可猜测风险。

攻击者将相同名称的软件包发布到公共代码库,诱导包管理器优先下载恶意版本。2022年,PyTorch广告的torchtriton内部依赖就被恶意PyPI包成功替换,导致为期五天的恶意软件传播。该类攻击对组织内部安全是重大隐患,涉及包括苹果、谷歌等顶级企业。 维护者账户被盗用也是攻击者的常用手法。窃取的API令牌或凭据让攻击者直接代表合法维护者发布含恶意脚本的软件包。2025年9月,ctrl/tinycolor因npm API密钥被盗用,传播自我复制病毒,影响超4000万次安装。

在此之前,Nx包的恶意版本利用人工智能工具进行侦察与凭据窃取,波及成千上万开发者的加密钱包和GitHub令牌。类似事件屡见不鲜,显示安全令牌和凭据管理仍是供攻击者下手的软肋。 另一类更具威胁的攻击方式是污染构建流水线。攻击者渗透构建系统,直接在构建过程中植入恶意代码,绕过所有代码审查与安全检测。2020年SolarWinds供应链攻击即属此类著名案列。侵害者侵入编译环境,在正式发布的软件中注入后门,进而影响到数千家企业与政府单位。

2024年底,Ultralytics的GitHub Actions通过模板注入漏洞被攻破,数个版本被植入恶意代码。同时,2025年的reviewdog/actions-setup恶意版本事件,导致多条依赖链同时受损,波及数千项目。虽然此类攻击相比拼写欺骗数量较少,却标志着攻击者从外围向供应链核心系统渗透,显示攻击技术日趋成熟。 恶意维护者则是最高级别的供应链威胁。2024年被发现的XZ Utils后门攻击,攻击者通过多年贡献积累信任后,悄然在代码中加入复杂的远程访问后门。安全构建流水线无法完全防范维护者主动植入恶意代码,由于开源维护者日益紧缺且AI工具制造恶意贡献趋于便捷,维护者信任模型正面临严峻挑战。

面对层出不穷的攻击手法,业界正在研发生态系统保护的全新工具。这些工具试图将原本难以察觉的信任假设转化为明确可验证的安全保障,从而堵塞攻击路径。TypoGard和Typomania通过多维度上下文感知算法提升拼写欺骗检测的准确率。Zizmor则针对GitHub Actions工作流的危险触发事件与模板注入漏洞进行静态分析。PyPI引入"Trusted Publishing",利用短期动态令牌代替长期秘钥,减少令牌泄露风险。同时,通过PEP 740正式推出数字构建证明机制,结合Sigstore进行强认证,使包的构建来源可追溯且可验证。

Homebrew也依托GitHub attestations技术为官方二进制包提供建造来源的密码学证据,避免无授权篡改。 除此之外,Go语言社区推出的Capslock工具引入能力分析的新思路。通过静态检测代码的文件操作、网络访问、进程执行等权限,Capslock帮助开发者快速识别潜在危险,转变以往仅信任来源为主的思维方式,聚焦"代码能做什么"。虽然动态语言特性和反射机制给静态检测带来难题,但能力分析对构建安全的多层防御具有奠基性作用。 展望未来,供应链攻击丝毫没有减弱的迹象,反而呈现出更高的自动化、复杂化趋势。攻击手法已经不局限于弱点利用,而是将信任关系转化为武器,以复杂贴近常规的方式大规模渗透。

作为软件开发者和企业,必须清醒地认识和审视自身的信任模型,积极采纳新兴工具,将隐式信任转化为透明、可核验且可撤销的安全链条。同时推动生态系统改善默认安全配置,推动开发者实践最佳安全规范。只有如此,才能在不断进化的威胁面前提升整体抵御能力,守护软件供应链的安全根基。 。