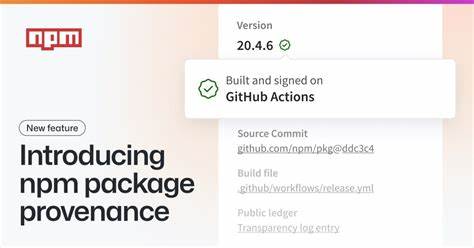

在现代软件开发中,npm作为全球最大且最活跃的JavaScript包管理平台,每日为数以百万计的项目提供依赖支持。随着依赖关系的复杂度提升,软件供应链的安全漏洞逐渐成为恶劣攻击者瞄准的重点。2023年,npm正式推出了包来源验证(Provenance)功能,旨在打造一个可信、安全且透明的包发布生态,从根本上提升开源软件供应链的安全水平。 包来源验证的核心目标是确保每一个发布在npm注册表中的包,都能被用户追溯到其准确的源代码和构建过程。这种追溯能力不仅能够帮助开发者确认所使用包的真实性和完整性,还能极大降低依赖被恶意篡改的风险。过去,npm上的包通常只会展示一个指向源代码仓库的链接,但这个链接往往无从验证具体的代码版本或构建步骤,使得用户难以确认下载包的真正来源及构建流程。

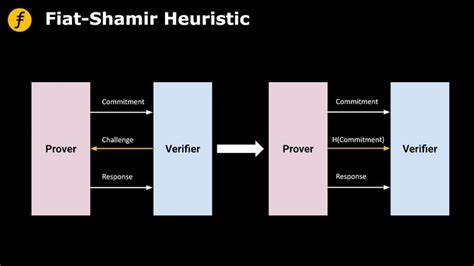

为了改变这种状况,npm引入了基于供应链级别软件工件安全框架(Supply-chain Levels for Software Artifacts,简称SLSA)的包来源验证方案。SLSA规范定义了包的主体(即npm包本身)、输入物料(如源代码仓库和特定Commit SHA)以及构建配置(构建与发布包的具体步骤),这三者的紧密关联使得每个包都能产生一份可信的来源和构建声明。通过这种结构,用户可以明确包的源代码版本和编译过程,极大增强了供应链的透明度与安全性。 技术实现上,npm包来源验证紧密结合了GitHub Actions等CI/CD平台。当开发者通过GitHub Actions构建项目时,可以使用新增的--provenance参数,将包含完整构建信息的溯源数据随包一并发布。这些数据包含触发构建的具体代码提交、执行的构建脚本、运行环境变量等关键细节。

更重要的是,这一溯源声明会通过Sigstore项目提供的工具进行数字签名。 Sigstore项目解决了传统包签名方案中密钥管理的难题。它允许CI系统使用基于OpenID Connect(OIDC)的身份验证,自动向Sigstore的公共证书机构Fulcio申请有限时效的X.509签名证书,从而为构建的包来源声明进行签名。整个流程无需维护长期密钥,显著降低维护难度和密钥泄露风险。签名后的溯源声明会发布到Sigstore的Rekor透明日志中,这个不可篡改的公开日志用于记录所有签名事件,确保若后续有人尝试篡改包的溯源信息即可被迅速发现。 在包被上传至npm注册表时,注册表会对附带的溯源声明进行验证,确认签名的有效性和构建来源的身份,防止身份伪造和包篡改行为。

一旦验证通过,npm网站的包版本页面上便会显示溯源徽章,直观告知用户该版本的包具有可信的来源验证。开发者也能借助npm 9.5.0及以上版本的CLI工具,使用npm audit signatures命令核验本地依赖包的溯源证明,实时获得安全保障。 随着供应链攻击手段的不断升级,单纯依靠检测已有漏洞已难以抵御日益复杂的威胁。攻击者更倾向于直接入侵包发布者的账号或构建环境,发布恶意版本。通过对构建和发布过程全链路的证明验证,npm包来源验证极大限制了此类攻击途径。开发者可以明确知晓,包确实是由信任的构建过程在特定提交上产生,任何未经授权的篡改几乎无处遁形。

未来,npm团队计划进一步完善包来源验证功能,包括采用即将发布的SLSA 1.0版本规范,扩展对更多云端CI/CD平台的支持,增强对源代码及提交的自动核验能力,以及开发新工具以便在CI/CD环境和npm注册表之间灵活管理访问权限。此外,作为开放安全基金会(OpenSSF)的创始成员之一,GitHub积极推动行业合作,希望将类似的包溯源技术推广至其他语言和包管理生态,推动整个开源供应链迈向更高安全水平。 在日益依赖开源软件构建产品的今天,确保开源包的来源透明和构建可信是保障软件安全的基石。npm包来源验证通过创新的技术方案,重塑了开发者对依赖包的信任体系,不仅提升了用户安全体验,还为软件供应链治理树立了新标杆。随着相关工具和生态的逐步成熟,开发者未来将能更加安心地构建在开源世界的基础之上,迎来更安全、更可靠的软件开发新时代。 。