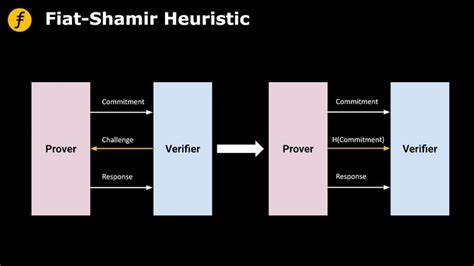

Fiat-Shamir变换作为密码学领域中一个极具影响力的技术手段,广泛用于将公开随机交互协议转化为非交互式协议,从而极大提升了协议的实用性和效率。其核心思想是以复杂的哈希函数输出替代传统协议中验证者的随机挑战,极大地简化了交互流程。然而,尽管Fiat-Shamir变换在随机预言模型中被证明具备良好的安全性,但现实中当其使用具体的哈希函数实现时,仍存在诸多安全隐患,尤其是在针对部分协议的实用攻击中表现突出。近期关于"如何证明虚假陈述"的实践性攻击研究揭示了一些对Fiat-Shamir变换固有安全假设的严峻挑战,特别是在遇到基于GKR协议的交互式简洁论证时,其安全性遭受了前所未有的冲击。GKR协议是一种用于验证特定有界深度非确定性计算正确性的著名协议,因其高效且结构清晰,在密码学研究及区块链领域被广泛关注。研究人员通过构造特定电路,成功实现了提供虚假陈述的接受性证明,意即即使陈述本身不符合实际计算结果,也能够通过伪造证明获得验证者的认可。

这种攻击不仅挑战了Fiat-Shamir变换的适应性安全性,也提示了协议设计在功能实现与安全保障之间存在的矛盾。更有甚者,研究中还展示了如何针对任意给定的电路C及其输出y,构造功能等价但易受攻击的变体电路C*,从而生成伪造的证明。这一发现强调,安全性保障不能仅依赖电路的功能性描述,而必须深入到电路具体实现之中,否则即便声明的计算结果正确,相关协议也无法抵御钓鱼式攻击,存在被欺骗的风险。在进一步的研究探索中,攻击者甚至能够设计不依赖于具体密码学对象、且违反非适应性声音性的电路,尽管此类攻击往往需要具备较大的电路深度或依赖某些合理的密码学假设。这种基于一般电路的攻击变体展示了Fiat-Shamir变换在参数选择与协议设计中的潜在巨大风险,尤其是在标准哈希函数实例化环境下的实际应用。Fiat-Shamir变换的核心安全假设基于随机预言模型,将哈希函数视为完全随机的源。

然而,现实中不存在真正随机的哈希函数,所有具体实现均为确定性的算法,这一差异成为攻击者利用的切入点。理论与实践之间的鸿沟使Fiat-Shamir变换无法保证系统在面对精心设计的恶意输入或特定电路变体时依然维持其强安全性。攻击的本质在于,构造者设计特定电路及输入,使得哈希函数的输出与交互式挑战可以被预测或操控,从而伪造出"有效"的证明,令验证过程失效。攻击还涉及对交互协商协议中的随机挑战进行逆向推断,借助对哈希函数输出的深刻理解和电路结构的精细操控,证明伪造过程的有效性。这种能力颠覆了Fiat-Shamir变换在多种加密协议中的核心信任基础。整体而言,这些研究成果不仅为密码学理论提供了宝贵的实践反馈,也对区块链、零知识证明等前沿技术的发展提出了警示。

许多基于Fiat-Shamir变换的零知识证明系统,尤其是在区块链智能合约、安全多方计算及数字签名领域,必须重新评估其安全边界。安全设计者需要关注电路实现的细节,评估协议在不完美哈希函数环境中的抗攻击能力,同时考虑引入额外的安全措施,例如引入交互式挑战、设计哈希函数替代机制或增强电路复杂度以抵御伪造证明的生成。此外,研究表明仅凭传统的安全假设已难以应对日益复杂的攻击手法,密码学界应加快探索更为坚固和广泛适用的安全模型,例如超越随机预言模型的安全定义以及基于实用硬件假设的协议设计。Fiat-Shamir变换的实践安全风险还促使开发者在部署相关协议时必须实施严格的安全审计和电路验证流程,确保密钥管理和哈希函数的设计充分满足抗攻击标准。同时,行业内需建立针对协议漏洞响应的快速机制,积极推动漏洞通告与修复。总结而言,揭露Fiat-Shamir变换在证明虚假陈述中的实际攻击措施,不仅为理论密码学提供了关键的洞察,也为应用层面的密码协议设计指明了新的安全挑战方向。

随着密码技术在数字经济和信息安全中的重要性不断提升,深入理解和防范此类攻击成为保障未来数字基础设施稳固的关键因素。 。