近年来,全球网络安全形势日益严峻,特别是国家级网络攻击活动不断抬头,威胁着各国重要机构的数字资产和信息安全。近期,安全研究机构Recorded Future的Insikt Group发布报告指出,名为TAG-140的黑客组织正在利用升级版的远控木马DRAT V2,针对印度政府机关、防务部门及铁路行业发动持续性攻击。这一系列攻击事件显示了该组织极强的技术演进能力和战略布局,暴露出印度关键基础设施面临的严峻网络安全挑战。TAG-140被视为侧影(SideCopy)行动小组的一部分,侧影起初是已知的APT-C-56(又称APT36)的关联子集,其攻击手法多变、持续迭代,具备显著的攻击隐蔽性和多样化。此前,TAG-140主要通过钓鱼邮件和恶意软件工具组合实施攻击,但最新的DRAT V2版本则以更灵活和复杂的命令控制机制显著提升了攻击效率和持续控制能力。该远程访问木马通过伪造印度国防部新闻发布门户,利用仿冒网站进行钓鱼诱骗,实现初始感染。

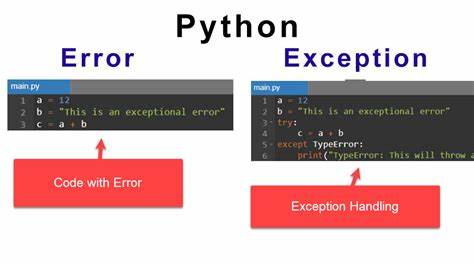

受害者访问该门户后,网站会提示用户复制和粘贴精心设计的恶意命令,借助系统命令行界面执行。随后,恶意HTA文件被从攻击者控制的服务器下载,借助mshta.exe加载BroaderAspect加载器,激活DRAT V2木马并伪装成正常的PDF文档,从而实现持久化和隐秘执行。DRAT V2不仅支持执行任意shell命令,增强了后期攻击的灵活性,还在命令通信中加入了Base64编码以隐藏指令和服务器IP地址。值得关注的是其通信协议改进,支持ASCII和Unicode命令输入,使攻击者能够更加轻松地控制受害设备。相比前代版本,DRAT V2减少了字符串混淆,放弃了高端反分析技术,而采取更可靠的解析方式,这使得安全人员能够通过静态和行为检测更有效地识别这种木马。攻击目的主要集中在信息侦察、数据窃取、继续载入额外恶意代码以及维持对受感染主机的控制。

TAG-140通过这种灵活、模块化的工具链保持了持续的攻击能力,并通过不断轮换和升级其远控工具,试图躲避安全防护和加固现有防御措施。除了针对印度政府和防务系统的攻击,TAG-140的触角已经扩展至印度铁路、石油天然气及外交部等关键领域,表明其战略意图明显指向对印度核心国家设施的全面渗透和信息收集。近年来,印度政府高度重视网络安全防御,却面临来自类似TAG-140这样具备国家级背景攻击势力的严峻挑战。报告同时揭示,APT36也在5月印巴冲突期间利用Ares RAT等恶意工具,针对印度防务、政府、医疗、教育及电信行业发起多轮攻击。APT36通过高级钓鱼邮件,使用伪装成正规订单的恶意PDF文件传播攻击载荷,配合反调试和反虚拟化技术,进一步增加了检测难度。值得关注的是,该组织已开始针对BOSS Linux系统部署专门恶意ELF样本,针对印度政府广泛使用的国产操作系统,标志着其攻击手段不断多元化和本土化。

除此之外,APT36还利用Go语言编写的DISGOMOJI恶意软件,通过Google云服务搭建的命令控制服务器,有效规避了以往依赖Discord平台的通信风险。这些趋势显示,以国家支持为背景的网络攻击正在向更专业化、多平台适应性方向发展。另一方面,名为Confucius的黑客团伙也被发现针对印度及周边国家展开一连串网络间谍行动。其使用的WooperStealer信息窃取程序和模块化后门Anondoor,具备高度隐蔽和多功能攻击能力。其攻击采用DLL侧加载技术启动,绕过沙盒检测,能够执行各类敏感信息收集和系统控制操作。Confucius的这些技术迭代反映了网络间谍组织在多阶段攻击手法方面的技术积累和成熟度升级。

针对以上情况,印度政府和相关工业部门需要全面加强网络安全防御策略,从提升员工的安全意识、强化对钓鱼攻击的检测,到部署先进的威胁侦测和应急响应技术,构建多层次防护体系。同时,持续监控包括TAG-140、APT36及Confucius等威胁组织的动态,结合情报分享和国际合作,强化关键基础设施网络的安全韧性,成为保障国家网络空间安全的当务之急。随着威胁手段的专业化和攻击规模的扩大,单靠传统防护手段难以有效应对。推荐各级安全团队注重终端行为分析、威胁狩猎与自动化响应能力建设,加快网络安全技术的创新与部署。同时,应聚焦供应链安全管理,防范恶意代码和后门工具潜入核心系统。整体而言,TAG-140的DRAT V2远控木马及相关组织的入侵活动,提醒我们网络安全战线更加复杂多变,需要持续保持警觉和技术更新,才能有效防止关键国家资产和信息被侵蚀。

面对未来,构建深度防御战略、强化跨部门协作,并推动相关法规与安全标准的完善,是维护国家网络安全的坚实基石。