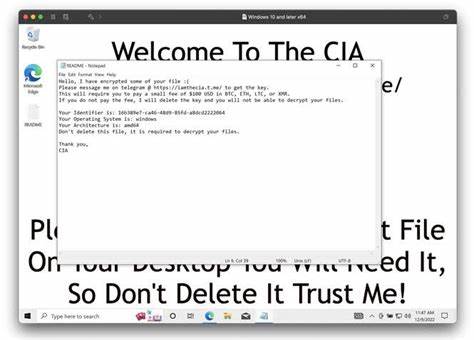

近年来,开源软件生态系统的蓬勃发展极大地促进了全球软件开发的效率与创新能力。然而,随着依赖包数量的激增,恶意软件利用平台漏洞和用户信任进行攻击的现象也愈发频繁。最新的安全研究显示,NPM作为最大且最活跃的JavaScript包管理平台之一,正在遭遇一场针对跨语言开发者的恶意软件攻击,攻击者精心设计恶意软件包,仿冒Python、Java、.NET等生态系统中熟悉且广受使用的库名称,以此迷惑开发者误安装恶意内容,进一步窃取敏感信息并执行远程恶意代码。 这场由Socket研究团队发现的协调性恶意活动,揭示了攻击者如何利用“跨生态系统的名称仿冒”策略,针对具备多编程语言背景的开发者。攻击者上传的恶意NPM软件包不仅名字与其他语言环境的知名库惊人相似,安装时还会触发隐藏在代码中的高度混淆逻辑,成功绕过传统的静态安全检测手段。这些恶意代码通过加密和数字运算手法干扰代码分析工具,极大增加了识别难度。

此外,被感染的软件包通常会在安装后自动运行恶意脚本,诸如远程下载并执行攻击者控制的JavaScript代码,或将宿主系统环境变量、令牌等机密信息秘密发送至位于北京区域阿里云服务器的攻击者控制端。部分软件包甚至内置针对Discord平台储存身份令牌的爬取逻辑,试图窃取账户凭证,利用社交平台进行进攻扩散。更加危险的是,这些恶意代码还具备执行远程shell脚本的能力,通过curl命令下载并安装攻击者的持久性恶意工具,令系统控制权处于攻击者手中,安全风险极高。 该恶意活动反映出当前包管理系统在多语言、多生态交叉使用场景下存在的巨大安全漏洞。许多开发者习惯性地根据熟悉的库名称选择依赖,但这成了攻击者的突破口。他们设计的恶意软件包往往完全不属于NPM原生生态,而是跨越Python、Java等环境借用名称实现混淆和误导目的。

CI/CD系统也容易因自动安装依赖而无声中触发安装恶意包,带来连锁反应及潜在数据泄露。 安全研究团队结合包结构分析发现,虽然恶意软件包归属维护者名称不尽相同,但其背后共享相同的基础设施与攻击载荷,最终指向同一IP地址和服务器。这一证据表明,攻击是由单一协调性威胁行为体操控,且攻击源被锁定在北京地区阿里云的服务器。 考虑到这种手法的隐蔽性和危险性,开发者及企业应高度重视依赖管理中的安全风险。首先,审计项目中的依赖清单,包括package.json和package-lock.json文件,是防止恶意包入侵的必要措施之一。同时,应用代理注册表或白名单策略,限制未授权依赖的引入,可以显著降低风险。

引进实时安全平台如Socket等,能够动态识别恶意包并及时提醒,有助于保持依赖环境的健康。除了技术手段外,加强开发团队的安全培训也不容忽视。通过不断普及包名称仿冒和跨生态攻击的知识,提升开发者的敏感度和鉴别能力,能够在源头减少恶意软件包的误用几率。 维持连续的安全更新和监控,是应对这种新型攻击的关键策略。攻击者利用了一系列MITRE ATT&CK技术,包括通过HTTPS协议下载恶意代码、利用远程命令执行安装后脚本、横向移动与权限篡改等多种战术,展现出极强的攻击能力和隐蔽抗侦测的设计。理解这些攻击手法,帮助安全团队建立针对性的防御和监测方法,降低潜在威胁的实际影响。

总结来看,NPM恶意包跨生态系统模仿攻击的出现,标志着开源生态安全形势日益严峻。作为全球开发者生态的重要组成部分,NPM必须提升包审核和安全监控力度,强化协作、共享安全威胁情报。开发者侧则需要更加谨慎地管理依赖、强化安全培训,并结合自动化的安全扫描工具,形成全面、动态的防护体系。只有通过多方努力,才能有效遏制此类恶意活动,保障软件供应链安全与开发环境的可信赖性。