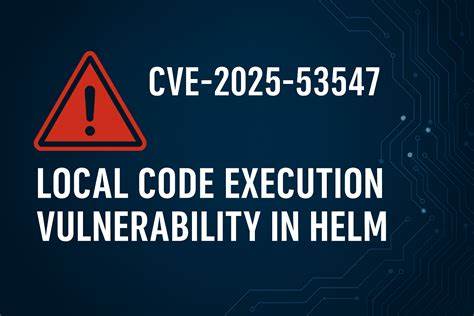

随着容器技术和Kubernetes的广泛应用,Helm作为Kubernetes生态中重要的包管理工具,极大地简化了应用部署与管理流程。然而,近期曝光的CVE-2025-53547漏洞引发了安全界广泛关注。该漏洞通过恶意构造的Chart.yaml文件和符号链接(Symlink)技术,能够导致本地代码执行风险,给使用Helm管理Chart依赖的开发及运维环境带来了严重威胁。本文将深入揭秘该漏洞本质,剖析漏洞影响,探讨漏洞利用途径,并提出有效防范措施,助力读者提升容器安全防护能力。 Helm作为Kubernetes的包管理器,核心作用是简化复杂应用的打包、配置以及发布。Helm Chart通过定义应用的模板化资源描述,帮助用户快速复用、部署复杂微服务架构。

Chart.yaml文件作为Chart包的元信息文件,定义了应用名称、版本和依赖关系等关键信息。与此同时,Chart.lock文件则是依赖项锁定文件,确保依赖版本的一致性。 本次曝光的CVE-2025-53547高危漏洞主要源于Helm中处理依赖文件的逻辑缺陷。具体而言,攻击者可以构造特殊的Chart.yaml,携带恶意内容,并通过符号链接机制,将Chart.lock文件符号链接至系统中的关键配置文件如bash.rc或shell脚本。当开发者运行helm依赖更新命令(helm dependency update)时,Helm会将Chart.lock文件内容写入符号链接指向的文件,这就可能导致恶意代码被写入并在后续shell环境中执行,造成本地代码执行漏洞。换言之,利用此漏洞,攻击者无需提升权限,经过低复杂度的交互即可在目标环境中执行任意代码,带来极高风险。

对整个Kubernetes生态而言,该漏洞产生的危害不可忽视。首先,攻破单个节点后,攻击者可能持续横向渗透集群,利用容器特权或集群配置漏洞扩大控制范围,其次,植入的恶意代码极大可能导致敏感数据泄露或服务中断,进一步影响业务连续性和安全合规性。由于Helm在云原生应用交付链条中的核心地位,大量企业和开源项目都直接或间接依赖其功能,漏洞影响范围极广。 值得注意的是,该漏洞影响版本涵盖Helm 3.17.3及之前版本,同时3.18.0至3.18.3版本也存在风险,漏洞于3.17.4和3.18.4版本进行了有效修复。受影响用户应优先更新至安全版本,及时消除潜在风险。此外,漏洞利用依赖符号链接操作,使用者应在更新依赖前确认Chart.lock文件是否为符号链接,避免盲目执行导致风险释放。

漏洞的根本原因在于Helm在读写依赖锁定文件时未充分验证文件属性和路径,未能有效阻止符号链接指向危险路径的行为。相较而言,现代安全开发流程要求对文件系统操作进行严格权限及路径校验,防止任意写文件及代码注入。基于此,Helm社区已强化相关安全检查逻辑,确保类似漏洞不再复现。 防御该类漏洞需要多层次安全策略配合。首先,保持Helm版本为安全补丁后的版本,及时跟进官方安全公告并执行更新。其次,加强代码审计和配置管理,确保Chart包来源可信,禁止使用未经验证的第三方Chart,防范恶意包渗透。

运维团队应全程监控依赖文件变更,尤其是通过符号链接访问的文件,一旦发现异常立即隔离处理。 此外,提升Kubernetes集群整体安全防御水平对防止漏洞链式攻击至关重要。合理配置访问控制权限,限制Pod和容器的特权,启用审计日志并结合安全扫描工具进行持续检测,及时发现因漏洞带来的异常行为。实践中,结合容器运行时安全防护(如SELinux、AppArmor)及网络策略,可进一步强化攻击面防御能力。 从安全研究的角度看,CVE-2025-53547充分体现了现代软件供应链安全风险的复杂性。依赖管理工具在自动化构建和部署中担当关键角色,一旦设计或实现存在盲点即可能被黑客恶意利用,攻击面极其广泛。

对此,强调安全研发文化,提升社区参与度,加强代码审查及安全测试,成为保障云原生生态健康可持续发展的基础。 整体来看,透彻理解CVE-2025-53547的成因及防护要点,不仅能帮助用户规避当前风险,也能提升对未来潜在供应链安全挑战的应对能力。针对受影响的Helm用户,应立即评估自身环境是否暴露风险,实施必要升级及修补,并强化安全意识,防范未来类似攻击。未来,结合现代化DevSecOps实践,构建全面多维的安全防护体系,将是容器和云原生安全的必然趋势。通过持续研发安全技术、推动开源社区协作,共同筑牢云原生生态安全防线,实现技术创新与安全保障的良性循环。 总结来看,CVE-2025-53547作为一起典型的依赖管理代码执行漏洞,揭示了现代云原生架构在自动化与安全间的平衡难题。

唯有通过持续监控、规范代码及配置管理、及时打补丁,并结合集群安全治理策略,方能有效降低风险,保障生产环境稳定与业务安全。所有使用Helm的开发者和运维工程师须高度重视该漏洞,采取积极应对措施,确保容器化应用的安全落地与健康发展。