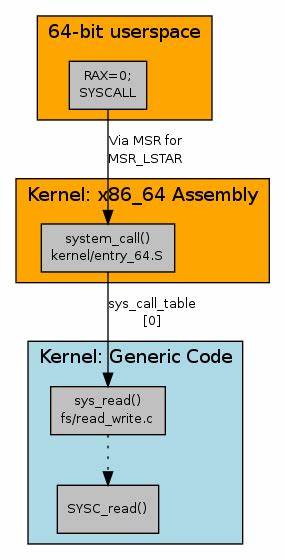

在现代计算机系统中,系统调用是用户空间程序与内核空间进行交互的桥梁。特别是在Linux操作系统中,系统调用号的传递方式直接影响着系统调用的效率与安全性。x86_64架构作为当前主流的64位处理器架构,其系统调用号的存放位置常常被误解,这不仅影响了开发者对系统调用机制的理解,还可能导致安全研究和系统编程中的误判。本文将深入探讨x86_64 Linux系统调用号具体存放在哪个寄存器、其背后内核如何处理以及该机制对系统调用过滤技术的潜在影响。 首先,传统观念普遍认为,x86_64架构下所有系统调用参数包括系统调用号均以64位寄存器形式传递。事实上,用户态程序在发起系统调用时,会将系统调用号放置在寄存器rax中。

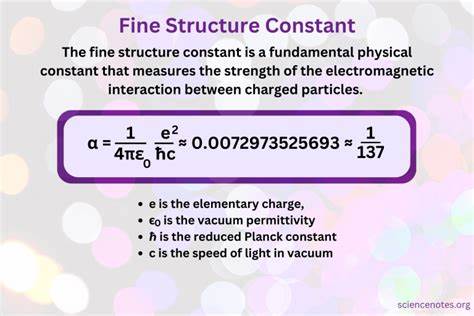

这里的rax寄存器属于64位寄存器,理论上可容纳64位的整数值。不过,现实情况并非如此简单。Linux内核在接收到系统调用请求时,会内核空间对rax寄存器的低32位进行读取,并将其作为系统调用号使用。而这32位的调用号会被内核以有符号扩展的方式,扩展成64位,也就是内核会把最高有效位(32位的符号位)向上扩展填充。这一机制意味着系统调用号其实被限制为32位范围内的有符号整数,超出部分会根据符号位被扩展或填充。 这种设计并非偶然。

x86_64的系统调用接口实际上是为了兼容以前的32位应用以及简化内核设计。通过仅使用rax寄存器的低32位进行系统调用号传递,可以有效地避免潜在的寄存器混淆,同时保证了系统调用号的兼容性和稳定性。ARM64架构也采用了类似策略,对其系统调用号进行32位有符号扩展处理。值得注意的是,这一行为在Linux的syscall(2)手册页自2020年以来有明确说明,但在许多其他资源甚至教科书中仍未得到充分解释。 对于开发者来说,理解这一点尤其重要。有很多学生或者开发者误认为系统调用号可直接使用64位寄存器的完整位宽,这会导致某些边界条件下系统调用的异常表现。

例如,尝试使用超过32位范围的系统调用号,会因内核的符号扩展机制导致传递的调用号不正确,最终引起系统调用返回错误,甚至无法被正确识别。此外,安全研究人员更需关注该机制的潜在应用和攻击面。 系统调用过滤是一种常见的安全防护措施,用于限制某些系统调用的执行权限,防止恶意软件滥用系统资源。常见过滤技术如seccomp可以精细控制系统调用权限。不过,部分旧式或实验性过滤手段,比如基于ptrace的PTRACE_SYSCALL和PTRACE_GETREGS,通过监控寄存器值来判断系统调用号是否符合策略。然而,由于内核对调用号的符号扩展处理,攻击者或研究人员理应可以利用这一点绕过基于ptrace的过滤。

具体来说,如果过滤程序只监测寄存器的原始64位值而未考虑符号扩展,可能会遗漏高32位设置特殊值的系统调用号,从而误判合法性。 虽然这种绕过方法的实际使用场景较少,但从系统安全的角度来看,深入理解内核对系统调用号的处理机制显得尤为关键,一方面有助于设计更严谨的系统调用过滤策略,另一方面也预防了可能隐藏的攻击途径。此外,系统程序员在编写调用接口及相关汇编代码时,也应当充分认识这一特性,避免将超过32位范围的调用号误用。 综上所述,x86_64架构下Linux系统调用号的存放与处理机制与初看存在显著差异。系统调用号虽然存储在64位rax寄存器中,但内核仅使用其中的32位部分,并对其进行符号扩展以形成完整的64位调用号。这种设计兼容性强,但也带来了一些潜在理解上的误区。

作为开发者和安全从业者,正确掌握这一机制不仅有助于提升系统调用相关开发的准确度,也能增强对系统调用安全防护的认识。随着Linux内核持续更新,我们也期待更多官方文档和教育资源对这一细节进行深入且准确的讲解,以促进整个生态的技术进步。 。