在数字时代,手机已经成为人们日常生活中不可或缺的重要工具,承载着从通讯到支付、甚至身份验证等多重功能。与此同时,手机安全问题也日益突出,尤其是在黑客技术日益复杂的背景下,人们开始好奇:是否能够仅凭声音来“破解”手机?这个问题不仅吸引了安全研究者的关注,也激发了广大技术爱好者的兴趣。要回答这个问题,我们需要回溯电话技术的早期历史,了解被称为“phone phreaking”的独特现象以及现代手机安全机制的演进。早在互联网普及之前,电话系统是唯一的数字通讯基础。电话系统采用的信号传输和控制原理曾经为一些极富创造力的技术狂热者提供了探索空间,其中最有名的例子就是“phone phreaks”,也就是电话黑客。“phone phreaking”这个词源自“phone”和“freak”的结合,描述的是一种利用电话网络的漏洞进行操作的活动。

60年代末,phone phreaks发现,通过发出特定频率的音波,可以控制电话网络的交换机,从而实现免费长途电话等操作。最著名的例子便是使用2600赫兹的音频信号,这是当时电话系统专用的信号频率,能够欺骗电话交换设备,获取系统控制权。传奇故事中最具标志性的工具是一只塑料玩具哨子,这只哨子被称作“Cap’n Crunch哨子”,因其来自儿童早餐麦片的盒子而得名。这只哨子能够发出近乎完美的2600Hz音调,使phone phreaks能够轻松模拟系统信号。基于这项发现,整个blue box文化诞生了,玩家们发明各种控制设备来探索电话网络的秘密与漏洞。phone phreaking不仅开启了“黑客”一词在数字圈层的先河,也直接激励了后来计算机黑客文化的发展。

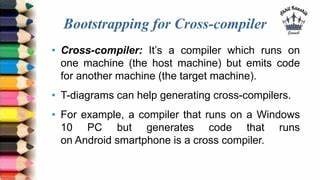

需要明确的是,phone phreaking并非简单地“用声音破解手机”,而是利用当时电话系统信号传输机制的技术弱点。随着电话技术的发展,特别是数字信号系统的普及,这种基于音频频率的入侵方式已不再实用,电话网络的安全机制也大大加强。当今的智能手机不同于传统的模拟电话系统,它们内置多层复杂的安全防护,包括硬件加密、指纹识别、面部识别乃至多因素认证。至于“用声音破解手机”,现代手机固件和应用程序并非简单地响应用户口令或哨声,而是依赖高度复杂的语音识别技术,这些技术本身有着严密的防假冒设计。尽管如此,声音作为一种生物识别因素,确实存在被攻击的潜在风险。近年来,有部分安全研究展示了通过录制和合成目标用户的语音命令,绕过语音助手、智能家居设备的安全机制,进而控制设备的案例。

这种形式虽然仍属于一定程度的“声音攻击”,但其实现方式更倾向于声纹伪造与人工智能合成技术,而非简单的哨声或音频信号。更加令人关注的是,近年人工智能和机器学习算法的飞猛发展,催生了更加逼真的声音合成人工智能技术,能够生成目标用户的语音指令,诱骗设备做出未授权操作。这种技术在现实安全领域提出了新的挑战,促使开发者不断完善声纹识别算法和联合多模态认证,提升安全防线。除了这些技术面向的声音攻击,社会工程学手段的声波利用依旧值得警惕。攻击者可能通过“声音钓鱼”诱骗用户开启恶意程序、泄露敏感信息,或者在目标不经意间激活语音助手,实施信息窃取。回归到“能否用声音破解手机”的本质问题,目前普适且成功率极高的方法尚不存在。

绝大多数主流智能设备的安全体系设计已经充分考虑声音的安全风险,并通过技术手段规避传统的音频入侵。而像当年phone phreaks那样,仅靠一声2600Hz哨音取得系统控制权的简单“黑科技”时代已经成为历史遗迹。然而,我们绝不能忽视声音在数字安全领域的多重意义。作为密码学之外的生物识别识别因素,声音与语音数据承载了巨大的身份识别功能,也因此成为攻击者重点关注的对象。切实保障声音数据的安全和隐私,同样成为未来手机及智能设备安全防护的重要课题之一。值得一提的是,近年来一些网络社区和技术博主曾发起过类似“用哨声破解电话系统”的趣味实验活动。

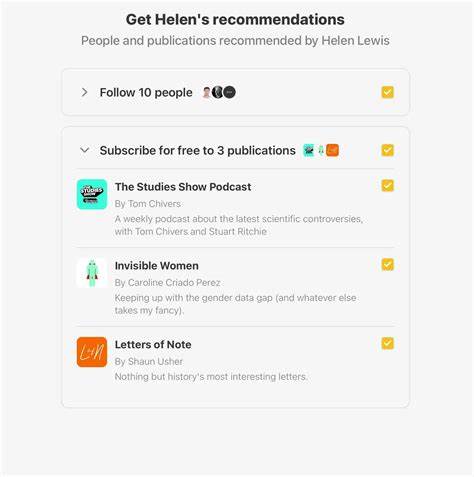

例如一位开发者创建了一个在线“Phone Phreak Emulator”,允许用户尝试吹出2600Hz的音调,模拟早期phone phreaking的情景。这样的互动不仅富有趣味,更唤起了大众对电话通信历史和黑客文化的兴趣。它们提醒着我们,科技的变迁如流水般迅速,但过去的技术文化仍有许多宝贵的启示。总体来说,纯粹依靠声音破解现代手机仍属不现实,但声音在电子设备安全体系中的角色深不可测。它既是身份认证与交互的重要载体,也可能被滥用作攻击载体。未来技术发展必将推动更精密的声音安全防护算法,融合生物特征多模态验证与人工智能检测,减少伪造风险。

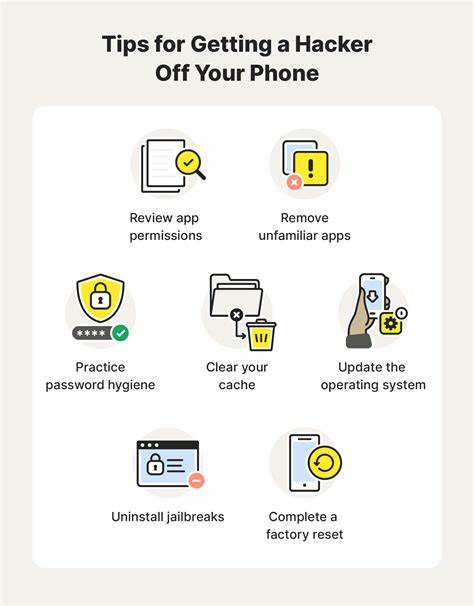

同时提高用户安全意识与设备设置策略,同样是防范声音类攻击的关键。因此,面向普通用户,增强数字素养、合理管理关于语音助手等功能的权限、避免在不信任环境中进行语音输入,依旧是保障手机安全的有效手段。总结而言,声音“破解”手机的概念带有悠久的技术脉络,从电话网络时代的传奇phone phreaks,到现代智能设备面临的声音伪造风险,都是技术演进与安全防护的故事。正视这些挑战,结合历史与现实,才能更好保障我们每日依赖的一机通信安全。