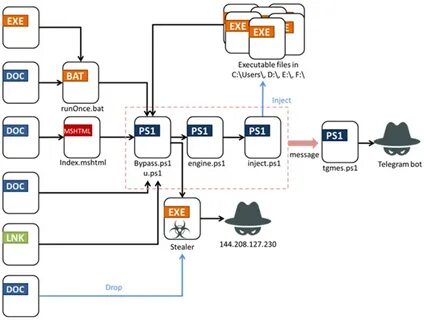

在当今网络安全日益重要的时代,了解潜在的安全漏洞及其利用方式显得尤为关键。最近,CVE-2024-49113这一漏洞引起了广泛关注,它是Windows LDAP服务中的一个严重安全隐患,而LDAPNightmare作为其攻击的概念验证(PoC)工具,展示了这一漏洞可能带来的重大安全风险。 ### LDAP漏洞概述 LDAP,即轻量级目录访问协议,是一种用于管理和访问分布式目录信息的协议。广泛应用于身份验证和授权等场景,LDAP在许多企业网络中扮演着重要角色。然而,任何技术都有其缺陷,CVE-2024-49113就是如此,它允许攻击者利用漏洞进行未经授权的访问,可能导致敏感数据泄露。 ### LDAPNightmare的工作原理 LDAPNightmare是基于CVE-2024-49113创建的概念验证攻击工具,攻击者可以利用此工具发起针对Windows LDAP服务的攻击。

该工具通过发送特定的请求,诱使LDAP服务器响应包含敏感信息的数据包。例如,攻击者可以通过LDAPNightmare获取用户凭证、目录信息,甚至可能控制服务器。 ### 漏洞影响及风险 根据安全专家的分析,CVE-2024-49113的影响范围广泛,从中小企业到大型企业均可能受到威胁。若不及早修复,攻击者可以轻而易举地获取网络中的敏感信息,甚至进一步渗透到网络的其他部分。此类攻击不仅可能导致财务损失,还可能对企业声誉造成严重损害。 ### 如何检测和缓解CVE-2024-49113 为了应对CVE-2024-49113带来的风险,企业应采取一系列措施: 1. **更新补丁**:首先,确保Windows系统和LDAP服务安装了最新的安全补丁。

微软通常会在发现漏洞后迅速发布修复程序,定期检查并更新,能有效降低风险。 2. **网络监控**:实施实时监控,可以帮助识别异常活动,及时发现可能的攻击行为。使用入侵检测系统(IDS)可以提高对此类流量的认识。 3. **网络隔离**:对于不需要LDAP访问的设备和网络部分,可以考虑进行隔离,减少攻击面。通过分段网络,可以有效限制攻击者的行动范围。 4. **审计日志**:定期查看LDAP服务器的审计日志,记录重要事件及访问,能帮助及时发现潜在的安全隐患。

### 强化安全的最佳实践 除了以上措施,企业还应考虑以下最佳实践,以进一步增强网络安全性: - **最小权限原则**:确保用户和服务仅具有执行其功能所需的最低权限,从而限制可能的滥用。 - **多因素认证**:实施多因素身份验证,可以大大提升访问控制的安全性,攻击者即使获得部分凭证,也难以完成认证。 - **安全培训**:定期为员工提供网络安全的培训,提升他们的安全意识,能够有效减少钓鱼和社会工程攻击的风险。 ### 结论 LDAPNightmare及CVE-2024-49113的出现提醒了我们,作为IT专业人员和企业管理者,必须时刻保持警惕,及时应对潜在的安全威胁。通过采取适当的措施与安全策略,不仅能够保护自身的网络环境,也能为客户和合作伙伴提供更高水平的安全保障。保持更新,维护安全,让我们共同筑起坚实的网络防线。

。