在当今数字时代,安全漏洞的存在已成为我们日常生活中必须面对的一大挑战。最近,Parallels Desktop中发现了一个严重的漏洞,令人担忧的是,该漏洞可以让攻击者在Mac设备上获得Root权限。本文将深入探讨这一漏洞的背景、利用方法及用户应采取的安全措施。 Parallels Desktop是一款广受欢迎的虚拟化软件,允许Mac用户在不重启的情况下运行Windows、Linux等操作系统。它在开发者、企业和日常用户中备受青睐,因为它使得在Mac上使用Windows应用程序变得更加便利。然而,这款软件的未修补漏洞却可能对用户的安全构成威胁。

**漏洞概述** 根据安全研究员的报告,最近被披露的两个漏洞允许用户绕过Parallels Desktop的安全修复,从而获得Root权限。这个漏洞与代码签名验证的缺失有关,攻击者可以通过不法手段执行未受信任的代码。 该漏洞最初是由Mykola Grymalyuk于2024年5月发现的,并在2024年9月获得了修复。尽管如此,安全研究员Mickey Jin在2025年2月公开了两个漏洞利用工具,理由是开发商在七个月内没有解决这一问题。他的目标是提高用户对这一漏洞的警惕,以便用户能够主动采取措施降低风险。 **如何利用这个漏洞** 攻击者可以通过以下两种方式利用这一漏洞。

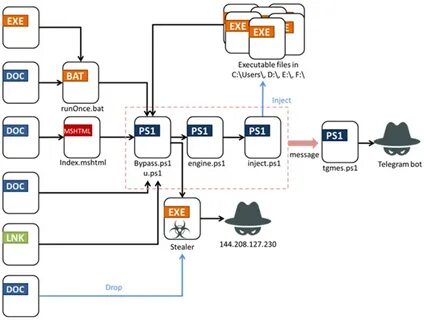

首先,攻击者可以采用时间检查到使用(TOCTOU)攻击,利用在检查“createinstallmedia”工具是否由苹果签名与在Root权限下执行该工具之间的竞争条件。在这个过程中,攻击者先将一个假的macOS安装器放置在系统中,然后等待Parallels进行签名验证,最后快速将其替换为恶意脚本,从而获得Root权限。 其次,攻击者还可以通过“do_repack_manual”函数的漏洞来执行攻击。这一函数存在任意Root文件覆盖的风险。在此过程中,攻击者可以利用符号链接来重定向特权文件夹,诱使Parallels将攻击者控制的文件写入一个Root拥有的路径,然后替换“p7z_tool”,使其以Root身份执行。 **用户应采取的防范措施** 在得知这一漏洞后,用户应该采取一系列措施来保护自己的Mac免受潜在攻击。

首先,应尽快升级Parallels Desktop到最新版本,尽管该版本仍然存在漏洞,但开发商可能会在未来发布修复版本。用户还应定期检查安全更新和补丁,以确保系统安全。 此外,用户应保持对不明来源下载文件的警惕,尤其是在使用虚拟化软件时,避免运行未知或未验证的程序。对于开发者而言,建议在使用Parallels Desktop时,尽量使用安全隔离的环境,以降低被攻击的风险。 **总结** 未修补的Parallels Desktop漏洞给Mac用户带来了极大的安全隐患,攻击者可以轻易利用这一漏洞获得Root权限。随着网络攻击手段日益复杂化,用户必须对安全问题保持高度关注,采取有效措施来保护自己的数字资产。

我们建议用户及时更新软件,并进行定期的安全检查,以减少潜在风险。希望随着安全意识的提升,能够更好地保护每一位用户的安全。 在这个信息迅速传播的时代,确保软件的安全性和及时修补曝光的漏洞,对于保护用户数据和设备安全至关重要。通过提高防范意识和加强安全措施,我们可以更好地应对数字世界中的各种挑战。