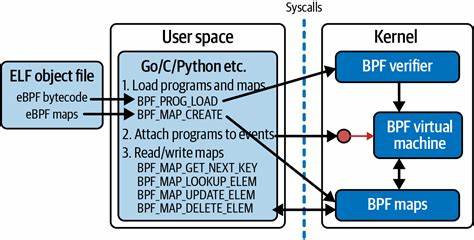

操作系统的核心组件是内核,它负责管理系统资源,协调硬件与软件之间的通信,确保程序能够高效稳定地运行。内核在分配CPU时间、管理内存以及控制数据流动等方面发挥着至关重要的作用。传统上,修改内核功能需要编写内核模块,然而这种方式存在高风险,一旦模块中出现漏洞,可能导致系统崩溃甚至数据损坏。近年来,eBPF(扩展伯克利数据包过滤器)作为一种全新的内核扩展技术,为解决这些问题提供了创新且安全的方案。eBPF的诞生,正在悄然改变内核编程乃至整个操作系统的生态。 eBPF最初设计为网络数据包过滤工具,允许用户自定义规则实时处理网络流量,但现已远超初衷,应用于性能监控、安全审计、容器管理等多个关键领域。

不同于传统内核模块,eBPF在内核中运行自己的程序,且通过严格的验证机制确保安全性,避免系统崩溃的风险。通过这种沙箱环境,eBPF程序能够高效地访问系统事件,实时收集数据,既不影响系统稳定性,也不会对性能造成显著负担。 理解eBPF的工作机制,可以将内核想象成一家餐厅的管理者,应用程序是顾客,硬件则是厨房。传统内核模块则有些类似于允许外部厨师直接进入厨房进行烹饪,这种方式风险极高。eBPF相当于在厨房里安置了若干观察员,负责监控烹饪流程并提供环境反馈,但并不直接改变菜肴的制作过程。这样既保证了系统的稳定性,也能实时收集丰富数据,用于优化和安全防护。

Linux内核由于其开源属性,获得了全球开发者的广泛支持,成为互联网和云计算基础设施的核心。然而,内核修改难度高、风险大使得创新受限。eBPF的出现为开发者打开了新的大门,不必改动内核源代码,就能灵活部署自定义逻辑。eBPF利用验证器来检查代码的正确性,过滤潜在危险指令,确保任何投入使用的程序不会对系统造成威胁。在这一框架下,开发者能够编写高性能、实时响应的内核级小程序,提高系统的可见性和控制能力。 eBPF在网络领域的应用尤为广泛。

作为一种高效的网络包过滤与流量监控技术,它可以直接在数据传输路径的关键节点进行实时监测与调度,大幅提升网络性能和安全性。例如,利用eBPF,可以实现细粒度流量控制、动态负载均衡以及复杂的网络策略执行,远超传统工具如iptables的能力。同时,eBPF还能捕捉低层次的网络事件,帮助运维人员快速诊断问题。 性能分析和调试方面,eBPF同样展现出强大优势。工具如bpftrace基于eBPF构建,提供了类似DTrace的强力追踪功能,可以动态插桩内核及用户态程序,收集函数调用、系统调用等关键指标。通过这些数据,开发者能够深入理解应用性能瓶颈、副作用及异常行为,助力精准优化,降低系统故障率。

安全监控领域借助eBPF实现了显著提升。借助其内核级实时监控能力,安全团队能够即时检测恶意活动、异常行为和入侵尝试,配合安全策略实现自动阻断。相较传统依赖后期日志分析和静态规则的检测,eBPF显著缩短反应时间,同时降低误报率。诸如入侵检测系统(IDS)、行为分析及响应工具均得益于eBPF的深度内核集成能力。 在容器化和云原生技术兴起背景下,eBPF为监控和管理微服务架构提供了强大支持。Kubernetes等容器编排平台依赖eBPF实现网络可视化、依赖关系识别以及资源使用分析,帮助运维团队快速定位故障和优化部署。

通过部署DaemonSet等机制,eBPF程序能够自动覆盖集群中所有节点,保证数据完整和实时性。 Rust语言近年来在系统编程领域快速崛起,Aya作为Rust编写的eBPF开发库,使得编写eBPF程序更安全、便捷。Rust的内存安全和并发优势极大降低了开发风险,开发者在不牺牲性能的前提下,可以更轻松地实现复杂的内核程序逻辑,推动eBPF生态向更加成熟方向发展。 为了更好地理解eBPF生态中的关键概念,可以以日常场景类比展开。系统调用相当于顾客向餐厅经理提出需求的渠道;XDP(高速数据路径)是餐厅门口快速筛查客人的专用通道;BPF Maps如同共享的便签本,方便内核程序和用户应用之间交换信息;钩子(Hooks)是在系统流程中特定的检查点,方便插入自定义逻辑。验证器则充当健康检查师,防止不安全代码进入内核。

未来,随着eBPF技术不断成熟,其在内核编程中的重要性和应用广度也将持续扩大。它不仅开启了无需改动内核源代码即可注入运行时逻辑的新纪元,还助推操作系统技术向更智能、更动态、更安全的方向演进。各类云服务提供商、网络厂商和安全厂商正加速将eBPF技术整合进自身产品,体现出其强大且不可替代的价值。 掌握eBPF不仅仅是掌握一门技术,更是进入未来内核编程新时代的关键。无论是内核开发者、网络工程师、安全研究员还是云原生运维人员,都将从中受益匪浅。通过不断学习和实践,开发者可以充分挖掘eBPF的潜力,打造更加高效、灵活和安全的系统环境。

未来的操作系统内核将在eBPF的赋能下变得前所未有的智能与可定制,助力数字化世界迈向更高峰。