随着数字时代的深入发展,数据安全成为用户与企业关注的核心话题。苹果Mac系统引入的FileVault和APFS加密技术,通过复杂的密钥管理和硬件支持,大幅提升了磁盘加密的安全性与便捷性。然而,许多用户对这些加密机制背后的密钥运作原理并不清楚。理解这些机制不仅有助于有效保护个人隐私,更能合理规划数据恢复策略。本文将从多个角度,详细剖析FileVault和APFS加密中密钥的生成、管理和应用,带您深入了解苹果生态下数据保护的关键技术细节。加密的初衷是通过密钥对数据进行保护。

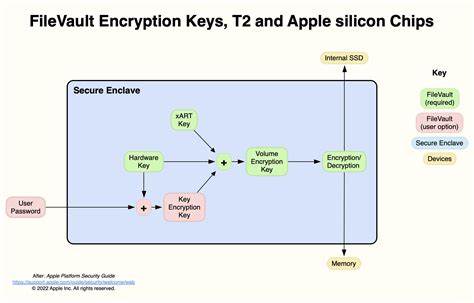

传统的简单方法是直接用用户密码作为加密密钥,这种做法存在明显缺陷。用户密码往往不够复杂或长且易被攻击者破解,同时密码遗失后数据也无法恢复。苹果在FileVault的设计中,远远超越了简单密码加密,采用多层密钥结构提供强大的安全保障。FileVault加密的核心是量身定制的卷加密密钥,即卷加密密钥(VEK)。该密钥负责实际加解密磁盘内数据,但其生成和保护远比普通密钥复杂得多。在具有T2芯片或苹果自研芯片的Mac上,即使未启用FileVault,数据卷依然通过硬件密钥和Secure Enclave产生的随机数进行加密。

硬件密钥是Mac机器独有,确保了加密只能在特定设备上解密。随机数则保证每次密钥生成都是唯一的,即便硬件密钥被攻破,也难以重复此前密钥。这样保证了即使对方获得物理设备,未经授权也难以访问加密数据。即使基于硬件的基础加密让系统自动解密数据,但它并未将解密控制权交给用户,因此用户需要启用FileVault以获得全方位的安全防护。FileVault的加密方案并不是直接用用户密码作为卷加密密钥,而是采用了Key Encryption Key(KEK,密钥加密密钥)的概念。用户密码经过Secure Enclave与硬件密钥结合后,产生KEK。

KEK再用于加密VEK,这是一种密钥包裹(Wrapping)技术。通过这种方式,即使用户更新密码,也只需更新KEK,而无需重新加密整个磁盘数据,极大地提升了密码修改的便捷性和加密系统的效率。此外,FileVault支持多个KEK共存,允许设置个人恢复密钥和机构恢复密钥,确保在忘记密码时依然能够通过恢复密钥访问数据。机构密钥特别适用于企业环境,便于管理员维护多台受保护Mac的访问权限。APFS加密作为苹果文件系统的加密机制,需要兼顾不同硬件平台和场景。无T2芯片的Intel Mac,以及外部存储设备由于缺乏Secure Enclave的支持,主要采用软件加密机制实现数据保护。

APFS遵循AES Key Wrap标准,通过多重密钥包裹技术管理卷密钥。APFS使用容器密钥袋(Container Keybag)和卷密钥袋(Volume Keybag)两种结构分别存储各个卷的VEK和KEK。密钥袋内的KEK由用户密码、恢复密钥或iCloud机制等多种“秘密”包装而成,灵活支持多种解锁方式。由于密钥袋存储于磁盘本身,连接到另一台Mac时,系统会提示输入对应密码以解锁卷密钥,实现跨设备访问。然而,内建的Secure Enclave确保只有本机能够解锁其内部SSD上受FileVault保护的系统与数据卷,防止数据在未经授权的设备上解密。关于备份,Time Machine处理加密卷时需要注意,它在备份过程必须先解锁并挂载目标加密卷,备份数据在传输时是明文状态。

这是因为加密卷的数据只能通过解密后才能由操作系统访问,因此Time Machine无法直接备份加密块的密文。备份目标卷可以是加密或未加密的,但备份源卷的加密状态无疑要求备份时卷必须处于解锁状态。这一机制保证备份的完整性与可用性,而不影响整体数据安全性。FileVault中使用多个KEK的设计表现出极高的灵活性。比如,系统可以基于不同密码构建对应的KEK,而每个KEK包装同一个VEK。这意味着拥有不同密码的用户或恢复者都可通过各自的KEK进行数据解密,支持安全的多用户访问与恢复机制。

苹果的密钥管理方案充分发挥Secure Enclave的硬件安全优势,使密钥永远不离开受保护的环境,防止密钥外泄。同时结合软件密钥包裹技术,实现跨设备、跨卷的灵活密钥管理。对于用户来说,密码依然是保护访问的门槛,但密码本身不直接接触底层加密密钥,避免了密码泄露带来的直接风险。机构恢复密钥等设计也为企业提供了必要的访问控制和应急措施。这一体系结构为用户带来数据安全的同时,也大幅提升了密码更改、恢复及多用户管理的便利性。值得注意的是,在同一内部SSD上的其他非Data卷通常采用APFS加密,而非FileVault保护。

这些卷的密钥管理不一定涉及Secure Enclave,可能更多依赖软件加密,因此其安全级别不同。系统卷、虚拟内存卷和恢复卷等也有各自的加密状态和管理方案。整体而言,苹果的多层次密钥架构兼顾了硬件安全、用户体验和多样化需求,构建了强大且灵活的Mac数据保护环境。此外,用户应重视密码管理和密钥备份的重要性。虽然FileVault和APFS设计了多种恢复机制,但若密码和恢复密钥都丢失,数据将无法恢复。法律上的后续安排,比如将密钥信息告知可信任的亲属或律师,有助于防止因遗忘或意外导致的数据永久无法访问。

苹果的iCloud钥匙可能提供一种远程恢复渠道,但这一过程较为缓慢,难以满足紧急需求。通过深入理解FileVault与APFS中密钥的生成、包裹、存储与解锁流程,用户能够更明智地使用加密技术保障数据安全。强烈建议定期更新密码,妥善保管恢复密钥,并理解苹果硬件与软件层面的安全优势与限制。只有这样,才能真正发挥现代加密技术的效力,保障数据隐私不被侵犯,在数字生活中自信前行。