随着数字时代对实时通信和文件共享需求的不断增长,安全通信工具逐渐成为用户隐私保护的重要利器。Wire作为一款开源且主打安全性和隐私保护的通信协作平台,因其端到端加密以及开放源代码备受关注。尽管Wire在消息加密方面表现强劲,其文件资产管理机制却存在诸多不为人知的细节。特别是在用户删除文件的行为背后,Wire并未真正将文件从服务器上移除,这引发了用户对数据安全和隐私的担忧。深入理解Wire的文件处理流程以及相关安全机制,不仅有助于识别潜在风险,还能为用户提供有效的保护建议。Wire采用了严谨的加密流程对文件资产进行保护,从文件加密、上传、传输、下载至解密各个环节都注重安全性。

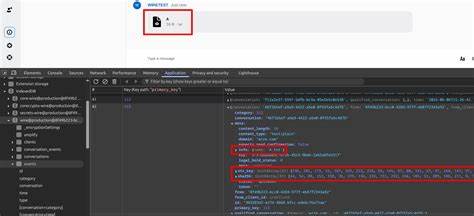

文件的加密操作在客户端通过JavaScript实现,采用AES-256-CBC加密算法,结合随机生成的初始化向量和密钥,实现文件内容的加密处理。加密后,文件会生成SHA-256哈希用于校验文件完整性,这一系列操作都在用户的浏览器端完成,确保上载至服务器的是加密后的数据,而非明文文件。从上传角度看,Wire将加密后的文件数据以多部分表单的形式发送到其服务器后台,并存储至专门的S3存储桶。每个上传的文件都会分配唯一的资产标识符及过期时间,默认情况下,个人版用户上传的文件会被设定为一年期后自动删除。用户在将加密文件发送给联系人时,除了资产标识符外,还会附带解密所需的密钥和SHA-256值保证数据完整性。接收者通过Wire内部消息系统共享相关信息,并保存在本地IndexedDB数据库中,进一步巩固数据安全和访问方便性。

文件下载流程表面看似严格进行身份验证,但实际存在漏洞。服务器在收到带有合法资产标识符的请求后,会返回一个临时有效的重定向下载链接,而该链接本身不再需要额外认证,意味着任何知晓该唯一标识符的人均可通过URL访问对应文件的加密版本,形成一定的间接未授权访问风险。虽然文件加密保证了文件内容不可读,但这一授权缺失的设计显然偏离了理想的访问控制原则。Wire在文件解密方面,同样由客户端拿到正确密钥后使用AES-CBC算法解密取得原始文件内容。用户的私人密钥存储在本地,因此即使服务器保留了文件数据,没有密钥的情况下无法查看明文。值得关注的是,Wire并不会真正将用户客户端删除文件操作触发时的服务器端文件同步删除。

删除动作仅移除本地所存储的消息索引、密钥以及相关信息,同时通过广播通知联系人文件已被删除。然而,服务器端加密文件依然被保留,直到达到预先设定的自动删除期限。这样,虽然文件已缺乏访问授权资料,但其在后台的留存可能让部分技术性或法律性风险存在。尤其还会产生部分用户对删除文件即“彻底消失”的误解和错觉。实际情况是,未经主动请求服务器删除,文件与数据依旧存储于Wire所属的云存储基础设施中,有潜在可能被具有访问权限的人员或第三方利用特殊技术手段进行挖掘。关于服务器端文件删除,Wire虽提供相关API接口,允许文件上传者通过发送DELETE请求主动在服务器端移除文件,但此功能并未内嵌于个人网页版客户端,导致普通用户无法轻松完成彻底删除操作。

更麻烦的是,一旦包含文件资产密钥的消息本身被删除,用户也就失去了后续服务器端删除文件的依据。另一方面,Wire多客户端环境带来了不同文件存储策略的差异。例如,iOS端上传的文件与网页版类似,采用一年期自动过期策略,而Android端则将文件设为持久保存模式,最长可达近11年。该策略偏离了官方公开的存储期限说明,存在较大透明度和用户预期不匹配问题,也带来更长时间的文件暴露风险。此外,Wire采用的资产标识符格式及其元数据中间接暴露上传客户端类型,通过分析资产前缀和Retention策略,有能力推断用户使用的设备平台。这种类似“指纹识别”的特性潜在影响用户隐私,尤其在某些环境下可能被利用追踪用户行为和设备使用情况。

在文件访问权限控制方面,Wire当前版本的Web客户端未充分执行所称仅限对话参与者访问的访问控制规定,形成IDOR(不安全的直接对象引用)漏洞。简单来说,只要知道资产的精确标识符,便可绕过角色验证直接下载加密内容。虽然加密层保护了文件内容,服务器端未实施更细粒度访问控制依然是不足之处。对此,Wire官方回应称此为现行产品设计所致,面向免费用户的服务器端文件会在一年后自动删除,而付费用户则支持按需删除,文件访问凭借拥有正确的标识符和密钥即可实现下载。Wire未来计划推出新文件共享功能,旨在提升对文件访问和所有权的管理,实现功能与安全共进。通过对Wire平台文件处理机制的深入解读,可以看出虽然Wire在加密技术方面落实较好,将用户数据加密至客户端,促进数据隐私保护,但在文件删除、访问控制和存储策略透明度等方面仍存在显著改进空间。

用户在使用过程中应避免对“删除”产生误解,了解文件实际上仍可能存在于服务器中,必要时应利用主动请求服务器删除的方式加强数据控制。同时,Wire官方也需要在客户端中实现更多删除相关功能,完善访问权限管理,避免潜在的授权外访问风险。综合来看,Wire依然是处理敏感通信和资产共享的安全工具的佼佼者,但面对日益复杂的隐私需求,必须在用户体验与安全措施之间找到更好的平衡点,提升产品透明度、访问安全以及用户信任感。对于广大Wire用户,明晰文件生命周期、理解平台存储政策,是提升自身数据安全防护的前提。同时,关注Wire官方后续更新和新安全功能,将有助于享受更完善的文件共享与管理体验。