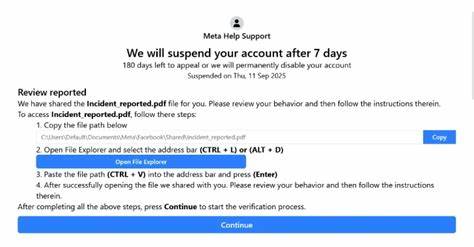

近年来,网络安全威胁层出不穷,攻击者不断创新手段,借助社交工程技巧瞄准用户心理弱点,发动更具迷惑性和隐蔽性的攻击。近期,安全研究人员发现一种基于FileFix技术的全新变体,攻击链条采用多语言钓鱼网站,向全球范围用户传播StealC信息窃取恶意软件,带来严重的隐私和数据安全风险。 FileFix作为一种社会工程学攻击手法,于2025年首次被研究人员mrd0x披露。与之前众所周知的ClickFix技术不同,FileFix摒弃了用户必须启动运行对话框并粘贴预先复制的复杂命令的做法,而是巧妙利用现代浏览器的文件上传功能,诱导用户将恶意命令复制粘贴到文件资源管理器的地址栏,从而在本地执行有害脚本。 此次观察到的攻击活动起始于一个伪装成Facebook安全中心的多语言钓鱼页面,该页面通过高度迷惑性的设计和严密的代码混淆,成功绕过多种安全检测。攻击者通过发送提示用户账号可能因违规内容被停用的邮件,诱使受害者点击链接进入钓鱼站点,并诱导其"上诉"处理,实际是引导其执行恶意命令的第一步。

一旦诱导链接中的按钮被点击,页面上会显示一条提示信息,指引用户复制一段看似无害的路径以在文件资源管理器中查阅违规细节的PDF文档。然而,这个"复制"按钮实际复制的是一段经过精心伪装和尾随空格处理的恶意PowerShell命令。此设计令用户在地址栏粘贴时只看到正常路径,掩盖了命令的真实目的,达到极佳的欺骗效果。 随后,这段多阶段的PowerShell脚本会从合法的Bitbucket代码仓库下载一张貌似普通的图片文件。该文件中隐藏着经过编码的恶意负载,脚本负责将其提取和解码,最终调用用Go语言编写的加载器,加载并执行内嵌的shellcode。该shellcode的主要任务是启动StealC恶意软件,这是一款专门用来窃取个人及企业敏感信息的强大工具。

与旧版ClickFix需要打开运行对话框的方式不同,FileFix利用浏览器的上传功能执行恶意命令,绕开了这类输入终端可能被系统管理员封锁的限制,提高了攻击的成功率。此外,FileFix的攻击载体和基础设施经过反分析设计,比如通过插入垃圾代码和代码碎片化技术,阻碍安全分析人员的追踪和检测。 StealC作为此次攻击的最终目标,属于信息窃取型恶意软件家族。它能够悄无声息地收集系统中的账户凭据、浏览记录、剪贴板内容和其他重要数据,并将其发送给攻击者,用于财务诈骗、身份盗用等多种非法活动。针对手机银行App、加密钱包等关键资产的攻击科技水平不断提升,令防护形势趋于严峻。 除FileFix变体外,另有安全厂商披露另一种名为ClickFix的旧技法依然在被广泛滥用。

其通过组合假冒技术支持门户、Cloudflare验证码错误页面和剪贴板劫持,诱骗目标执行恶意PowerShell代码,随后下载并执行AutoHotkey脚本。该脚本能够对受害主机环境进行细致探查,并根据情况投递AnyDesk、TeamViewer远控软件及各类恶意负载,包括信息窃取和剪切板木马。 这种恶意脚本的流行源于AutoHotkey语言本身针对自动化任务的灵活和易用性,攻击者将其武装成轻量级恶意工具,隐蔽地植入系统后门,迷惑用户与安全防护产品。恶意者甚至通过伪造近似Google等知名大厂的域名配合MSHTA命令传播恶意代码,进一步提升传播效率。 面对如此复杂且层出不穷的网络攻击,用户和企业必须高度警惕,加强多方面的安全防护措施。最首要的防范就是增强对钓鱼邮件的识别能力,切勿轻信邮件中涉及账户异常、违规申诉等诱导性内容。

其次,避免随意复制和粘贴不明链接或命令,尤其在文件资源管理器等本地程序中操作时须保持极大谨慎,以防止执行恶意脚本。 企业与安全团队应部署先进的终端检测与响应(EDR)解决方案,重点监控PowerShell、AutoHotkey及MSHTA相关的异常行为,结合威胁情报平台及时拦截已知恶意域名和命令。加强对浏览器文件上传功能的安全管控以及对文件资源管理器操作的日志分析,也能有效阻断FileFix攻击链。 安全意识培训同样不可或缺,针对不同语言和地区特点,定制多语言、多文化适应的培训内容,提升用户整体防御水平,减少钓鱼攻击的成功率。采用零信任架构,从访问控制、身份验证、最小权限原则等方面筑牢安全基石,是应对这类社会工程攻击的长效之道。 未来,随着攻击技术不断挑衅安全防线,威胁形态将更趋隐蔽与复杂。

安全研究人员持续追踪和剖析FileFix变体的演化路径,为全球安全社区提供了宝贵的防护参考和经验。只要用户和防护体系共同努力,才能有效遏制StealC及其他勒索、窃取、破坏型恶意软件的传播,保障网络环境的安全与稳定。 。