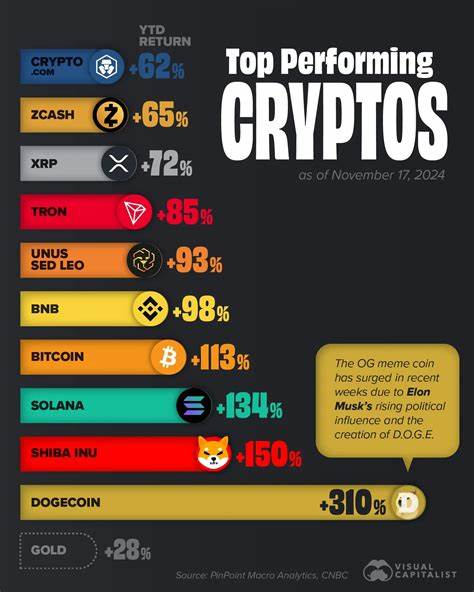

随着智能手机的普及,移动应用成为我们日常生活不可或缺的一部分,同时也逐渐成为网络攻击的主要载体。2025年初,知名网络安全机构“卡巴斯基实验室”发布报告指出,一种名为SparkKitty的木马病毒悄然渗透进Apple App Store和Google Play,专门针对用户的加密货币资产进行窃取。这一发现无疑敲响了移动安全的警钟,使广大用户和开发者不得不重视该威胁的潜在风险。SparkKitty作为SparkCat木马的变种,延续了上一代恶意软件的狡猾伪装和多样传播方式,其主要目标集中在东南亚和中国地区的加密货币持有者。恶意软件通过伪装成加密货币行情追踪器、虚假交易信号应用,甚至是修改版本的热门短视频应用TikTok等多种形式进行传播,利用用户对加密货币应用的信任来实现感染。值得注意的是,SparkKitty不仅在官方应用商店中出现,还通过第三方网站及诈骗平台广泛分发。

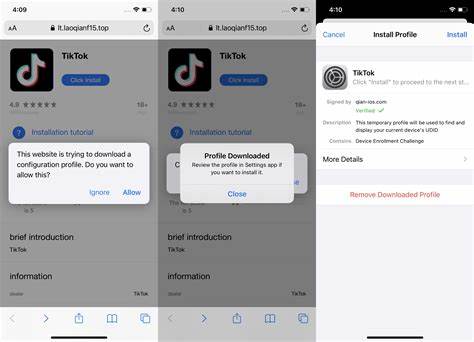

部分隐藏的版本伪装成投资项目,主打加密货币资产管理功能,吸引用户下载使用。特别是在Android平台上,恶意软件以Java和Kotlin两种版本存在,后者通过Xposed模块形式运行,进一步加大了检测难度。iOS系统方面,SparkKitty采取了更隐蔽的技术手段。恶意代码主要隐藏在看似合法的系统库框架中,如伪装成AFNetworking.framework和Alamofire.framework等知名网络通信框架,或者混淆成libswiftDarwin.dylib等系统动态库。这种“深度伪装”使传统的动态分析和自动检测大大困难升级。此外,SparkKitty利用企业级签名证书和Apple的企业开发者计划,绕过了App Store的审核机制。

攻击者通过发布带有企业级Provisioning Profile的应用程序,使得恶意软件能够在iOS设备上安装运行,而无需越狱或走官方渠道。通过这种方法,攻击者借助钓鱼网站引导用户下载安装,扩大感染范围。感染后的应用不仅如宣称的那样提供加密货币行情服务或投资辅助功能,更暗中窃取用户手机中存储的照片、截图以及设备信息。专家指出,攻击者尤其关注包含加密货币钱包恢复短语的截图,这些信息是访问用户数字资产的关键凭证。此外,照片中的其他敏感信息也可能被用于后续攻击或身份盗用。SparkKitty不仅限于窃取照片,部分变种还内嵌了可疑的支付链接,强制用户通过加密货币进行交易,进一步诱骗用户资产流失。

Android版本的SparkKitty同样在感染后悄无声息地发送设备信息和用户数据给远程攻击者。更令人警惕的是,一些假冒的通讯工具应用被证实含有该木马,且单是Google Play上就有一款被下载逾一万次。这暴露出应用商店审核存在的巨大漏洞。安全专家强调,尽管Google和Apple已经加强了安全审核和恶意软件检测系统,仍然存在恶意开发者利用企业证书、变种库代码以及社交工程等手段规避检测。对于普通用户而言,防范SparkKitty的最佳策略是提高警惕,避免从未知或非官方渠道下载应用,不轻易点击相关钓鱼链接或伪装商店。另一个有效手段是定期备份重要文件和照片,尤其是涉及加密货币钱包的恢复信息,应妥善保存且避免以截图等形式暴露。

此外,安全团队建议用户安装并及时更新权威的移动安全软件,使用复杂且唯一的密码,并开启多因素认证,降低账户被攻击的风险。开发者层面,强化应用代码加固和签名保护,避免证书泄露,以及积极配合平台完善审核机制,是防止恶意软件入侵的关键。SparkKitty的出现再次提醒行业各方,移动生态安全依赖于多层防护和用户安全意识的同步提升。只有当技术防护和教育普及齐头并进,才能有效抵御日益复杂的网络威胁。未来,随着区块链和加密货币的普及,针对数字资产的攻击将更为频繁且多样化。我们期待更多安全厂商和平台投入资源,研发创新的检测技术和响应策略。

同时,普通用户的安全防范习惯也亟需加强。时刻关注官方安全公告,避免轻信非正规应用或链接,是保障数字资产和个人隐私的根本所在。总而言之,SparkKitty木马的活跃不仅是移动安全的警示,更是科技发展带来的新挑战。面对这一恶意软件,不论是技术专家还是普通用户,都不能掉以轻心。通过科学合理的防护措施和安全认知培训,方能有效抵御这类针对加密资产的隐蔽网络攻击,确保每一位移动应用用户的财产与信息安全。