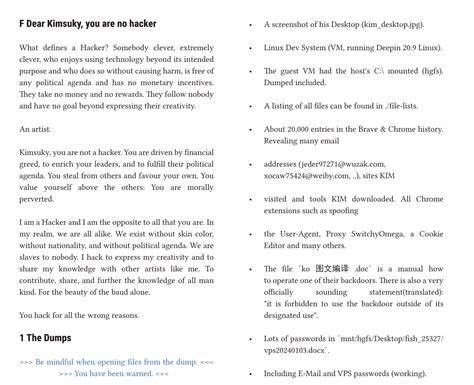

2025年9月,一起罕见的数据泄露事件曝光了一支与朝鲜高度关联的网络攻击团队,黑客将该团队命名为"Kim"。此次泄露不仅披露了其行动细节,也为外界揭示了朝鲜黑客在凭证窃取领域的先进手法和战术技术路线图。该事件的核心内容主要围绕Kimsuky(APT43)如何针对韩国和台湾的政府及关键企业网络实施持续的入侵活动,同时呈现出与中国语言工具、基础设施以及潜在后勤支持的融合特征。这种复杂的作战形态体现了一个介于朝鲜帝国与中国资源利用之间的混合网络战模型。 "Kim"数据泄露的详尽分析分为技术解析、攻击目标研判和威胁情报报告三大部分。首先,技术层面披露了攻击者如何在环境中直接进行恶意代码的低级汇编与调试,显示出高度的手工定制特征。

例如,操作日志揭示了NASM汇编器的使用痕迹,这是一种针对低级shellcode(如自定义loader和注入工具)的首选工具,充分体现了攻击方对恶意程序构建的深厚掌控。 此外,攻击者还采用OCR技术,自动解析大量涉及韩国公钥基础设施(GPKI)和虚拟专用网络(VPN)配置的技术PDF文档。这一举措显然旨在精确提取关键配置信息,进而构建精细的身份伪装和凭证伪造工具,加强入侵后的隐蔽性与持续访问能力。这种直接而系统的文档情报收集方式,揭示了攻击团队对韩国国家认证体系的深刻理解与针对性破坏意图。 凭证窃取作为"Kim"行动的核心目标从未停止。泄露文件中出现的诸多南韩政府颁发的加密密钥文件(例如136백운규001_env.key)和明文密码,成为确凿的证据,表明该团队成功突破了政府级的数字证书管理体系。

通过掌控此类身份验证凭证,攻击者能够伪装成身份合法的内部用户,跨越多重安全防线,实现极高层级的数据访问。与此同时,特权账户的密码更换日志(标注为"변경완료",意为"更改完成")频繁出现,涉及oracle、svradmin、app_adm01等系统管理员账户,显示攻击者不仅窃取凭证,而且主动维持并轮换这些核心账户的控制权,以持续保持系统渗透状态。 除凭证窃取外,"Kim"还营造了大量仿制韩国官方政府门户的钓鱼网站网络,域名如nid-security[.]com等。 这些网站配合先进的AiTM(Adversary-in-the-Middle,攻击中间人)技术,有效诱骗目标用户在仿冒登录界面输入敏感凭证,并实时截获。配套的钓鱼套件背后使用焚烧邮箱进行管理,且配合TLS代理进行数据拦截,表明其钓鱼战术已进化至能够绕过传统凭证防护措施的高阶阶段。 网络层面的足迹还显示,"Kim" 操作针对台湾地区展开了针对性侦察。

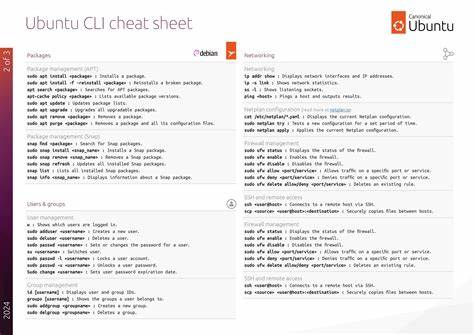

攻击者试图访问多个关联台湾公共机构和研发单位的IP地址及域名,甚至直接爬取公开暴露的.git代码仓库,意图寻找开发者凭证和秘密配置。这种对开发环境和源代码库的针对,反映出其希望通过供应链渗透提高入侵深度和持久性,为后续更复杂攻击搭建基础。 技术手段中,令人警惕的是发现了具备极高隐蔽性与控制能力的Linux内核级Rootkit。该Rootkit通过系统调用钩取隐藏进程、文件及网络端口,同时支持动态SOCKS5代理、加密会话及密码保护的反向Shell等功能,显示了攻击方在Linux环境持续控制和隐蔽活动的卓越能力。Rootkit隐藏路径模仿正规系统服务目录,有效规避了大多数文件完整性监测工具的检测。 复杂的身份伪装与作战方式也贯穿在"Kim"的操作之中。

语言和文化线索表明,攻击者主导人员为朝鲜本土背景,熟悉韩语环境,针对韩国本土PKI体系精准攻击。但其使用的基础设施和平台广泛囊括了中国国内的服务,如gitee、百度、知乎等,浏览器语言也出现了简体中文内容。研究者推测该团队或为在中国境内的朝鲜籍人员,或与中国网络设施有密切合作的混合作战状态,从而在网络层面达到地理位置上的隐蔽与战术多样性。 此外,台湾的侦察活动明显超出Kimsuky以往的惯常标的。这一扩展的战略视野不仅映射朝鲜与中国战略利益交织,也预示着其对大中华区域竞争格局的敏锐关注。通过攻击台湾的云端身份验证系统与内部开发资源,攻击团队试图为更广泛的间谍活动与潜在破坏营造条件。

针对"Kim"泄露的技术细节和威胁行为,防御措施必然着重于凭证安全管理。强化GPKI数字证书的访问与使用监控,实施硬件安全模块(HSM)和多因素认证,是阻断假冒身份及授权滥用的关键环节。监测疑似利用NASM汇编工具、OCR自动化提取手段的异常运行,能够提前识别潜在攻击活动。同时,全方位封锁仿冒官方网站的恶意域名及验证其TLS指纹,有助于减缓钓鱼攻击的实际成功率。 从网络侦察与访问路径分析,持续关注对.git公开目录访问请求和异常的云端服务登录尝试,将为识别开源代码泄露及后台凭证滥用提供有效线索。考虑到"Kim"团队有意通过多重网络代理和TLS代理隐藏流量,异常流量分析和跨系统威胁关联检测也不可或缺。

"Kim"泄露事件的揭示,不仅映照出朝鲜网络战攻击能力的显著升级,也呈现了朝中混合作战的复杂生态。其针对韩国和台湾的多维度攻击折射出东亚地缘政治紧张态势下,网络安全威胁的扩散与深化趋势。面向未来,相关地区的政府机关以及重点行业需高度重视身份凭证管理和端点安全,持续提升威胁感知能力并强化跨界合作,构筑坚固的网络防御壁垒。 总之,"Kim"数据泄露不仅是一次技术层面极为精细的APT操作揭秘,更是一堂关于现代国家威胁行动艺术的公开课。该事件表明朝鲜网络攻击已发展出集低级恶意代码研发、高级凭证窃取、复杂钓鱼作战及系统内核隐藏于一体的全链条作战能力。面对日益精密且跨国界协作的威胁,东亚网络安全生态系统必须进行全面审视和升级,以守护关键数字身份与国家安全的根基。

。