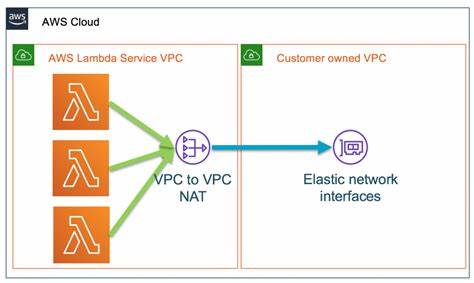

随着云计算的快速发展,AWS Lambda作为一种无服务器计算服务,因其便捷和弹性被越来越多的企业接受和应用。尤其在Node.js环境下,Lambda能够有效支持事件驱动的应用开发,极大提升开发效率和部署速度。然而,许多开发者在将Node.js Lambda函数部署于虚拟私有云(VPC)环境后,面临着所谓的“中途静默中断”问题,即函数执行过程中无明显错误提示,导致执行崩溃或超时。这种隐性故障往往难以调试,严重影响业务稳定性。本文将深入探讨这一问题的根源,并提供实用的排查与解决建议。 首先,需要明确AWS Lambda中VPC配置的工作原理。

通过将Lambda函数连接至VPC,开发者能够访问VPC内的私有资源,如数据库和缓存服务,保证数据安全和网络隔离。然而,VPC环境下的Lambda函数需通过Elastic Network Interface(ENI)与网络进行连接,而ENI的创建和管理会引入延迟。此外,VPC内网络路径、路由表和安全组配置不当,也容易导致网络连接超时或失败。Node.js函数本身因事件驱动及异步调用特性,如果遇到网络阻塞或响应缓慢,函数执行可能卡住或不响应,从而引发隐性崩溃。 研究表明,当Lambda函数在VPC中触发时,ENI初始化阶段的延迟是引发隐性中断的主要因素之一。特别是在函数首次冷启动时,ENI创建过程耗时显著,可能超过默认的超时阈值,导致无任何报错的中断。

此外,Node.js的事件循环机制对网络调用异常敏感,未及时捕获的网络错误会使事件循环陷入死锁状态,使函数执行无响应而非显式失败。 另外,VPC环境中的安全组配置往往是另一个隐患。安全组规则若未正确开放Lambda函数所需端口或目标服务地址,则网络请求无法成功建立连接。此时Node.js函数的异步网络请求会持续等待,但由于没有超时机制,Lambda函数就像处于“僵尸状态”,表面上没有错误日志,实际已失去响应能力。 解决这些问题的关键在于提升对Lambda执行环境的网络行为可视化及异常管理。首先建议合理配置Lambda函数超时时间,并尽量利用保持活跃的ENI复用机制减少冷启动时网络初始化延迟。

其次,应当审查和调整VPC的安全组和网络ACL规则,确保Lambda函数能够顺利访问所需资源。引入详细的日志记录和监控指标,如CloudWatch中的网络连接状态和函数执行时长,有助于及早察觉异常。 对于Node.js开发者而言,增强异步调用的异常捕获尤为重要。通过实现合理的超时机制和错误处理逻辑,避免网络请求无限挂起。例如,可以使用Promise.race与timeout包装方式限制网络请求时长,同时在catch块中处理异常,防止事件循环阻塞。此外,定期升级Lambda运行环境及依赖库,修复可能存在的底层网络错误,也能降低隐性崩溃风险。

AWS官方和社区均提供了若干实践建议,如通过预热机制减少冷启动默认网络延迟,或利用AWS PrivateLink和VPC Endpoint简化网络路径,提高连接稳定性。对于复杂架构,结合AWS X-Ray进行分布式追踪,可帮助定位网络瓶颈和异常调用栈,提升故障排查效果。 在实际生产环境中,随着Lambda函数数量和访问频率的增长,这类隐性中断问题将显得更为突出。因此,构建完善的自动化监控报警体系和故障恢复方案成为保障业务连续性的前提。例如,实现函数重试机制与幂等设计,避免因单次执行失败而导致数据不一致。此外,采用多区域部署和负载均衡策略,可提升整体架构的弹性和容错能力。

总而言之,AWS Lambda在Node.js VPC配置中的隐性中断问题来源于网络初始化延迟、安全策略限制及异步调用管理的不完善。理解底层架构及运行机制,结合细致的日志监控和完善的异常处理方案,是解决该难题的核心。只有这样,开发者才能充分发挥无服务器计算的优势,打造高可用、高性能的云端应用环境。未来,随着AWS不断优化Lambda网络服务及运行时架构,相关问题有望得到进一步缓解。但与此同时,开发者需持续关注最新最佳实践,结合自身场景不断调整策略,以确保系统稳定可靠运行。