在现代软件安全研究和逆向工程领域,符号执行技术因其强大的路径探索和状态分析能力而备受重视。SEninja正是一款专为Binary Ninja打造的符号执行插件,旨在提升分析效率及准确度,为研究者和安全分析师提供一套灵活且功能丰富的工具。本文将深入解析SEninja的核心原理、主要功能、用户界面以及其在实际项目中的应用优势,帮助广大安全从业者更好地理解和使用该插件。 SEninja是一款基于Python编写的插件,依赖于著名的SMT求解器Z3来实现符号执行功能。它借鉴了业界领先的符号执行框架angr的设计思想,将二进制代码转化为低级中间表示(LLIL)指令,然后模拟执行这些指令以构建和操作符号表达式。与传统的调试工具不同,SEninja支持路径驱动执行,这意味着在遇到分支时能够保持多个执行状态,并通过队列方式延迟处理分支路径,从而实现更全面的代码覆盖和分析。

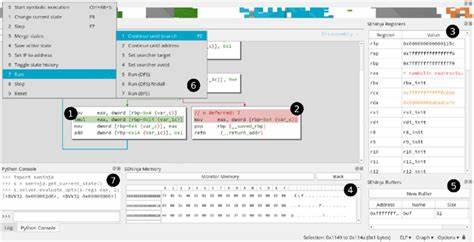

在用户交互方面,SEninja提供了专属的侧边面板控件,方便用户轻松启动和控制符号执行过程。该面板包含各种控制按钮,包括启动执行、单步执行、运行至分支、运行至选中地址等功能。用户还可以选择使用深度优先搜索(DFS)或广度优先搜索(BFS)策略来遍历符号执行树,设置目标地址和规避地址,大大提升了路径搜索的灵活性和效率。当需要重新调整执行状态时,用户也能快速切换当前活动状态,保持分析过程的连贯性。 SEninja的寄存器视图进一步增强了调试体验。用户可以直观地查看当前活动状态下所有寄存器的值,并支持通过双击直接修改寄存器内容。

右键菜单提供了一系列实用操作,例如复制寄存器内容、将寄存器值具体化、利用求解器评估寄存器表达式、注入符号变量及展示寄存器对应的表达式树。这种设计不仅方便分析人员灵活决策,还助力深入解析复杂的程序状态。 内存视图是另一个重要的交互界面。用户可以监控指定内存地址,实时查看该内存区域的内容。该视图分为十六进制显示和ASCII字符显示两部分,展示结果依据内存字节的具体化状态有所区别。具体化字节以真实十六进制数值显示,符号化则用特定符号“.”表示,而未映射字节用“_”标示。

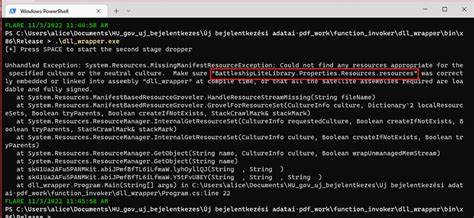

右键菜单同样支持复制、具体化、求解器评估和符号注入等操作,确保用户能对内存状态进行多维度交互分析。 缓冲区视图功能允许用户创建含有符号数据的缓冲区,这对模拟输入条件和测试程序路径极为关键。符号缓冲区能够被注入到寄存器或内存中,配合符号执行引擎生成路径约束,极大地提高漏洞检测和路径扫查的精度。此外,SEninja插件同样支持通过Python命令行API进行复杂定制和自动化操作。分析人员可以调用命令查询当前状态的求解器,验证特定条件的可满足性,甚至实现脚本化的符号注入和路径管理。这种灵活开放的接口为研究人员提供了强大的二次开发和扩展能力。

此外,SEninja的配置设置极具用户友好性,研究者可以在Binary Ninja的偏好设置中调整多项符号执行参数,比如页面尺寸、符号内存访问策略等,最大程度上适配不同的分析需求和硬件环境。对于日常使用,用户只需安装必要的依赖包(如z3-solver)即可顺利运行,兼容Binary Ninja 4.0版本和Python 3.11环境,保证了良好的稳定性和性能表现。 结合诸多优秀特性,SEninja在逆向工程和漏洞挖掘等多个场景表现出色。对于复杂程序中分支较多且路径复杂的二进制文件,符号执行的分支保存与重用机制大幅降低了重复计算的开销。利用搜索策略中的目标和规避功能,用户能够精准定位感兴趣的代码段,避免无效路径浪费资源。在安全审计中,通过符号执行快速验证漏洞利用条件是否成立,也成为提高安全分析深度和效率的关键手段。

总的来说,SEninja不仅扩展了Binary Ninja的功能边界,还为符号执行技术的普及和应用树立了新的标杆。凭借其优秀的设计理念、丰富的用户交互界面和强大的API支持,SEninja为逆向工程人员和安全专家提供了一个高效、灵活且可靠的符号执行解决方案。在未来,随着更多安全挑战的出现和分析需求的提升,SEninja无疑将成为必不可少的利器,助力安全生态系统不断迈向更加先进和智能化的阶段。