近年来,GSMA eSIM(嵌入式SIM)技术因其灵活便捷的远程配置能力而迅速普及,广泛应用于智能手机、物联网设备和智能穿戴设备中。eSIM的核心载体——eUICC(嵌入式通用集成电路卡)承载着多个运营商的配置文件,为设备的网络连接提供支持。然而,随着eSIM生态的不断扩展,其底层安全隐患逐渐浮出水面,尤其是在eUICC中集成的JavaCard技术存在的安全问题引发业界关注。本文将深入剖析GSMA eSIMs及eUICCs中涉及JavaCard架构的安全风险,探讨其成因与潜在威胁,并针对当前生态面临的挑战提出行业和企业应采取的安全防护思路和解决方案。 首先,理解GSMA eSIM生态的架构特性尤为重要。传统物理SIM卡通常由单一移动网络运营商(MNO)发行和管理,卡片上的JavaCard环境只需信任该运营商,确保运行的应用程序(applet)安全性即可。

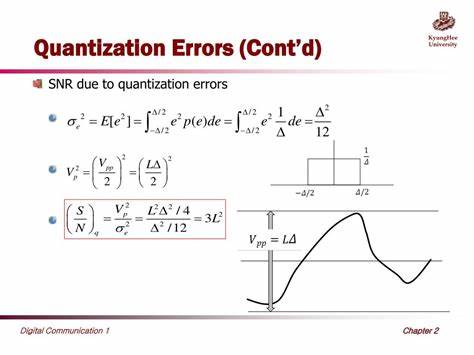

相比之下,现代eUICC设计允许集成和管理来自多个运营商的配置文件,在物理卡片内部实现多租户架构。这一变革尽管提升了灵活性和用户体验,但也暴露出传统安全模型的不足。多个运营商均可持有各自的密钥,理论上均有权限向eUICC上传JavaCard应用,这使得信任边界变得模糊,也极大地增加了恶意代码注入的风险。 JavaCard本身是Oracle设计的智能卡平台技术,其安全基石依赖于所谓的字节码验证器(bytecode verifier),这个程序负责在JavaCard执行应用程序前对Java字节码进行完整性和安全性验证。理论上,这一验证机制可以防止恶意、非法或有缺陷的代码在卡上运行。然而,JavaCard规格允许验证过程既可在卡片外部执行,也可在卡片内部(on-card)执行。

业界普遍假设,由于嵌入式设备资源有限,卡内的微控制器计算能力和内存规模有限,执行完整的字节码验证器被视作过于复杂和资源消耗大,因而常常由外部系统承担验证任务。 这里的问题恰恰产生于这种架构假设。在传统的单运营商环境中,外部验证由发行商自身严格控制,因此安全风险被整体管理。但在多运营商共存的eUICC环境中,谁来信任验证结果,谁来保证提交给卡片的Java代码是安全的,变得极为难以界定。任何有权限加载Java应用的运营商,甚至是虚拟移动网络运营商(MVNO),都可能因各种原因而带来安全隐患,包括恶意攻击、技术疏漏甚至被第三方势力强迫植入有风险代码。 安全研究员亚当·高迪亚克(Adam Gowdiak)曾于2019年及随后几年持续发表对JavaCard安全性的深入分析,揭示了多个设计层级上的漏洞和隐患。

他在2025年发布的一份综合报告中进一步强调了这一架构内在问题的严重性。报告指出,依赖外部字节码验证的机制,在资源受限的卡片环境中存在根本性的安全缺陷——这是一个系统性问题,非单一厂商或产品的局限。虽然特定厂商产品(例如原ARM旗下的Kigen)展现出了被实验证明的漏洞,但这种问题反映了整个行业标准和实践中的薄弱环节。 针对攻击者而言,利用GSMA标准中所提供的TS.48测试配置文件的已知静态OTA(空中下载)密钥进行攻击成为可能。TS.48标准应用于测试,使用的静态密钥原意为简化测试流程,但正因为密钥的公开性,使得攻击者可以借此途径植入恶意Java字节码执行。虽然GSMA随后对TS.48标准进行了改动,通过引入密钥随机化和多样化(TS.48v7版本)降低了这一攻击面,但本质安全问题依然存在。

任何合法持有SM-DP+(订购管理平台)权限的运营商,都能够自行指定密钥,并凭此上传有潜在风险的Java应用,风险无处不在。 这一安全态势面临的另一个严峻挑战,是微控制器资源的限制。主流JavaCard芯片通常基于ARM Cortex-M0(SC000系列)或Cortex-M3(SC300系列)架构,内存极为有限,RAM容量往往只有数十KB,Flash也有限数百KB,这使得在卡内部执行复杂字节码验证的计算代价过高。行业目前尚无公认且经过充分验证的轻量级内部字节码验证器实现,卡厂商多依赖厂商自研或定制方案,缺少统一的标准和开放的验证机制,也难以确保安全性。 从产业生态角度观察,Oracle作为JavaCard技术的定义者,多年来一直将其JavaCard核心实现定位为参考实现,鼓励各厂商根据自有需求定制并创新字节码验证机制。这种做法虽然推动了灵活性,但缺乏统一安全底层保障,也成为安全风险摆在行业面前的重要因素之一。

Oracle未能积极提供可供资源受限设备采用的高效字节码验证方案,或者推动强制标准化的内部验证审核流程,从而留下了安全治理的巨大空白。 GSMA作为eSIM和eUICC标准制定的重要国际行业组织,至关重要的安全职责同样未被充分履行。遗憾的是,GSMA现阶段对JavaCard安全的审核与认证要求仍相对宽松,没有将内置完整字节码验证的能力作为强制认证条件,依然允许基于外部验证机制的卡产品进入市场。此外,缺乏对JavaCard运行时环境(JVM/JRE)层面的深入安全渗透测试的要求使得潜在风险难以快速发现和堵塞。 这导致整个eUICC生态陷入了一个困境:多方运营商环境中,信任边界松散,操作权限复杂,执行环境资源受限,而关键安全机制又无法有效落地,这给攻击者创造了机会,也使终端用户与运营商暴露于未知风险之下。 为了破解这一难题,业内专家和安全研究人员提出了多方面诉求。

首先是要求Oracle务必负起责任,停止仅仅作为“参考实现”的角色,应主动开发并发布能够满足资源受限设备需求的全功能、经过第三方验证的高效字节码验证器。统一的官方实现能极大提升安全可信度和产业一致性,避免众多厂商各自为政导致的碎片化安全漏洞。其次,GSMA必须提升标准中对JavaCard支持的安全要求,强制所有认证的eUICC具备完整的在卡验证能力,逐步淘汰需依赖外部验证机制的产品。 此外,从更长远的技术视角出发,整个电信行业有必要重新审视JavaCard技术在现代eSIM生态中的适用性。JavaCard在初期设计时主要面向传统银行及支付卡场景,面对物联网及多租户通信需求,它的架构面临明显瓶颈。考虑采用更加安全、高效且适应现代多主体运行环境的替代技术,或是对现有技术进行根本性革新,将是确保eSIM生态长期安全和稳定的必要路径。

总结来看,GSMA eSIM及eUICC领域的基础安全问题是多方面因素累积的结果。嵌入式多运营商环境、资源受限的芯片设计、JavaCard字节码验证依赖外部实现和缺乏统一行业标准,构成了高度复杂的安全挑战。唯有各方共同努力,推动技术革新和标准提升,强化安全审核机制,才能保障eSIM用户数据安全和网络通信的完整性,防止潜在的恶意攻击危害产业信任和用户利益。未来,随着智能设备的爆炸性增长和网络复杂度加剧,eSIM安全问题不容忽视,其对整个通信生态与数字经济发展的影响将愈加深远。