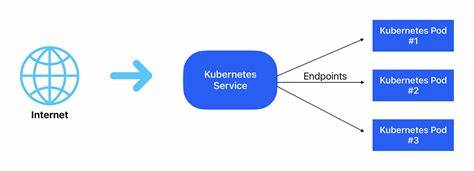

在现今云原生架构迅速普及的背景下,Kubernetes作为容器编排的核心平台,越来越受到企业的青睐。其丰富的认证机制极大地方便了多系统间的安全集成,特别是支持OIDC(OpenID Connect)认证,为集群用户身份验证提供了标准化方案。然而,Kubernetes API Server自带的OIDC JWKS(JSON Web Key Set)端点通常默认不对外公开,尤其是在生产环境中禁用匿名访问的情况下,给身份服务和集成流程带来了不可忽视的挑战。本文围绕Kubernetes OIDC JWKS端点的暴露难题,探讨如何以安全、轻量且方便的方式实现其对外公开,确保集群认证机制稳定可靠,同时助力多方身份系统的无缝对接。 Kubernetes的OIDC认证通过验证JWT令牌来确认用户身份,JWT令牌的签名密钥则需通过JWKS端点公开以供验证。因此,OIDC JWKS端点的可访问性直接影响各种身份服务与API访问控制的有效实施。

默认情况下,生产环境中的Kubernetes集群都会设置--anonymous-auth=false,禁止匿名访问API Server。这种安全强化措施虽保证了集群本身的防护,但同时也阻断了JWKS端点的公共访问,如此一来,任何试图基于Kubernetes OIDC机制进行身份认证的外部系统都难以正常获取所需密钥,造成集成和互通的瓶颈。 针对这一矛盾,传统的解决思路往往要么选择开放匿名访问,牺牲安全性,要么通过复杂的证书配置和授权机制来允许访问,这两种方案均带来一定的运维压力和安全风险。伴随着需求的不断增长,业界亟需一种既不降低集群安全要求,又能灵活高效地将OIDC JWKS端点呈现给外部的解决方案。基于此,k8s-jwks-proxy应运而生。 k8s-jwks-proxy是一个轻量级的反向代理工具,特别针对Kubernetes OIDC端点设计,运行于集群内并通过集群自带的Service Account进行身份认证。

它可以安全地访问API Server的OIDC发现相关路径,专一地转发/.well-known/openid-configuration和/openid/v1/jwks两个端点,并以独立服务方式对外公开。利用该代理,用户无需在API Server开启匿名访问或进行额外的复杂权限配置,大幅降低安全隐患和运维复杂度。 使用k8s-jwks-proxy不仅保障了集群本身的安全边界,还满足了大多数应用场景中对OIDC元数据和密钥信息的访问需求,极大地促进了微服务及第三方系统基于Kubernetes OIDC的身份集成。该工具由Golang开发,体积小巧,无外部依赖,易于部署与维护。 实际部署时,推荐通过Helm Chart安装,可充分利用其参数化配置及Kubernetes原生集成特性。通过简单配置,自定义外部域名(如oidc.example.com)即可让OIDC的发现端点在公网上安全可达。

同时,配合Nginx Ingress Controller和证书管理工具(例如cert-manager),能实现全链路的TLS加密,保障数据传输过程中的机密性和完整性。 大致流程包括构建带有自定义OIDC issuer参数的本地测试集群(如使用Kind方案),安装Nginx Ingress Controller布局负载均衡,使用k8s-jwks-proxy Helm Chart部署代理服务,并通过Ingress资源实现外部访问。部署完成后,可以通过curl等命令验证两个关键端点的响应内容,确认返回的JSON包含标准的OIDC元数据及公钥集合。这些信息支持身份认证系统对JWT令牌签名的验证,极大提升了系统互操作的能力。 安全性方面,k8s-jwks-proxy利用集群内置的认证机制,无需额外配置高权限的服务账户,且仅允许非资源路径的只读访问。此举避免了过度授权风险,确保集群API的安全边界不被破坏。

此外,代理与API Server之间的通信均使用TLS并验证CA证书,防止中间人攻击或数据篡改。 在实际应用中,暴露的JWKS端点支持多种身份提供方与服务的集成,包括但不限于OAuth2授权服务器、服务网格身份认证、机器对机器的安全通信以及多云多集群的统一身份管理。这种通用性使得k8s-jwks-proxy不仅限于传统Kubernetes场景,也适应未来更加多样化的云原生生态。 总结而言,Kubernetes OIDC JWKS端点的高效安全暴露,解决了集群认证机制在对外开放时的安全矛盾,为身份认证体系的构建提供了可靠基础。通过k8s-jwks-proxy,运维人员和开发者可以轻松配置与维护集群的OIDC服务,享受简洁、稳定、可扩展的认证体验。未来,随着云原生技术的发展,该类安全代理及身份认证服务将继续扮演重要角色,推动企业数字化转型和安全架构的提升。

。