随着人工智能技术的不断进步,AI智能代理正逐渐融入各种应用和服务中,担当起自动化决策和操作的关键角色。这些智能代理不仅可以自主发起请求、执行任务,还能在用户授权范围内完成复杂的委托和链式操作。然而,传统用于分布式系统身份验证和授权的JSON Web Tokens (JWTs) ,在应对这类新型应用场景时,显露出严重的限制和隐患。本文将剖析为何JWT无法高效支撑AI智能代理的访问授权需求,并分析更为先进的动态策略授权模型如何填补这一空白。 JWT作为一种广泛应用的身份和权限信息的承载方式,具有无状态、易于传输和集成的优点。它以签名的JSON格式记录静态的声称信息(Claim),包含签发者、主体、权限范围以及有效期等。

然而,正是这种一经签发便固定不变的数据结构,限制了JWT适应复杂动态环境的能力。智能代理系统中的访问控制需求并非静态、单一环节的校验,而是多层级、多主体、多路径的委托链及关系网。代理之间的权限传递、上下文实时变化、以及资源敏感性等因素,使得依赖预先固化许可的JWT难以适应。 代理系统中的委托问题尤为典型。比如用户A将部分权限委托给智能代理B,代理B又进一步委托代理C执行特定任务。这条权限链可能涉及多个组织、不同角色甚至跨系统的调用。

若仅依赖单个JWT承载所有权限信息,除了面临令牌尺寸膨胀导致传输效率锐减的问题外,更关键的是难以实时更新权限。用户角色调整、资源访问策略更改,或安全事件发生时,JWT一旦签发便无法自主反映最新状态,需要频繁重新颁发令牌,带来极大的运营负担和安全隐患。 将所有权限信息堆砌至JWT负载中看似解决了委托链的表达问题,但却让令牌变得臃肿并降低整体系统的动态适应性。HTTP请求头不适合携带超大令牌,会增加通信延迟,并且影响缓存与解析效率。此外,在多代理、多用户的复杂链条中,维护大量多版本令牌的同步及更新,将加剧管理复杂度并埋下潜在风险。 面对这些挑战,基于静态令牌的授权方式已逐渐不能满足对AI代理访问的安全与灵活需求。

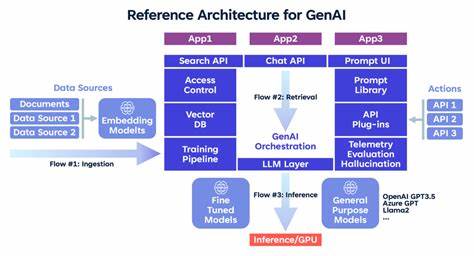

动态的策略决策点(Policy Decision Point, PDP)应运而生,成为解决方案的核心。通过将具体授权逻辑独立于令牌之外,在请求时实时评估各类上下文信息、关系属性及实时权限规则,动态判定是否授权访问。 关系型访问控制(Relationship-based Access Control, ReBAC)则是实现动态授权的有效手段。该模型将用户、代理、资源看作图结构中的节点,基于节点间复杂的委托、拥有、信任等多层关系边,动态计算代理的实际权限。代理执行动作时,系统可实时遍历关系图,检验权限链的完整性与有效性,灵活应对上下文变化如时间限制、地理位置或风险等级等条件。 以Permit.io为代表的一些领先平台,结合Open Policy Agent (OPA) 和Google Zanzibar的架构理念,构建了支持高复杂度代理授权关系的实时策略引擎。

通过开源项目OPAL,保持策略和数据的实时同步,确保访问决策始终基于最新状态。企业能够通过灵活的策略语言,定义细粒度的委托规则与环境条件,实现对AI智能代理访问的精准控制与审计追踪。 在实际应用中,众多顶尖企业纷纷转向这种动态、基于关系的授权模式。它不仅提升了安全能力,规避了传统JWT固化许可带来的脆弱性,还增强了系统的透明度和责任追溯性。每一次代理发起的操作,都能关联回最初授权的主体,确保权限撤回和调整能即刻生效,大幅降低安全事件风险。 同时,行业标准如Metadata Communication Protocol (MCP) 和AuthZen等也在积极推动智能代理间身份和授权协议的规范化。

尽管尚未形成统一标准,当前趋势已明确,即通过拆解传统令牌角色,转向策略引擎驱动的动态认证授权体系,以满足AI智能代理日益增长的复杂需求。 综上所述,虽然JWT作为一种轻量级、易集成的身份认证令牌格式,仍将在身份识别和访问信号传递领域保有一席之地,但其作为静态权限载体的角色正在逐渐式微。面向未来,AI智能代理的访问授权必须融入更为灵活、实时、基于关系的策略评估机制,将令牌作为访问信号的指针而非最终权限判定,搭配强大的策略决策点及关系图数据库,实现真正安全可信的智能代理生态。 只有拥抱动态授权模型,构建以策略为核心的访问控制体系,才能保障AI智能代理的安全边界和持续可用,推动现代应用迈向智能自治的新纪元。