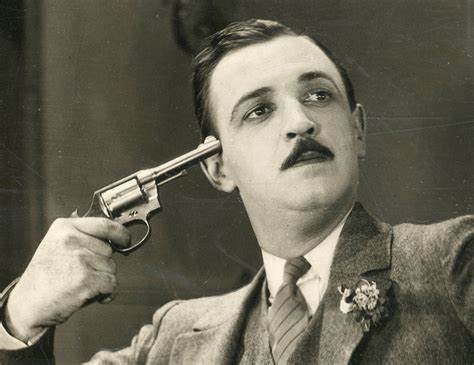

NPM(Node Package Manager)作為全球最大、最活躍的JavaScript軟件包託管平台,承載著數十億的包下載量,這一地位使其成為現代軟件開發生態中不可或缺的一環。隨著2022年NPM每周下載量達到超過430億次,平台的不安全因素也日益暴露,最近幾周幾起大規模的釣魚和惡意軟件攻擊事件,更是將NPM的安全問題推向風口浪尖。這些事件讓眾多開發者和企業感受到使用NPM下載最新版本軟件包猶如玩一場"俄羅斯輪盤",隨時可能中招而導致系統被入侵。從技術細節到使用習慣,深入了解NPM安全挑戰及應對之道已成為每個開發者不可回避的課題。近期的一些典型攻擊案例,如Shai-Hulud針對CrowdStrike相關軟件包的感染事件,影響超過20億次下載量,代表著整個生態系統面臨的安全風險之巨大。這些惡意軟件被惡意發布在平臺上,並借助用戶下載最新版本依賴庫的行為,迅速感染大量機器。

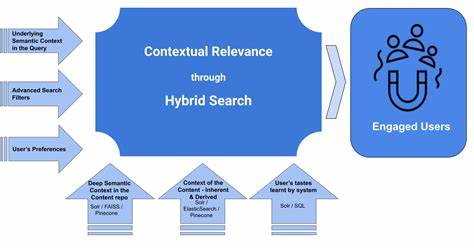

令人擔憂的是,這種感染往往是在用戶完全不知情的情況下發生,且攻擊者能比平台更快地撤下惡意包,但感染已造成難以回溯和清除的損害。這種攻擊之所以頻繁得以得逞,除平台本身依賴"最新版本策略"外,更在於NPM客戶端工具的運作機制及用戶的使用習慣。NPM通過多種安裝命令管理依賴,其中最常用的npm install在沒有包版本精確鎖定的情況下,會自動下載符合範圍約束的最新版本並更新鎖文件,造成依賴樹中不易預測的版本變動,為惡意軟件入侵留有漏洞。相比之下,npm ci通過精確使用package-lock.json文件,鎖定依賴版本,減少了新版本被引入的可能性,具有一定保護作用。然而,由於眾多開發者和CI流程依賴npm install,導致實際使用中風險依然存在。值得注意的是,NPM在安裝過程中會執行post-install(後置安裝)腳本,這些腳本可由軟件包作者自行定義,用於自動執行構建或配置任務。

然而,惡意軟件往往利用這一機制來執行惡意代碼,隱藏行為更難被察覺。雖然可通過設置忽略post-install腳本的方式來降低風險,但這可能導致部分依賴功能失效,產生兼容性問題,因此需要權衡取捨。跨層級依賴的復雜樹狀結構亦加劇了風險的不可控性。軟件包不僅依賴於第一級庫,其間接依賴也可能包含不安全或已被攻擊的模塊。由於開發者難以完全掌控每個間接依賴的版本及其安全狀態,攻擊者可通過修改底層微小依賴進行滲透,令防護措施形同虛設。對此,行業內尚無"萬能藥"能徹底杜絕此類攻擊,必須結合多種方法降低風險。

首要的安全建議是在CI/CD管道中嚴格採用npm ci,確保從已鎖定版本的package-lock.json中安裝依賴,防止意外拉取新版本導致未知風險;同時,開發者本地環境在不需要變更依賴時,也應盡量使用npm ci保持版本一致性。其次,實施"隔離期"策略,即延後新發布軟件包的使用時間,確保只有相對穩定且經過社群審核的版本會被採用。具體作法如使用鏡像代理及定制過濾器,阻擋剛發布的包,減少因及時撤下惡意軟件而造成的損害。這種策略由Reliza公司在自家環境中實現,形成有效防護。再者,建議禁用post-install腳本執行,尤其是自動化管線中通過--ignore-scripts旗標來禁用,避免潛在的惡意代碼執行,但要注意此舉可能會影響某些正常依賴功能。最後,利用工具如ReARM或Dependency-Track對供應鏈安全進行實時監控,追蹤依賴包的安全狀況,及時發現和響應潛在安全事件,儘管存在部分延遲,但仍大幅提升整體管控效率。

當前網絡上存在不少錯誤指導,比如建議將package.json中軟件包版本固定為精確版本號,以避免引入新版本的風險。可惜這種思路忽略了間接依賴的版本問題,無法根除因依賴樹中其它包更新帶來的安全風險,反而可能阻礙修復重要漏洞的及時更新,形成"安全錯覺"。此外,部分安全工具依賴字符串匹配或正則表達式過濾惡意包,但攻擊者可迅速更改包名及身份,這種監控手段永遠帶有被動特徵,無法徹底阻止攻擊。結合這些風險與防護技巧,可見NPM生態系統的運維已從簡單的依賴管理躍升成為嚴峻的安全挑戰。開發者和企業必須認清安全形勢,嚴謹選擇安裝策略,建立安全隔離流程,監控供應鏈狀態,並有效平衡依賴功能與安全風險。這樣才能降低陷入"俄羅斯輪盤"般危險的可能性,保障軟件項目的安全運行和企業信息資產的完整。

總體而言,NPM安全問題是當代軟件供應鏈安全的縮影,反映了快速迭代生態中的新安全挑戰。面對日益複雜的依賴生態和攻擊手段,技術人員和決策者需持續關注並采取嚴格措施防範,推動形成更健康、可控的開源軟件使用環境。未來NPM生態若能改進依賴版本管理策略,增強安全審計機制,並廣泛倡導安全最佳實踐,或許能減輕當前的俄羅斯輪盤風險,為全球數以百萬計的開發者和企業提供更有保障的軟件支撐。 。