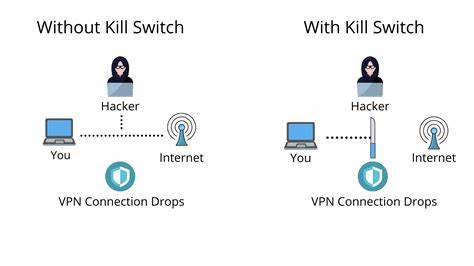

VPN断线保护功能,也被称为kill-switch,是许多用户在使用VPN连接时依赖的重要安全机制。其主要作用是在VPN连接意外中断时自动切断设备的网络访问,防止真实IP泄露。然而,在实际使用过程中,尤其是在Linux环境下,kill-switch有时会带来意想不到的问题,比如影响sudo命令的响应速度甚至导致卡死。作为一个长期使用VPN服务和Linux系统的用户,我亲身经历了这样的困境,并深入研究了背后的技术原因。在VPN连接正常时,sudo命令响应迅速,操作体验流畅。但一旦VPN断开,kill-switch机制启动,网络连接被封锁,sudo命令就会出现长时间无响应或完全卡住的情况。

调查该问题后发现,这主要与sudo在执行时会尝试解析主机名相关的DNS请求有关。具体来说,sudo在运行时会调用系统的PAM(Pluggable Authentication Module,可插拔认证模块)进行身份验证,其中部分配置会触发网络请求以解析当前主机的域名信息。当VPN断线保护生效,网络被切断,DNS解析请求无法得到回应,导致sudo在等待网络响应时陷入阻塞状态,从而表面上看起来像是"死锁"或卡死。深入系统日志和网络抓包分析更证实了这一点。kill-switch虽保障安全,却无意中影响了正常的系统网络服务。解决此问题的关键在于绕过VPN断线时的网络阻断对sudo操作的影响。

首先,可以考虑调整sudo的PAM配置,避免在认证阶段触发不必要的网络请求。例如,注释或修改涉及网络身份验证的模块配置,减少网络依赖。其次,优化系统的主机名解析设置,确保/etc/hosts文件含有正确和完整的主机名及IP映射,减少对外部DNS服务器的依赖。这样即便网络连接被阻断,系统依然能本地解析主机名,避免认证流程被卡死。另外,选择支持基于防火墙规则的kill-switch,而非完全阻断所有流量的方案,也可减少系统关键服务的影响。有些高级VPN客户端允许用户自定义断线保护规则,保留本地网络访问,避免关键程序功能受阻。

考虑系统整体网络配置的合理性也很重要。配置静态IP及DNS服务,启用守护进程缓存等机制,都能提高系统在无网络环境下的稳定性。对于开发者和系统管理员而言,理解VPN kill-switch的工作原理及其对系统关键服务的影响尤为关键。过于激进的网络封锁虽然提高了安全性,但忽视了本地服务的正常运行需求,反而降低了系统的可用性。终极方案是结合安全性与可用性,针对不同场景制定灵活的kill-switch策略,保障当VPN断开时系统依然能够正常进行身份验证和其他关键功能。回顾自身的经历,最有效的做法是完善主机名到IP的本地映射,同时谨慎调整PAM认证模块配置,避免发生sudo卡死问题。

这不仅提升了使用体验,也避免了因VPN断开导致的诸多困扰。总结来说,VPN kill-switch在保护用户隐私安全上具有不可替代的重要作用,但其对系统核心命令如sudo的影响也不容忽视。用户需要结合自身需求合理配置系统环境,确保安全与便利并重。未来随着VPN技术和系统认证机制的不断发展,期待出现更智慧的解决方案,使安全断线保护不再妨碍日常操作。通过科学调整和策略优化,每个人都能在享受VPN安全保护的同时,保持Linux系统操作的流畅和稳定。 。