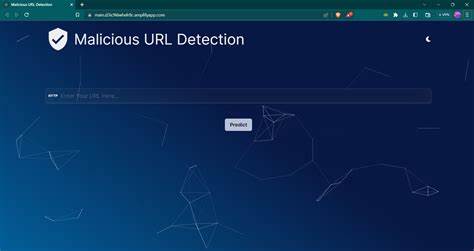

在数字时代,网络安全已成为全球关注的焦点。随着互联网的普及和技术的发展,网络攻击手段也变得日益复杂多样。其中,恶意伪装URL生成服务应运而生,成为网络钓鱼、欺诈和信息窃取等犯罪活动的关键工具之一。本文将详细探讨恶意伪装URL生成服务的定义、工作机制、潜在威胁以及用户和企业应如何有效防范此类风险。 恶意伪装URL生成服务,顾名思义,是一种将普通网址转换成看似复杂、混乱甚至令人警觉的URL链接工具。这类服务通过制造冗长、难以辨认的链接,使用户难以一眼识别其真实指向,进而增加欺诈和钓鱼攻击的成功率。

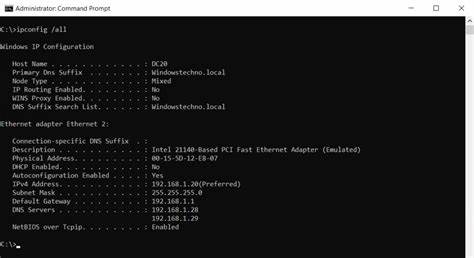

例如,简单的www.schneier.com可能会被转化为类似于https://cheap-bitcoin.online/firewall-snatcher/cipher-injector/phishing_sniffer_tool.html?form=inject&host=spoof&id=bb1bc121¶meter=inject&payload=%28function%28%29%7B+return+%27+hi+%27.trim%28%29%3B+%7D%29%28%29%3B&port=spoof的复杂URL,这种链接对大多数用户而言是陌生且难以判别真伪的。 恶意URL伪装的核心目的在于迷惑用户,诱使其点击链接,从而触发恶意软件的下载、钓鱼网站的加载,或是黑客设定的重定向页面。攻击者利用这些链接实施身份盗窃、账户劫持、财务诈骗等犯罪行为,严重威胁个人隐私和企业安全。 这类服务的流行背后有其技术基础。运营者通常会购买多个创意域名,这些域名设计得富有欺骗性且具有迷惑性,能够使链接看起来合法或至少不易被普通用户怀疑。同时,这些服务常通过308永久重定向等HTTP状态码,将访问者直接导向其真实的原始URL,但在过去的设备或浏览器中,这种跳转过程很难被察觉。

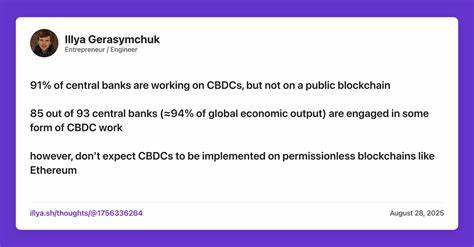

历史上,类似的工具早已有之,比如ShadyURL这一类服务已有超过二十年的历史,它为用户提供"暗黑"、"可疑"外观的链接,虽然当时所生成的恶意链接样式在今天看来较为陈旧,但其核心思路对当前防钓鱼技术的发展仍有借鉴意义。 随着技术和网络钓鱼攻击手段的不断演进,这类恶意伪装URL服务的危害也在变得更加隐蔽与复杂。如今,攻击者不仅通过复杂的链接混淆用户的判断,还配合二维码技术、社交工程等多种方法,进一步"切断"用户的验证链,使得识别和防范变得更加困难。二维码的便利性恰恰成为了诈骗者绕过人类"认证环"的利器。 在许多安全专家和普通用户看来,人类的认知能力无论多么聪明和谨慎,都难以百分百避免这类高明的诈骗技巧。这也印证了一句老话:"攻击者只需得手一次,防御方却必须时刻保持警惕。

"实际上,对于用户而言,在网络安全中获胜的关键不仅仅依赖于技术,更是要提高安全意识,养成良好的上网和信息处理习惯。 企业和安全机构也不断采取新措施,以检测和屏蔽这类恶意伪装URL。比如,通过人工智能和机器学习识别常见的伪装特征,构建黑名单数据库,对可疑域名和重定向行为进行严格监控。此外,增强邮件和网页过滤能力,对内外部通信实行实时扫描,也是有效降低该风险的重要环节。 不过,仅依赖技术手段还远远不够。用户教育同样关键。

企业需要通过培训、宣传和模拟钓鱼攻击演练,提高员工的安全意识。同时,普通用户也应重视来源不明的链接,避免随意点击,尤其是通过短信、社交媒体或陌生邮件接收到的复杂网址,更要谨慎核实。 此外,构建良好的密码和多因素认证体系,建议用户为重要账户启用双重验证,这样即使链接被钓鱼成功,攻击者也难以轻易入侵账户,为安全提供了额外保障。 有些安全专家提倡"不要玩这场游戏",即在面对高度复杂和迷惑性的安全威胁时,保持高度警觉,选择远离不明来源的链接和信息,是避免遭受攻击的最佳策略。正如1983年电影《游戏玩家》中所引用的经典台词:"唯一的获胜之道是不参与游戏",提醒我们在数字世界,谨慎和防范远胜轻信与疏忽。 综上所述,恶意伪装URL生成服务是当前网络安全领域不容忽视的新兴威胁。

它通过将普通链接变得复杂、难以辨认,成为钓鱼、诈骗等攻击的有力武器。用户和企业必须结合技术防御与安全意识提升,齐心协力打造更安全、更可控的网络环境。未来,随着技术的发展,如何有效识别和防范此类复杂恶意链接,将是网络安全研究的重要课题之一。 保护自身信息安全既需要依靠技术保障,更离不开每个人的警惕和认知。保持对网络环境的敏感度,学习正确识别恶意链接方法,避免轻信来源不明的信息,是避免被恶意伪装URL所欺骗的关键。只有这样,才能在数字世界中立于不败之地,构筑安全的互联网未来。

。