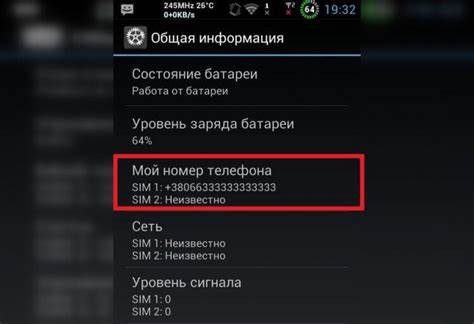

随着互联网的不断普及,谷歌作为全球最大的互联网公司之一,承载了亿万用户的个人信息和数据。谷歌账户的安全性一直是广大用户关注的焦点,然而近期一位独立信息安全研究员揭露了一项令人震惊的安全漏洞,该漏洞允许攻击者通过特定技术手段获取任何谷歌账户的电话号码。这一现象引发了广泛的关注,也为我们敲响了互联网隐私保护的警钟。此次安全漏洞的发现者化名为BruteCat,他曾在年初披露过另外一个能获取任何YouTube账户电子邮件地址的漏洞,此次的研究再次体现了其在信息安全领域的深厚造诣与敏锐洞察力。漏洞的核心在于谷歌账户恢复流程中存在一处老旧的无JavaScript表单接口。此表单原用于帮助用户验证与其账户关联的备用邮箱或电话号码,方便账号恢复。

然而,由于页面设计过于陈旧,缺乏现代的反滥用机制,攻击者得以利用该入口进行大规模的自动化请求。BruteCat巧妙地利用IPv6地址轮换技术,生成了数万亿的独特IP地址,成功绕过了谷歌的请求频率限制。此外,他还巧妙地伪造了BotGuard验证码响应,将无JavaScript页面的防护机制破解,为批量扫描电话号码提供了技术支持。借助谷歌官方的libphonenumber库,攻击者能够自动生成符合不同国家和地区标准的电话号码格式,从而精准高效地尝试匹配目标账号关联的电话号码。据BruteCat的报告,该攻击方式速度惊人,美国区的全部电话号码搜索时间约为20分钟,英国则只需4分钟,更小规模国家甚至只需数秒。这种规模的自动化暴力猜测带来的风险不容忽视,它无疑为钓鱼攻击及SIM卡交换攻击提供了新的攻击路径。

钓鱼攻击依赖于攻击者掌握了目标用户的详细信息,从而制造更加真实可信的欺诈信息;SIM卡交换攻击则可能导致用户手机号码被篡改,进而接管账户的身份验证流程。为了实施针对特定攻击目标,攻击者需掌握目标账户的“显示名称”。然而自2023年以来,谷歌对显示名称进行隐藏,仅在双方有过互动的情况下才会显示,这本应提高账户信息的隐私保护。BruteCat进一步发现,通过创造并将目标账户指定为拥有者的Looker Studio文档,可以绕过这一限制,让攻击者无须互动即可获取目标显示名称。显示名称获取之后,攻击者便可以结合部分已知电话号码信息,将攻击范围大幅缩小,大幅提升暴力猜测效率。同时,攻击者还能通过谷歌账户恢复流程中显示的部分号码后缀来辅助定位目标电话号码,甚至利用其他第三方服务如PayPal的密码重置机制,收集更多电话号码线索,缔造极具威胁的“号码拼图”。

在漏洞被报告给谷歌之后,起初谷歌评估风险等级较低,仅在2025年5月22日将漏洞风险上调至中等级别,并采取临时缓解措施。最终,谷歌于2025年6月6日关闭了该无JavaScript表单接口,彻底阻断了利用该漏洞的途径。然而,在此漏洞被修复前,是否已有攻击者利用该渠道发起过大规模信息窃取,仍未可知。该事件不仅暴露了谷歌账户安全防护中存在的疏漏,也提醒各互联网企业需持续淘汰过时设施,强化多层防护设计。对于普通用户而言,合理保护个人信息、避免公开展示敏感信息及随时关注账户安全通告尤为重要。一些安全防护建议包括:定期更新密码,启用多因素认证,不轻易将个人电话号码或邮箱关联到公共场合,升级手机及操作系统以防范SIM卡交换风险等等。

此外,企业应不断优化账户恢复机制,增加动态验证码、行为分析和异常检测,防止接口被滥用。此次事件也凸显了跨国电话号码格式识别的重要性,利用libphonenumber等工具构建多国号码数据库对于攻击者和防御者均有重大战略意义。安全社区和厂商应加强合作,共同建立起及时响应和修复漏洞的快速机制,保障用户数据安全。未来,随着AI与自动化技术的持续发展,攻击手段将日趋复杂,防御体系面临更大挑战,每一位互联网参与者均需提高警惕,才能在数字时代保护自身以及客户的信息资产安全。谷歌账户作为连接谷歌生态的关键凭证,安全问题牵一发而动全身。此次研究员BruteCat的发现为整个网络安全行业敲响警钟,它不仅展示了漏洞发现与利用的技术细节,更是一次宝贵的反思机会。

我们期待所有互联网企业以此为鉴,加强产品安全设计,完善用户保护机制,推动数字世界更加安全可靠。数据安全没有终点,唯有不断前行。