零日漏洞,作为尚未被厂商发现或修补的安全缺陷,一直是网络攻击中极具破坏力的利器。进入2024年,尽管零日漏洞的公开数量较2023年有所下降,但整体利用趋势依然高企,特别是在企业技术领域,引发了业界的广泛关注。谷歌威胁情报团队(GTIG)发布的数据显示,2024年共有75个零日漏洞遭到实际利用,虽然低于2023年的98个,但仍高于2022年的63个,这反映出零日漏洞依然是威胁行为者手中的“热门商品”。这些漏洞为攻击者提供了无可比拟的先发优势,因其尚无补丁可供防御,从而使攻击更具隐蔽与高效性。国家支持的攻击团体和商业间谍软件公司是利用零日漏洞的主要力量,其中超过一半的确认利用案例与网络间谍活动直接相关。谷歌特别指出,中国的相关黑客组织以及一些未指明的商业间谍软件厂商,在2024年利用了分别达五起和八起的零日漏洞。

值得注意的是,朝鲜的国家支持攻击团队也首次成为零日漏洞攻击的重要参与者,攻击数量达到五起,显示出其网络攻击能力的持续提升与活跃。企业级技术产品成为零日漏洞攻击的核心目标,占全部零日漏洞的44%。这其中安全和网络设备尤为突出,20起漏洞影响了诸如Ivanti云服务设备、Palo Alto Networks的PAN-OS、Cisco自适应安全设备以及Ivanti Connect Secure VPN等关键企业基础设施产品。安全和网络工具因其连接企业大量系统且需要高权限管理,成为攻击者优先选择的突破点。相比传统终端检测与响应(EDR)工具难以覆盖这些设备,单个零日漏洞即可实现远程代码执行或权限提升,极大增加了攻击的威胁强度和成功率。在被攻击的企业安全厂商中,微软、谷歌、苹果和Ivanti占据了最多零日漏洞的排名前三和第四位。

微软依旧是攻击焦点,谷歌紧随其后,Ivanti作为安全厂商首次进入前三,反映出安全设备本身也正在变成攻击的重灾区。虽然排名不一定直接反映厂商安全水平,但从中可以窥见攻击者对企业安全产品的兴趣日益浓厚。针对Ivanti的攻击,谷歌的分析将其与中国的UNC5221黑客组织联系起来,揭示了国家级网络力量对特定安全产品的持续关注与针对性攻击。分析人士警告,这类攻击可能会进一步升级,特别是随着相关安全产品被广泛部署,攻击者的扫描和侦察活动呈现数倍增长。零日漏洞市场同样处于蓬勃发展态势,地下黑市中单一漏洞的交易价格动辄数百万美元,吸引了众多资金雄厚的威胁行动者积极参与。软件开发中对安全设计的忽视,导致多年来传统漏洞类型不断重复出现,助长了零日漏洞的产生和利用。

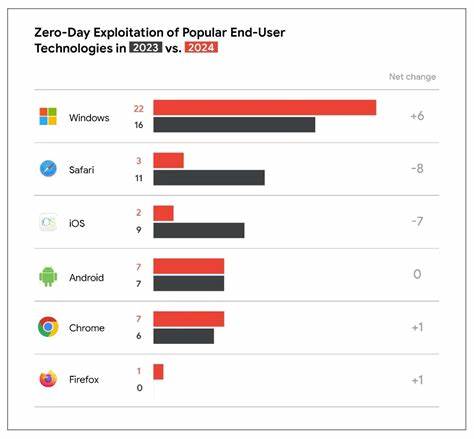

五眼联盟在2024年11月发布的警告中明确指出,过去一年中最频繁被利用的漏洞大多数属于零日类别,这种趋势与前一年保持一致。英国国家网络安全中心CTO Ollie Whitehouse强调,厂商必须采取主动姿态,改善开发流程,提高产品的安全性,同时加快漏洞修复速度。对于防御方而言,更加警觉的漏洞管理变得至关重要,因为零日攻击正逐步成为网络入侵的新常态。他指出零日漏洞的日益普遍,不仅威胁大型科技企业,也对用户构成潜在风险。谷歌也表达了类似观点,认为大型科技公司丰富的零日应对经验使其更能将此类风险视为可控问题,而中小型厂商和新兴产品则需要付出更多努力,采取安全优先的开发实践以降低风险。展望未来,尽管企业厂商不断加固安全措施,传统被攻击产品如智能手机和浏览器的零日攻击有所缓解,但零日漏洞利用仍预计在企业技术领域稳步增加。

网络威胁环境的复杂性和攻击手段的创新性使得零日漏洞难以完全杜绝,企业必须持续提升安全意识和防御能力。综上所述,2024年的零日漏洞利用形势凸显了企业技术设备和安全产品的脆弱性,也反映了网络攻击者对高价值目标的不懈追求。安全厂商和企业用户应高度重视漏洞风险,加强安全开发和快速响应机制,稳步推进安全治理,为迎接更加严峻的网络威胁挑战做好准备。零日漏洞的持久威胁提醒我们,只有创新与合作才能构筑坚固的数字防线,保障企业信息资产的安全与稳定发展。