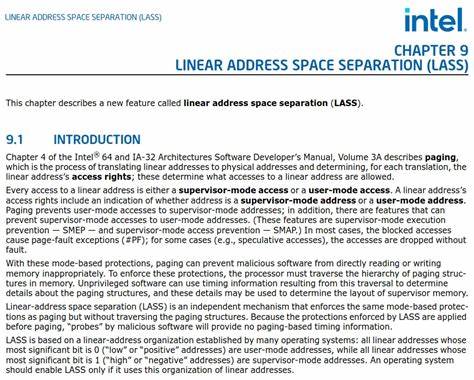

在信息安全日益受到全球关注的当下,操作系统内核的安全防护技术显得尤为重要。英特尔作为计算机硬件与技术的全球领导者,长久以来致力于通过硬件层面的创新提升系统的整体安全性。线性地址空间分离(Linear Address Space Separation,简称LASS)便是英特尔推出的一项面向Linux系统的前沿安全特性,旨在有效防范各种侧信道攻击,增强用户和内核空间的保护隔离。自2023年初英特尔首次公开LASS相关补丁以来,经过两年多的持续研发和社区推动,该项目已经发展到第六版本补丁,且正逐步走向Linux内核的主流支持阶段。LASS技术的核心理念是通过硬件机制,实现对虚拟地址空间访问的严格分离,在不依赖传统分页机制的基础上提供安全隔离。这种创新性思路极大地减少了内存访问过程中可能泄露的微架构时间信息,显著降低了攻击者利用页表信息推测内核布局的风险。

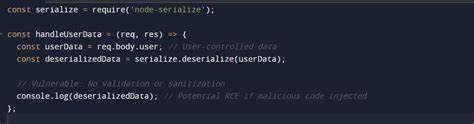

传统上,系统通过使用分页机制和诸如SMEP(Supervisor Mode Execution Prevention)以及SMAP(Supervisor Mode Access Prevention)的安全特性来限制用户态对内核态内存的访问。然而,这些技术需要处理器遍历分页结构,这一过程可能被恶意软件通过时间差捕获,从而获取系统内部详细的内存映射信息,为复杂攻击打开了可乘之机。相较之下,LASS在分页动作之前就进行访问权限的验证,这意味着处理器根本不需要访问分页目录、页表这类数据结构,从而大幅降低了时间测量泄露的可能性。具体来说,LASS技术通过硬件层面的一种路径来验证虚拟地址是否符合当前处理器运行模式的访问权限限制,一旦检测到访问违规,立即触发异常并报告,帮助内核捕获潜在的安全威胁。LASS的支持最早出现在英特尔的Sierra Forest系列处理器中,随后在Xeon 6代产品线中得到全面推广。目前,这些处理器已经正式出货,但Linux内核端的完整支持仍在积极完善中。

英特尔工程师Kirill Shutemov表示,最新版的LASS第六代补丁增强了违规访问的报告机制,提升了错误信息的可读性和可诊断性,进一步为内核社区带来了更好的调试与集成体验。随着补丁的不断优化,Linux内核是否能在即将发布的版本中采纳LASS支持,已成为业内密切关注的话题。LASS对于Linux安全生态的潜在影响不可小觑。侧信道攻击一直是现代处理器设计中的重要安全隐患,攻击者利用缓存、TLB(翻译后备缓冲区)、微架构预测和页表等机制的时间差,推测敏感数据的位置和内容。通过LASS,系统不仅能够从根本上阻止非法访问,更能阻断攻击者通过时间差推断内核地址布局的途径,实质性提升了系统对高级持续威胁(Advanced Persistent Threats, APT)以及零日攻击的防御能力。此外,随着云计算和虚拟化技术的普及,安全隔离成为多租户环境下的重中之重。

LASS作为硬件支持的内存访问隔离方案,有望为虚拟机监控器(Hypervisor)和容器安全提供更强保障,帮助云服务供应商降低因内核攻击带来的整体风险。当前,LASS在Linux内核中的整合还需克服诸多难点。技术团队需确保该功能对现有分页管理机制的兼容性,同时保持性能开销尽可能低,以避免影响服务器或高性能计算环境的运行效率。此外,硬件厂商、内核维护者以及安全社区之间的协作也是推进LASS广泛应用的关键。英特尔在开源社区积极提供技术支持和文档,同时鼓励更多开发者参与测试和优化,推动标准化和生态塑造。从长远角度看,LASS技术的演进不仅代表了英特尔在处理器安全领域的创新步伐,也预示着未来硬件与软件深度协同防护的新趋势。

随着对操作系统核心安全的需求愈发强烈,类似LASS的机制可能逐渐成为现代处理器标配,为信息安全提供坚实屏障。与此同时,其他芯片制造商也可能跟进相似设计,形成行业安全防护的良性竞争,推动整个生态系统的进步。总之,英特尔线性地址空间分离技术正逐步展现其在Linux及其他操作系统中的广泛应用潜力。它不仅是技术创新的象征,更是保障用户数据隐私和系统稳定性的重要力量。随着相关补丁的成熟和社区的积极参与,未来的Linux系统将更加强大、更具抵御高端安全威胁的能力。技术从诞生到成熟需要时间,英特尔与Linux社区的持续合作无疑为整个开源世界做出了典范,未来值得持续关注和期待。

。