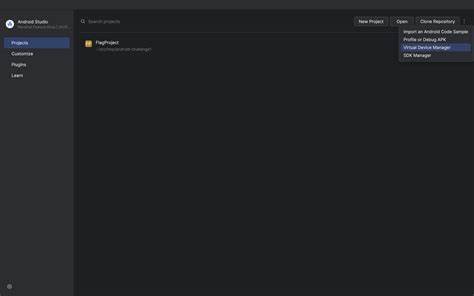

随着移动应用的快速发展,安全分析和逆向工程越来越受到安全研究人员和开发者的重视。要想全面了解一款Android应用的内部机制,仅靠简单的流量抓包远远不够,尤其在面对严密的安全防护机制如X.509证书固定时,传统技术往往难以奏效。为此,本文深入探讨如何构建一个具备Root权限的Android虚拟环境,结合强大的动态调试框架Frida和高效的网络拦截工具mitmproxy,实现对应用数据流和通信过程的全面渗透与分析,从而帮助用户进行流量拦截、证书绕过及功能逆向。 首先要确保拥有一个功能完善的Android仿真环境。Android Studio作为官方开发集成环境,内含虚拟设备管理器(AVD Manager)和多样的模拟器镜像,能够模拟不同硬件设备和系统版本。构建模拟器时,可以选择三种主要的系统镜像:带有Google Play的完整版本、包含Google API但无Play Store的版本,或者是纯净的AOSP镜像。

后者自带Root权限,但通常基础功能较为有限。为追求深入调试和系统修改,推荐选择支持Root的搭配方案,同时结合第三方的rootAVD工具,以便更灵活地透视Android系统底层。 rootAVD专为Android虚拟设备设计,能帮用户轻松实现模拟器Root操作。运行该工具后,用户需指定对应系统镜像的ramdisk镜像路径,随后程序将植入Magisk等模块,进而解锁系统管理权限。这对于后续安装Frida Server和修改系统关键API至关重要。在完成root配置并冷启动模拟器后,会看到Magisk应用的出现,为Root权限管理提供图形化界面。

初次使用时应允许ADB获得Root权限验证,保证整体环境的可操作性。 网络流量拦截方面,mitmproxy作为领先的开源中间人代理工具,能够拦截并解析HTTPS加密传输的API请求。传统抓包方法遇到证书固定机制时通常失效,而通过在模拟器内安装并信任mitmproxy生成的CA证书,可以在受控环境下抓取绝大多数流量。然而,随着应用安全机制的不断升级,证书钉扎技术往往在应用内部硬编码服务器证书,阻止代理CA的信任,这大大增加了流量逆向的难度。 这时,Frida便成为攻破阻碍的关键利器。Frida是一款强大的动态代码注入和运行时分析工具,特别适合移动设备逆向。

其包含两个部分:运行在宿主机的Python工具链和运行在目标设备中、需匹配CPU架构的frida-server二进制文件。在准备工作完成后,我们通过ADB将frida-server推送到模拟器的合适目录,并赋予执行权限,方便进行后续的动态劫持。 结合Frida,用户可以通过编写JavaScript脚本,实现对应用运行时的特定函数替换和拦截。诸如SSL证书验证相关的函数调用,可以动态重写为绕过认证的版本,从而成功规避常见的证书钉扎措施。社区中广受欢迎的通用SSL绕过脚本,即覆盖了大量不同实现方式的pinning逻辑,包括OkHTTP、TrustManager、WebView等多种方案。引用此类脚本,能够极大提升对加密通道的掌控能力,使得开发者和研究人员能够直接观察和调试底层HTTPS通信内容。

启动Frida后,通过命令加载相应绕过脚本并运行目标应用,即可实现应用所有通信都被mitmproxy捕获的理想场景。此时,通过mitmproxy界面即可实时查看应用发起的从请求头到响应体的完整数据包,结合Frida动态解密与改写代码的能力,极大拓宽了分析视角和方式。 整体而言,这种基于Root权限模拟器+Frida动态注入+mitmproxy流量代理的组合战略,能够突破传统抓包的限制,不仅破解了证书钉扎防护,更能控制并修改应用关键业务逻辑,实现深度逆向和安全测试。无论是移动应用安全评估还是网络通信攻防研究,都具有不可替代的重要价值。 不过在具体操作中,用户仍需注意模拟器版本和架构的兼容性、Frida Server版本的匹配以及代理证书的正确导入。通常以ARM64为例,确保frida-server下载与模拟器镜像架构一致,并在Android系统设置中认真安装CA证书,避免访问异常。

此外,应用通过拖拽APK安装或者开发者选项开启USB调试功能,进一步保障调试环境的稳定性和流畅度。 这种技术手段不仅帮助技术人员更好地洞察应用安全机制,也为学习移动安全攻防提供了极好平台。不断演进的移动应用安全挑战,推动开发者不断完善手法,深入掌握Frida和mitmproxy的运用则是破解限制、提升效率的关键所在。将这些工具有机结合,融合系统层Root权限的赋能,打造定制化、高自由度的Android测试环境,为未来更复杂的移动安全研究奠定坚实基础。 综上,掌握构建Rooted Android模拟器、部署Frida动态调试环境及配置mitmproxy代理,是移动安全领域不可或缺的技能。它不仅能轻松绕过证书钉扎,在HTTPS流量加密的大环境下获得通信内容,还能通过实时代码注入实现业务逻辑的调试与篡改,探索隐藏于UI之下的深层应用行为。

借助这套综合方案,安全研究者、逆向工程师及应用测试人员能够以更加高效的姿态,迎接移动端安全难题与挑战。 。