随着互联网技术的发展和用户对应用操作便捷性的需求提升,浏览器和移动端应用成为日益重要的交互入口,随之而来的身份验证和授权安全挑战也日益严峻。尤其是在采用OAuth协议的现代应用中,如何安全存储和管理令牌,防止敏感信息被窃取,成为开发者必须重点关注的问题。后端前端(Backend For Frontend,简称BFF)身份验证模式,作为一种既能提升开发效率又能保障安全的架构风格,正逐渐得到广泛应用。本文将深入剖析BFF架构模式的核心思想、它对OAuth身份验证流程的影响、为何传统将令牌存储于前端存在风险以及BFF如何成为解决路径,同时结合FusionAuth等实际案例,为开发人员提供安全可靠的身份验证实践方案。 在早期互联网时代,绝大多数Web应用采用传统的客户端-服务器设计,用户通过用户名和密码登陆,服务器通过设置包含身份验证信息的HttpOnly Cookie来管理会话状态。此种方式凭借其简单性和安全机制长时间被业界所接受。

Cookie的HttpOnly属性禁止JavaScript访问,防止令牌被恶意脚本窃取,同时SameSite属性通过限制跨站请求,有效抵御跨站请求伪造攻击CSRF。然而,随着单页应用(SPA)和移动应用兴起,传统服务端渲染受到挑战,更多业务逻辑和用户界面迁移至前端,导致OAuth访问令牌等敏感凭证不得不存储在浏览器的LocalStorage或SessionStorage中,产生了显著安全隐患。 浏览器LocalStorage或SessionStorage对JavaScript开放,攻击者通过跨站脚本攻击(XSS)注入恶意代码后,能够毫无障碍地窃取存储的令牌(access tokens和refresh tokens),这使得用户身份极易被冒用,后果严重。尽管OAuth 2.0协议引入了授权码流程(Authorization Code Flow)并推荐在无后端服务器的“纯前端”应用中使用PKCE(Proof Key for Code Exchange)以增强安全防护,但令牌终究不得不存储在浏览器环境,攻击面难以根本缩小。对此,行业内的安全专家和架构师提出了“后端前端”(BFF)的策略,即在单页应用前构建轻量级服务器层,专门负责认证和令牌管理,避免令牌直接暴露于前端。 后端前端(BFF)概念最早由SoundCloud于2015年推广,其初衷并非安全设计,而是为了解决多端应用共用单一API导致的耦合、大量协作和客户端负担等问题。

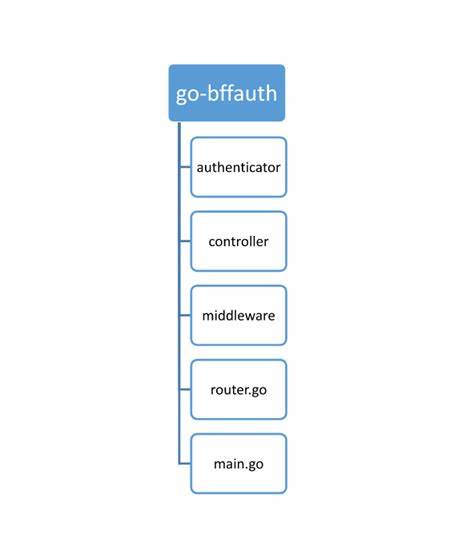

将单一的后端API拆分为针对不同客户端的专属后端,实现模块化开发和独立演进,极大提高团队开发效率。在安全领域,BFF模式进一步升华为OAuth令牌管理的“守护者”,服务器端代理客户请求,持有和使用访问令牌,而客户端仅存储有限的安全cookie,令牌不落入前端环境,从根本上避免XSS带来的信息泄露风险。 采用BFF架构后,OAuth授权码流程展现出更多安全保障。用户通过浏览器发起登录,服务器端接收授权码并向认证服务器交换令牌,随后存储access token与refresh token,客户端仅通过HttpOnly Cookie持有会话识别信息。所有对资源服务器的请求都首先由BFF代理完成,BFF服务器根据本地持有的令牌进行身份验证和授权,防止令牌泄漏。因HttpOnly Cookie的保护,即使遇到XSS攻击,攻击者也无法访问令牌,这极大提升了整体安全性。

此外,BFF还能通过限制暴露给客户端的端点数量,结合行为分析和异常检测,早期发现并拦截异常操作,提升应用防御能力。 当前服务器无状态设计及服务器端托管的OAuth代理不再是高门槛任务,开发者可通过多种成熟方案快速构建。以FusionAuth为例,提供了内置的BFF功能,减少典型开发流程中的复杂认证委托代码;Node.js生态中的Passport.js和OAuth2 Proxy等项目,提供了开箱即用的OAuth客户端和令牌代理支持。开发者仅需配置授权服务器URL、客户端ID和密钥,即可实现安全授权和令牌管理。此外,搭配Docker容器技术,快速启动融合身份提供者和BFF中间件成为现实,极大降低了部署门槛和运维难度。 在移动端和桌面端应用中,由于HTTP库支持有限,cookie管理机制不如浏览器规范,因此BFF的安全优势会受到一定影响。

但通过将访问凭证存放在短生命周期的服务器端会话中,攻击者即使窃取令牌,也只能在很短时间内进行滥用,减轻潜在风险。对于重要的敏感操作,推荐配合多因素认证或风险限制策略,完善安全防护体系。 尽管Serverless架构理念追求无服务器托管,极大方便了开发和部署,对于应用安全而言存在明显短板。令牌必须要存储于客户端环境,因而面临更高的窃取风险。官方OAuth建议的PKCE机制仅能降低授权码被窃风险,但无法有效阻止恶意JavaScript窃取Access Token和Refresh Token。甚至可见,攻击者只需等待用户离开页面,就能利用偷取的刷新令牌长期冒充用户。

此类实际案例警示开发者,盲目追求无后端模式存在巨大安全隐患。 安全意识的提升促使越来越多企业重视BFF架构的加持,尤其在金融、医疗和电子商务等高敏感行业,采用BFF为前端提供权责明确的认证和授权代理,成为行业新标准。BFF的引入不仅保护了访问令牌的机密性,也使得身份验证逻辑集中化管理、易于审计和监控。对前端来说,应用的复杂度反而减轻,令牌管理和安全细节全部依赖服务器,前后端职责分工明确,利于大型团队分布式开发。 总结来看,后端前端(BFF)身份验证设计不仅是提升开发效率的良方,更是现代OAuth安全防护的核心利器。它通过服务器端代理OAuth访问令牌,避免敏感信息暴露于前端,降低XSS攻击带来的令牌泄露风险,同时支持更灵活的多端身份验证策略。

结合成熟的BFF解决方案,开发者能够轻松实现高度安全可靠的身份验证体系。未来,随着互联网安全形势的不断变化和OAuth规范的演进,BFF模式必将成为Web和移动应用开发不可或缺的重要组成部分,保障用户身份安全和业务持续稳定运行。