随着互联网的发展,网络安全已成为全球关注的焦点。分布式拒绝服务攻击(DDoS)作为一种极具破坏力的网络攻击方式,不断演变升级,给线上服务和关键基础设施带来了巨大威胁。2025年5月中旬,Cloudflare成功阻挡了一次震惊业界的7.3 Tbps超大规模DDoS攻击,刷新了历史纪录,也展现了其先进的防御体系和技术实力。这次攻击不仅速度惊人,还展示了多种复杂攻击手段的结合,成为网络安全领域的教科书案例。 这次7.3 Tbps攻击针对的是Cloudflare的一位客户,一家利用Magic Transit服务保护其IP网络的主机服务商。主机和关键互联网基础设施正日益成为DDoS攻击的频繁目标。

此次攻击在45秒内向目标发起了高达37.4 TB的流量冲击,这相当于在极短时间内下载了超过9300部高清电影,或者连续播放7480小时的高清视频,数字之庞大令人震惊。 攻击流量峰值触及了每秒34,517个目标端口,且源端口也呈现类似分布。此次攻击的流量构成极具特点,约99.996%为UDP洪泛攻击,余下的0.004%包含多种反射放大攻击类型,例如QOTD、Echo、NTP反射攻击,以及Mirai UDP洪泛攻击、Portmap洪泛和RIPv1放大攻击。每种攻击手段都有其独特的工作原理和针对性防护措施,其中UDP洪泛攻击以其简单高效的压力攻击成为此次流量的主体。 针对UDP洪泛攻击,Cloudflare建议利用云端大容量DDoS防护配合智能限速策略,合理丢弃不必要的UDP包以减轻负载。但这类措施需谨慎执行,避免误伤VoIP、视频会议等依赖UDP的合法服务。

针对反射放大类攻击,如QOTD、Echo等协议被滥用来放大攻击流量,关闭这些已废弃的服务和阻断相关端口是最简单有效的防范方法。针对NTP协议利用的monlist命令的反射攻击,升级服务器以禁用该命令,并限流UDP/123端口请求,是防御的关键。此外,Mirai僵尸网络利用IoT设备发动UDP洪泛攻击,安全加固IoT设备、防止默认密码并保持固件更新至关重要。 这次DDoS攻击的流量源头极为分散,来自全球161个国家的超过12万多个独立IP地址,涵盖超过5400个自治系统。其中,巴西和越南贡献了近一半攻击流量,台湾、中国等亚洲区域也占据重要比重。数据显示,电信运营商如Telefonica Brazil和Viettel Group是攻击流量最主要的出发网络。

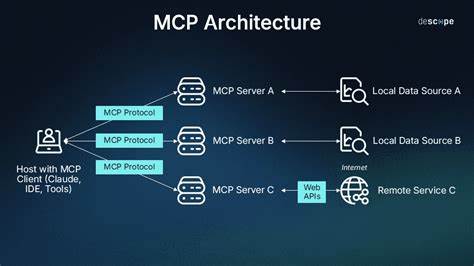

攻击源分布的广泛和多元性,使得传统单点应对手段难以奏效,而Cloudflare全球Anycast网络构建起分布式防御体系,实现流量就近分散处理,增强防御弹性。 Cloudflare的防御体系核心在于其全球293个位置,477个数据中心的协同运作。依托Anycast技术,攻击流量被自动引导至最邻近的数据中心,实现本地化拦截,最大程度避免单点过载。这种架构使得防御不再是中心化瓶颈,而是分布式、自治的集体防御。同时,Cloudflare自动化的检测系统在每个数据中心内实时运行,基于Linux内核的XDP和eBPF技术采样数据包,利用独创的dosd(拒绝服务守护进程)启用多层复杂模式识别。从数据包头字段的共性差异到异常流量特征,系统快速生成多个攻击指纹,并找到最精准、干扰最小的匹配规则进行拦截。

这一自动化的检测和防御机制不仅依赖单点判断,更通过“gossiping”协议在整个网络内共享实时识别的风险指纹,使得其他节点迅速响应类似攻击,整体网络防护能力得到大幅提升。得益于这套高效且智能的系统,无需人工干预或报警,Cloudflare及时阻断了来势汹汹的攻击流量,保障了客户服务的连续性和用户体验。 此次事件凸显了现代网络安全防御系统在应对超大规模、多向量DDoS攻击时的重要作用和必要性。随着攻击技术的不断提升,企业和服务提供商必须充分利用分布式网络架构、自动化威胁检测及智能流量管理技术,实现对异常流量的快速响应和精准阻断。Cloudflare除向客户提供强大的防护服务外,还通过免费开放的Botnet Threat Feed,帮助更多服务提供商识别并打击恶意攻击源头,促进整个互联网生态的稳定与安全。 网络安全的竞赛永无终点,面对攻击者的不断变革与升级,只有依托不断创新的技术手段和全球协同防御体系,才能有效捍卫数字世界的安全与信任。

Cloudflare此次阻挡7.3 Tbps攻击的成功,为互联网行业树立了强大防御的标杆,也为全球范围内的安全保障提供了宝贵经验。 未来,随着5G、物联网和云计算等技术的广泛应用,网络攻击规模和复杂度只会进一步提高。业界必须保持高度警觉,加强网络安全基础设施建设,推动安全技术研发和标准制定。普通企业也应加强自身防护意识,合理部署云防护服务,规避网络攻击风险,共同构筑更安全稳定的互联网环境。Cloudflare的成功防御不仅是技术胜利,更彰显了互联网企业肩负的社会责任。 综上所述,Cloudflare凭借其全球分布式网络架构、领先的自动化智能检测与缓解系统,成功阻挡了迄今为止规模最大的7.3 Tbps DDoS攻击。

该事件不仅展示了超大规模网络攻击的现状,也为未来网络安全防御指明了方向。通过合理的端口管理、敏捷的反射放大攻击防护、多层流量识别和智能响应机制,互联网得以持续运行,为全球用户提供安全稳定的在线体验。守护互联网的安全,需要科技的力量,更需全社会共同努力。