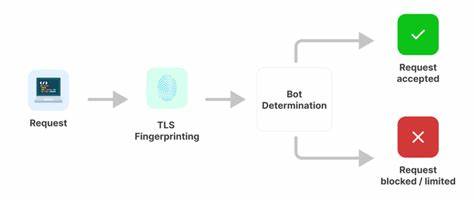

随着互联网的发展,网络安全威胁日益多样化和复杂化,各类恶意扫描、爬虫和攻击流量层出不穷,给服务器和网络服务带来了巨大压力。传统防护手段往往依赖于静态规则或者简单的IP黑名单,难以应对不断变化的攻击策略和新型威胁。在这种背景下,指纹识别技术成为一种有效提升网络流量识别和过滤能力的手段。Finch集成了多种TLS和HTTP协议层的指纹识别方法,打造了一款适用于防御恶意流量、欺骗攻击者以及部署动态蜜罐的强大反向代理系统。 Finch是由开源社区和安全专家共同维护的一款反向代理工具,采用高效的Go语言实现。它不仅支持传统的HTTP代理功能,更在低层TLS握手环节提取特征信息,获取客户使用的TLS客户端指纹,包括JA3、JA4以及针对HTTP/2协议的Akamai指纹等。

此外它还支持实验性质的HTTP/3和QUIC协议指纹识别,力图覆盖主流传输协议的更多细节信息。 Finch最独特的亮点在于其灵活而强大的规则引擎。开发者采用HCL(HashiCorp Configuration Language)语言编写过滤规则,能够针对指纹匹配、HTTP头信息、访问路径、请求方法、IP来源等多维度条件设置动作策略。这些动作包括允许通过、拒绝访问、流量重定向到其他上游服务器,乃至更具欺骗性的策略,比如基于大型语言模型生成的动态响应内容欺骗攻击者,或者通过缓慢响应的“陷阱”策略延缓扫描器。 通过指纹识别,Finch可精准识别不同客户端环境或工具库,从而准确判断访问请求的真实意图和来源。传统的IP黑名单和地址阻断往往容易被攻击者绕过或代理,而指纹信息难以篡改,极大提高了检测的准确性和防御效果。

尤其是在对付自动化扫描器、爬虫和恶意机器人时,Finch能够显著降低误判率,保护正常用户体验。 Finch支持热加载配置和规则文件,操作简单便捷。管理员可实时更新规则,无需重启服务保证业务连续性。内置管理API允许远程配置管理,结合认证机制保障安全。实时事件推送(SSE)功能助力安全运营团队及时掌握访问态势和异常事件。对于测试和数据采集,Finch还提供回显模式,能够将指纹信息直接反馈给客户端,方便分析与调试。

借助集成的Suricata HTTP规则引擎,Finch能够兼容并直接加载现有的Suricata规则,无需额外部署Suricata服务。匹配的规则信息可以被引擎引用,触发更加复杂的联动策略,进一步增强流量检测的深度和广度。这种设计极大地降低了安全产品的研发难度和维护成本,为用户提供开箱即用的解决方案。 对于现代网络安全领域来说,欺骗防御能力成为提升防护深度的重要方向。Finch通过集成名为Galah的组件,利用先进的大型语言模型技术实时生成对攻击者的迷惑响应。这种动态的蜜罐响应能迷惑攻击者,延迟或干扰恶意扫描和信息收集,减弱攻击效果。

配合缓慢响应的“陷阱”功能,更是能让恶意流量消耗更多资源,减轻真正服务的负荷。 在部署方面,Finch灵活支持多监听器配置,每个监听器可绑定不同的TLS证书、上游服务器与规则集。无论是对外提供服务的主网关,还是对特定威胁的蜜罐环境,都可以在同一实例中统一管理。Docker原生支持和丰富的命令行选项,使Finch轻松融入现代云原生和DevOps体系。 值得一提的是,Finch还对QUIC和HTTP/3协议提供实验性支持。随着这两项协议的普及,传统基于TCP和TLS的检测机制相对滞后。

Finch通过分析QUIC初始包,提取JA4指纹,实现对HTTP/3加密流量的指纹监测,走在网络安全技术的前沿。 虽然目前Finch仍处于v0.1.0版本,尚未标榜生产环境的完全稳定,其活跃的开源社区和持续迭代彰显了项目的生命力。用户在部署前应做好充分测试,但通过Finch,网络安全团队可以获得一款强大的工具,显著提升对恶意流量的识别和应对能力。 结合指纹技术的应用,未来网络安全防护将更加智能和动态。Finch作为一款开源且具前瞻性的产品,推动了识别技术从理论到实战的转化。它不仅帮助防御者精准识别恶意访问,还能通过欺骗与缓慢响应策略,主动影响攻击链条,使网络防御从被动防御迈向主动智能。

综上所述,Finch凭借其指纹感知能力、多层次规则引擎、灵活的策略响应和新兴协议支持,成为网络安全领域值得关注的创新利器。它适合用来阻断恶意爬虫、减缓扫描器速度、动态调整访问流量以及部署智能蜜罐。未来随着项目的不断完善,Finch或将成为构建安全可信网络基础设施的重要组成部分。网络安全从来不是一项静态任务,依托像Finch这样的工具,不断提升识别和反制技术,才能在威胁面前立于不败之地。