随着社交媒体的普及,Instagram成为全球用户分享生活瞬间的重要平台。与此同时,账号安全问题也逐渐突显,许多人因遗忘密码或其他原因无法访问自己的账户。针对这一需求,Insta-Cypher作为一个开源的密码破解工具进入了公众视野,它利用暴力破解技术尝试恢复Instagram账户密码。虽然其设计初衷是用于合法的密码恢复,但伴随技术进步带来的影响和潜在风险,同样值得深入关注。Insta-Cypher是由开发者Pralin Khaira基于Bash脚本语言编写的,旨在帮助用户通过密码猜测列表对目标Instagram账户进行密码尝试。作为一种暴力破解手段,它依赖于大量预设密码词典,结合多线程处理技术以提升尝试速度。

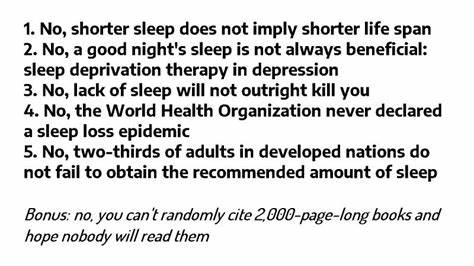

此外,工具还集成了Tor网络,以实现匿名访问,避免IP被Instagram平台封禁,从而维持攻击的可持续性。其核心工作流程是根据用户提供的账号信息循环尝试密码,直至成功登录或用尽密码列表。尽管Insta-Cypher具备一定的技术含量,但必须强调的是,暴力破解本质上是一种高风险操作。Instagram为防止暴力破解,实施了多项安全措施,比如登录失败后的验证码验证、限制登录频率以及账户锁定机制,使得此类工具的实际效果逐渐减弱。事实上,随着平台安全性的提升,利用暴力破解工具成功登录的概率大幅降低,也导致Insta-Cypher在技术更新上的困难和使用局限。由于涉及个人隐私和账号安全,Insta-Cypher的使用者必须明确伦理底线和法律边界。

未经授权对他人账户进行密码攻击是违法行为,有可能引发法律诉讼和严重的社会责任后果。官方明确声明,该脚本仅适用于拥有账户授权的用户,旨在支持密码找回,而非非法入侵。此外,密码大全作为暴力破解的基础资源,对破解效率至关重要。Insta-Cypher附带了超过30多万个密码的默认列表,内容涵盖常见弱密码和常用字符组合。用户也可自行扩展密码词典,以匹配目标账户的可能密码,增强破解的精准度。然而,即便如此,随着社交平台推广强密码且不断强化安全系统,密码猜测的成功率依旧有限。

在安装和使用方面,Insta-Cypher的操作流程相对简洁。用户首先需确保系统安装并启动Tor服务,保障连接的匿名性。随后克隆GitHub项目源码,授予执行权限后即可运行脚本进行攻击。该项目开源且基于GPL-3.0许可证发布,允许用户在合法框架下研究和改进脚本。该工具的设计也考虑到了用户体验,比如提供会话存储功能,当暴力破解任务被中断时可以重新恢复,避免重复尝试浪费时间。同时,多线程支持进一步优化了破解效率,利用系统资源加快密码尝试速度。

尽管如此,暴力破解攻击已被主流平台视为违规行为,Instagram也通过智能算法和监控系统实时识别异常登录,促使暴力破解工具的攻击路径变得狭窄。若继续滥用,账号将面临被永久封禁的风险。随着互联网安全意识的提高,推荐广大用户更倾向于通过官方渠道找回密码,比如通过绑定的邮箱或手机验证码等安全验证方式。借助类似Insta-Cypher这类工具的技术分析价值,更应注重安全防护和合法使用。Insta-Cypher案例对于网络安全从业者和爱好者提供了一个研究暴力破解机制的实践平台,有助于测试密码复杂度和账户安全性评估。在深入理解攻击方法的基础上,开发更严密的防御措施成为可能。

此外,开发者社区也在不断呼吁技术推广应携带强烈的责任意识和合法授权,积极避免工具被恶意利用。总的来说,Insta-Cypher是一个集技术与伦理挑战于一身的密码攻击辅助工具。它展示了暴力破解的原理与应用场景,同时也提醒人们在数字信息安全时代,密码管理和账户保护的重要性。合理、合法、合规地使用此类工具,才能真正实现保护个人隐私与数据安全的目标。未来,随着技术升级和平台安全策略的改变,密码破解技术和反破解技术的较量将持续推进,为互联网安全生态注入更多复杂性和创新动力。作为用户,应不断提升自我安全意识,采用多重认证及强密码策略,为账号建立严密的安全防线,防止任何非法访问和个人信息泄露风险。

。