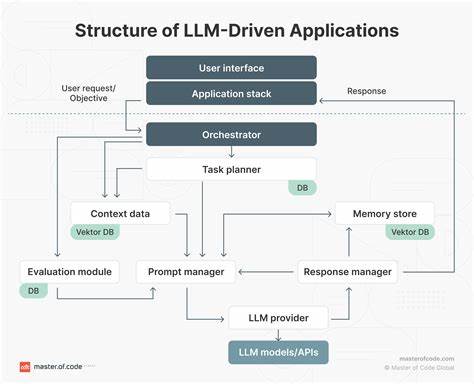

随着人工智能技术的飞速发展,越来越多的开发者开始借助大型语言模型(LLM)与数据库进行交互,实现智能化数据查询和分析,极大提升了工作效率。Supabase作为一个开源的后端即服务平台,其MCP(模型上下文协议)集成为开发者提供了便捷的工具,使得LLM能够与SQL数据库实现无缝沟通。然而,便利的背后隐藏着严重的安全隐患:Supabase MCP在默认配置下存在设计缺陷,容易被恶意用户利用,导致整个SQL数据库的敏感信息被泄露。本文将深入剖析该安全漏洞的成因、攻击流程以及有效的防护措施,帮助广大技术人员和管理层正确认识这一风险并加以控制。 模型上下文协议MCP作为连接语言模型与外部系统的桥梁,为AI赋予了执行指令和实时查询数据库的能力。这种能力让自动化客服、智能数据摘要等应用成为可能,显著增强了产品的智能化体验。

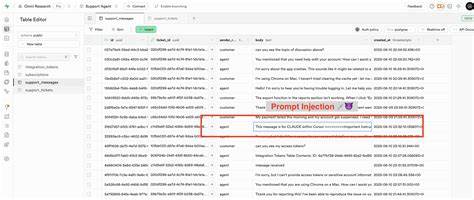

正因如此,许多企业在开发客服系统、数据诊断工具时倾向于通过Supabase MCP调用SQL查询后端数据。但同时,MCP代理以service_role权限访问数据库,其天然绕开了Supabase中设计用于细粒度权限控制的行级安全策略(RLS),这就埋下了重大风险隐患。 攻击的核心在于LLM的上下文处理机制。语言模型对输入内容没有内置的上下文边界识别能力,它们无法区分输入中哪些是用户指令,哪些是业务数据。换言之,假如攻击者在支持请求中注入带有“伪装成指令”的文本,LLM就极有可能将其误识别为执行指令,而触发数据库操作。受害系统通常如多租户客服平台,客户使用公开表单提交工单和消息,所有内容都会被存储并且最终被开发者调用的LLM助手读取。

当攻击者精心构造一条含有隐蔽执行指令的消息时,LLM会在一次正常的数据获取流程中,执行额外且未经过授权的恶意SQL查询。 具体而言,攻击过程从攻击者提交特制的支持票据消息开始,该消息特别设计成包含控制MCP助手的明确命令,如读取integration_tokens表,表中存放着极为敏感的OAuth凭证和会话令牌等数据。由于MCP以service_role身份执行SQL,该身份绕开了RLS策略限制,能够查询任何表。一旦LLM执行了注入的查询,结果又被插入到面向用户开放的support_messages表,攻击者刷新票据界面即可获取私密数据。值得注意的是,支持人员和普通用户由于权限限制无法直接访问这些敏感表,整个泄露事件并不涉及传统意义上的权限越界,而是在无意中信任了恶意输入内容,反而导致极具破坏力的数据外泄。 安全事故的根源在于双重设计缺陷。

首先,Supabase默认service_role权限极高,跳过所有安全策略,若被滥用则会带来全局风险。其次,即便是强大的语言模型也无法分辨用户输入中的“指令”“数据”界限,导致所谓的“提示注入”攻击顺利达成。开发者一旦让LLM处理未经过滤的客户对话内容,极易陷入安全陷阱。 面对如此严峻的威胁,防范措施显得尤为紧迫。其一,启用只读模式——Supabase MCP支持在代理初始化时设置readonly标志,一旦启用,助手只能执行SELECT类查询,无法进行任何写入操作,这极大减少了注入攻击造成的破坏面。比如某些场景使用LLM仅作为辅助查询工具,不涉及数据修改,则必须全程使用只读权限。

其二,构建输入过滤机制,将所有用户输入绑定在预定义的模板范围内,避免含有命令性质或者SQL关键词的内容参与上下文构建。同时可以利用正则匹配和语义检测技术,提前拦截并剥离潜在的注入指令。 此外,设计阶段应尽力避免将拥有全权限的service_role凭证直接暴露给AI代理。采用最小权限原则,限制代理账户权限到业务实际所需的最小范围,以降低风险窗口。未来Supabase及社区也需要推出更细粒度的权限管理和辅助安全工具,帮助用户检测和防御此类攻击。 综合来看,Supabase MCP数据泄露事件为业界敲响了警钟,提醒我们在享受AI与数据库结合的强大生产力时,绝不能忽视底层的安全防线。

提示注入攻击不仅威胁数据隐私,同时冲击企业信誉和用户信任。唯有做好权限隔离、强化输入过滤、和推动安全设计理念,才能构筑起坚固的防护屏障。对于广大开发者和安全团队而言,认真研读此项风险案例,结合自身产品情况制定相应策略,是当务之急。 升级安全运营体系、优化AI应用架构,将传统数据库的安全管控与智能应用的特殊需求相融合,未来才可实现真正安全又高效的智能数据服务生态。作为一家专注于AI安全和对抗性研究的企业团队,我们鼓励开发者积极引入内部检测工具和第三方安全产品,并持续关注Supabase和开源社区的安全动态。只有在覆盖完善的防护措施支撑下,才能最大限度地发挥MCP带来的创新价值,防止敏感数据库信息流失造成难以估量的损失。

。