近年来,随着计算机体系结构的不断复杂化,侧信道攻击已成为硬件安全领域备受关注的话题。2025年7月,全新一类被称为瞬态调度器攻击(Transient Scheduler Attacks,简称TSA)的投机执行相关侧信道漏洞被公开,这一漏洞主要影响AMD的处理器系列。Linux内核社区迅速响应,合并了针对这一新漏洞的修补代码,积极推动安全防护措施的实施。瞬态调度器攻击是基于处理器微架构中的投机执行机制,通过观察指令执行时间的微妙差异来推断出其它安全上下文中的敏感数据。这类攻击利用了由于硬件设计或逻辑优化而产生的执行时间偏差,攻击者能够借此绕过传统的安全边界,窃取用户及内核空间的数据,甚至影响虚拟化环境中的客户机与宿主机之间的信息隔离。Linux内核为此引入了新的内核配置选项――MITIGATION_TSA,允许用户针对AMD处理器启用或关闭针对瞬态调度器攻击的防御机制。

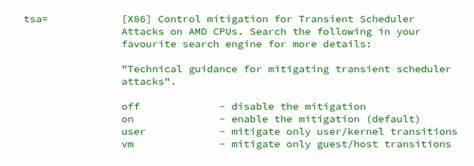

此配置的加入,标志着Linux系统在面对此类硬件级别安全威胁时提升了主动防御能力。内核中还增加了名为tsa=的内核启动参数,管理员可以通过该参数灵活调整防护范围,针对用户态与内核态间的切换或者虚拟化环境下的客户机/宿主机转换进行选择性防护。这种灵活性对性能影响的平衡尤为关键,确保系统安全的同时,最大限度减少性能损耗。此次修补还伴随着AMD官方发布的新微代码更新,主要适用于AMD Family 19h架构的处理器,比如Zen 3和Zen 4系列。虽然目前确认只有该系列处理器受到影响,但此次事件也提醒生态系统关注潜在的硬件漏洞风险,提高整体防护能力。微代码更新针对处理器内部调度逻辑进行了优化,旨在减少错误信息的传播导致的执行时间可预测性,从而有效缓解漏洞所带来的安全隐患。

作为顶级开源社区的Linux,能够快速集成并发布针对新漏洞的修复补丁,显示了社区的响应速度及对安全问题的高度重视。Phoronix等权威媒体及时报道了这一事件,详细介绍了补丁的技术细节及性能影响,帮助开发者和用户做好充分准备。对系统管理员和Linux用户而言,及时更新内核版本和AMD处理器的微代码固件是应对此类安全威胁的关键举措。虽然防护机制可能会带来一定的性能开销,但从数据泄露风险的角度来看,采取预防措施仍是整体利益最大化的明智选择。此外,Linux内核的模块化设计令该类安全补丁能够较为平滑地集成到主干代码中,为未来可能出现的硬件安全风险提供了良好的应对框架。在虚拟化环境日益普及的今天,保护客户机与宿主机之间的隔离边界尤其重要。

TSA漏洞通过调度器执行路径的微妙泄漏,有潜力破坏现有虚拟化的安全假设,Linux内核新增的tsa=调优选项恰恰提供了针对这一风险的防护手段。预计随着AMD官方安全公告的进一步完善,以及后续软硬件生态的协同迭代,针对瞬态调度器攻击的防护技术将更加成熟和多样化。与此同时,开发者社区也将在性能与安全之间寻求更佳的平衡点,推动更高效且安全的处理器设计和调度算法。整体来看,瞬态调度器攻击的披露与修补不仅仅是一场简单的安全事件,更是对当代复杂处理器内部运作机制的深刻洞察。它提醒我们安全不能仅依赖表层软件防护,更需从硬件设计角度入手,全面提升系统的安全韧性。2025年这次事件无疑重申了硬件安全领域持续进步的重要性。

Linux内核社区的快速反应为广大用户撑起了重要的安全保护伞,而AMD作为处理器设计方,也在积极与开源社区合作,共同织就更为坚固的安全防线。在信息安全和性能需求不断提升的未来,面对类似TSA这样的新兴威胁,将考验行业各方的创新能力与合作精神。持续关注内核更新,及时应用官方的微代码补丁,是每一个Linux用户和企业运维团队当前的首要任务。如此,才能在瞬息万变的安全形势中,保障系统的稳定与安全,规避潜在的隐私泄露风险,为数字化生活和工作环境筑牢铜墙铁壁。