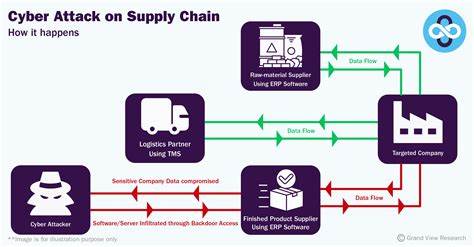

近年来,随着软件开发流程的不断自动化和优化,GitHub Actions作为一款热门的持续集成/持续交付(CI/CD)工具,得到了广泛采用。它不仅简化了开发者的工作流程,还大幅提升了代码交付的效率。然而,正因其庞大的用户基础和关键的自动化功能,使其成为攻击者的首选目标。2025年3月,一场复杂的供应链级联攻击被正式曝光,揭露了GitHub Actions工具中存在的严重安全隐患,并造成超过23000个代码仓库的CI/CD机密被泄露,成为软件供应链安全领域的新警钟。此次事件的爆发,对软件开发行业产生了巨大的影响,也引发了关于自动化工具安全性的新讨论。攻击从"reviewdog/action-setup@v1"组件的早期破坏开始,黑客通过植入恶意代码,不仅窃取了重要的访问凭证,还成功攻击了广泛依赖该组件的"tj-actions/changed-files"工具。

根据美国网络安全和基础设施安全局(CISA)的确认,这次攻击被定为CVE-2025-30066,并已发布了版本46.0.1进行修补。攻击者通过巧妙地在安装脚本里插入base64编码的payload,将敏感的CI/CD密钥和秘密信息泄露到工作流日志中。如果相关仓库的日志设置为公开,这些机密信息对攻击者来说轻易可得,极大地提高了进一步滥用的风险。此次攻击的根源是供应链的层层嵌套与依赖,攻击者通过先侵入reviewdog项目的多个GitHub Actions版本,获取了属于"tj-actions"系统的个人访问令牌(PAT),进而借助该令牌攻破下游组件,形成了恶性级联效应。安全研究机构Wiz的深入调查披露了这一点,同时指出reviewdog项目广泛的贡献者基数和自动化邀请新成员的权限机制为攻击提供了方便。此次事件突显了开源项目和持续集成工具权限管理上的漏洞。

GitHub官方和相关维护者迅速响应,撤销了受影响的工具访问权限,并推送了补丁版本以防止进一步泄露。不过,专家警告,如果用户未及时排查并替换被破坏的组件,秘密信息未被有效轮换,类似攻击仍可能重演。针对使用受影响组件的组织,建议优先审查所有CI/CD工作流程中是否包含有问题的组件引用,尤其是"reviewdog/action-setup@v1"。一旦发现含有双重base64编码的恶意负载,应立即清除相关日志并彻底更换所有暴露的凭证。防范供应链攻击的最佳实践也在本次事件后得到强化。开发者应避免使用基于标签(tag)的动作版本,转而固定到具体的提交哈希(commit hash),确保所执行的动作版本不可篡改。

GitHub的允许列表(allow-list)机制也被推荐用以限制未经授权的第三方动作运行,进一步规避潜在威胁。此次事件同时反映出现代软件供应链生态系统的复杂性与脆弱性。在高度依赖开源和第三方自动化工具的趋势下,一个节点受到攻破可能导致海量项目受到牵连,放大了攻击影响。同时,这也提醒企业不得不将供应链安全纳入信息安全战略核心,建立完善的监测、响应和修复机制。总结来看,GitHub的供应链级联攻击揭示了CI/CD流程中隐藏的巨大安全隐患,提醒开发者和安全团队时刻警惕和加强对关键自动化工具的安全审查。只有通过协同合作、严格权限管理及合理版本控制,才能有效遏制攻击者对软件生态的渗透,保障持续集成环境的安全可靠。

随着数字化进程加快,供应链攻击呈现愈发复杂和隐蔽的趋势,开发者需不断更新安全意识和技术手段,筑牢软件开发生命线。未来,行业必将围绕软件供应链安全构建更为严格的标准和规范,推动自动化工具向安全方向持续进化。对每一个依赖GitHub Actions的团队而言,此次事件既是教训,更是重新审视与强化CI/CD安全防线的契机,唯有如此才能在日益复杂的网络环境下稳步前行,不断迈向更高效且安全的软件交付时代。 。