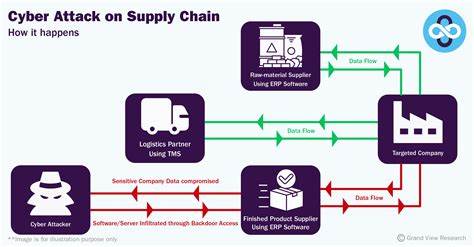

在网络世界中,信任一直是信息交换和交易的基石。然而,随着技术的进步和黑客手段的升级,传统的安全防护逐渐显得力不从心。供应链攻击作为一种极具隐蔽性和破坏性的网络攻击方式,正不断威胁着全球各行业的信息安全。它不仅打破了人们对软件和硬件供应商的信任,也让安全专家面对更复杂的挑战。供应链攻击指的是攻击者通过侵入某一供应商的产品或服务,例如软件、硬件或更新系统,将恶意代码或组件植入其中,借此渠道对终端用户发起攻击。这种方法使攻击者能够绕过传统的安全机制,直接利用受信任渠道进行渗透,造成大规模的影响。

攻击者一旦成功在供应链中植入恶意元素,便可通过软件更新、设备交付等正当流程,将木马或后门带入庞大的用户网络中。受影响的用户范围广泛,涵盖政府机构、企业乃至个人,受害者数量有时甚至成千上万。供应链攻击的危险性在于其"隐形"的特质。传统网络攻击往往通过钓鱼邮件、漏洞利用等方式直接针对目标,但供应链攻击则是在目标侧并未意识到的情况下,利用其信任的第三方造成入侵。这种方式让检测和防御变得极为困难,因为受攻击的软件或硬件在表面上看似完美无缺,更新和维护也是官方渠道。著名的SolarWinds事件是供应链攻击危害的生动案例。

2020年底曝光的这起黑客行动中,攻击者成功入侵了SolarWinds公司的代码库,在其广泛使用的网络管理软件Orion中植入了后门代码。通过这一途径,黑客得以潜伏于约18000家客户的网络之中,甚至渗透进美国联邦政府多个关键部门,包括国防部和国家航空航天局。这次事件不仅揭示了供应链攻击的规模和隐蔽性,也暴露了依赖第三方软件所带来的巨大风险。除了SolarWinds,其他诸如NotPetya勒索软件事件、Codecov软件开发工具被入侵事件、以及中国Barium组织针对华硕和CCleaner软件的多次攻击,也彰显了这类攻击的多样性和全球范围的影响。追溯供应链攻击的起源,可以发现其技术思想甚至可以追溯到上世纪八十年代。Unix操作系统的创始人之一肯·汤普森曾公开演示过一种攻击方法,通过在编译器中隐藏后门,使得即便审查源代码的用户也难以察觉。

这是一种极为深奥且危险的攻击方式,直接挑战了软件开发体制中的信任假设。现代供应链攻击的手法愈发多样化,不只限于软件层面,也延伸至硬件设备中。硬件供应链攻击包括在设备制造过程中植入恶意芯片或篡改电路板,令攻击者能够通过硬件后门进行窃密或控制。尽管这种攻击难度较大,但一旦成功,影响往往深远且难以修复。硬件攻击的隐蔽性和危险性也在于其物理层面的破解性极高,可能在产品交付之前就已受到威胁。解决供应链攻击难题,单凭技术手段远远不够。

根据网络安全专家的观点,建立健全的供应链管理体系和审查机制显得尤为重要。企业和机构需要了解自身软硬件供应链的每一环,识别供应商的资质与可信度,并对其进行定期安全审计。简言之,供应链安全管理就像汽车制造领域的质量控制,减少供应商数量,严格挑选高质量供应商,是保障整体安全的关键。美国政府最近发布的网络安全行政命令对从事政府项目的软件供应商提出了严格的安全标准,这一政策或将推动行业整体提升软件供应链的安全保障水平。与此同时,私营企业也应主动采取类似标准,防止成为下一次攻击的受害者。未来,随着云计算、物联网及智能设备的广泛应用,供应链攻击的攻击面将进一步扩大。

对抗这一威胁,需要全社会形成联防联控的格局,推动信息共享、协同防御以及技术创新的结合。与此同时,提升安全意识、加强员工培训、引进先进检测工具,都是应对供应链风险不可或缺的环节。肯·汤普森当年所言"不完全信任不是企业的全然安全",在当下依然发挥着深刻的警示作用。虽然无法完全杜绝来自供应链的威胁,但通过持续的管理优化、技术升级与政策支持,可以大大降低风险。构建稳健安全的供应链,将为企业和机构的未来发展提供坚实的保障,同时维护数字世界中的信任基石。 。