近期,Arch Linux用户仓库(AUR)爆发了一起严重的恶意软件入侵事件,引起了开源社区广泛关注。作为一个以极简设计和高度自定义著称的发行版,Arch Linux的用户仓库在方便用户获取额外软件的同时,也暴露出潜在的安全隐患。此次混沌恶意软件(Chaos Malware)事件,既是开源软件生态面临的安全挑战,也是社区成员合作应对的重要案例。本文将通过对事件的完整回顾与技术分析,探讨恶意软件的传播机制、包管理体系的漏洞利用手法以及整个处理过程中的经验教训,旨在增强Linux用户对软件源安全的认知,促进安全防范意识的提升。事件的起点是在2025年7月18日下午,Arch Linux社区突然发现三款疑似恶意的AUR包被上传,分别名为librewolf-fix-bin、firefox-patch-bin和zen-browser-patched-bin。这些包以"修复"老牌浏览器的bug和提升性能为诱饵,实则携带远程访问木马(Remote Access Trojan,RAT)。

随着调查的深入,发现提交者账户在事件被发现前已被删除,加剧了追查难度。此外,托管恶意代码的GitHub仓库也被迅速删除,说明攻击者试图掩盖痕迹。面对危机,Arch Linux志愿团队迅速响应,首先克隆并保存了恶意包的源码以备后续分析,然后在短短一个多小时内完成了恶意包的删除操作,同时封禁了相关账户,并向社区发出警告邮件。这场应急响应体现了开源社区依靠志愿者的协作精神及快速行动力。令人警觉的是,当社区以为事件已得到控制时,晚些时候又出现了第二波恶意包上传,包括minecraft-cracked、ttf-ms-fonts-all、vesktop-bin-patched和ttf-all-ms-fonts。这些新包同样试图假冒知名软件,通过伪造"补丁"吸引用户下载。

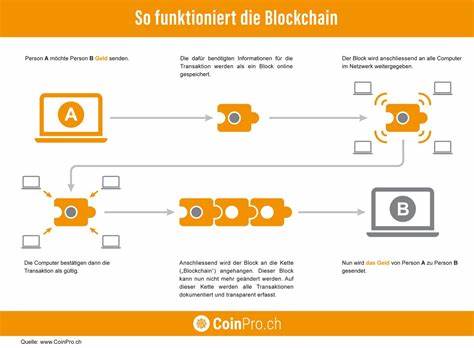

攻击者这一次使用多个傀儡账户上传软件包,并通过评论相互吹捧,试图提高恶意包的可信度。Arch团队通过分析软件包中的统一感染痕迹以及脚本执行行为,很快认定两波攻击系同一人所为,并彻底清理了所有感染包。恶意软件的传播链依赖远程Git仓库,安装脚本执行后首先下载名为systemd-initd的二进制文件,并尝试在系统中安装相应的systemd服务以实现持久化。此二进制文件经判定属于用Go语言编写的混沌远程访问木马(Chaos RAT)。该恶意程序通过联系其命令与控制服务器实现攻击者的远程控制。分析显示攻击者在开发环境未关闭调试模式,留下了IP地址和命令界面登录页面等痕迹,为事件调查提供了宝贵线索。

恶意包作者巧妙利用了AUR的包依赖和源包管理机制,利用provides字段将伪装包设置为被假冒包的代替选项,使恶意包在包管理器中更容易被普通用户发现和安装。此外,恶意代码并未在构建阶段直接运行,而是借助post_install安装脚本执行,这一步骤绕开了构建隔离(chroot)环境的限制,增强了恶意行为的成功率。值得注意的是,AUR虽然由官方团队进行基础审核,但缺乏对所有软件包代码的深入检测,用户须慎重审查待安装包的PKGBUILD及附带脚本,主动识别潜在风险。事件中,Arch官方团队针对恶意包的彻底删除亦面临技术挑战。因为AUR基于Git系统管理软件包源,删除包本身并不等同于删除Git历史,历史提交仍然保留在Git对象数据库中。团队利用强制推送和重写提交的方法部分覆盖历史,但完整清理需要Git垃圾回收和引用日志过期操作,这些操作对整体仓库影响巨大且风险较高,暂未在生产环境实施。

此次混沌恶意软件事件暴露出开源软件分发渠道面临的安全威胁,也揭示了软件仓库管理机制的局限性。它提醒所有Linux用户,尽管社区维护者尽力保障生态安全,下载和安装软件尤其是来自用户仓库时,务必保持高度警惕,自觉审查代码,有意识地采用安全构建流程如启用chroot隔离,最大程度降低系统感染风险。同时,该事件也促使社区反思如何强化AUR的安全防护,例如提升自动化扫描和行为监控能力,增加包上传者身份认证,以及优化包删除和历史管理策略,力争建构更加安全放心的开源软件环境。总结来看,Arch Linux AUR混沌恶意软件事件是近年Linux安全领域的典型案例。它警醒每一位开源用户,安全无小事,必须时刻保持警觉,并积极参与社区安全防护。只有通过开源社区的协同合作、完善技术手段和做好用户教育,才能有效遏制恶意软件的传播,保护广大自由软件爱好者的数字财产安全。

未来,随着开源技术的不断发展,类似的安全挑战仍会存在,持续改进仓库安全、推动安全文化普及,势必成为Linux生态的关键任务。Linux用户应借此次事件为鉴,合理利用AUR的便利,同时注重自身安全意识与技术防范,营造更加健康安全的开源生态系统。 。